H ** L واقعاً امنیت معقول داده چیست؟

برای هرکسی که وقت خود را صرف جستجوی قوانین و مقررات مربوط به امنیت داده ها می کند ، نمی توانید کمک کنید بلکه با کلمات "امنیت معقول" یا پسر عموی نزدیک آن "امنیت مناسب" روبرو شوید. می توانید این اصطلاحات قانونی را در قوانین اعلان نقض ایالتی ، در قوانین امنیتی HIPAA (امنیت "منطقی و مناسب") ، در FERPA و بسیاری دیگر از قوانین و دستورالعمل های مربوط به امنیت داده های فدرال مشاهده کنید. به چه معنی است؟

در آن داستانی نهفته است. مشخص نبودن بیش از حد در مورد کنترل های امنیتی در این قوانین چیز خوبی بوده است. این به طور غیر مستقیم صنعت امنیت را وادار كرد كه به مسائل بزرگتر و عمومی تر مربوط به امنیت داده ها نگاه كند.

من کمی جلوتر از این هستم. خودم. خوشبختانه ، من روی شانه های غول های قانونی ایستاده ام. همانطور که فهمیدم ، معنی امنیت معقول هنگامی حاصل شد که دولت فدرال ایالات متحده سعی در تعریف اولیه از اقدامات امنیتی مناسب داشته باشد. اگر می خواهید اطلاعات بیشتری کسب کنید و داستان کامل را بدست آورید ، عقاب های قانونی باید این مقاله سفید را بررسی کنند.

منشأ مخفی امنیت منطقی آشکار شد!

در روزهای ابتدایی اینترنت (حدود 2001) ، تنظیم کننده ها در تلاش بودند. تعبیر سخنان مبهم Gramm Leach Bliley Act (GBLA) که مؤسسات مالی مجبور بودند "امنیت و محرمانه بودن اطلاعات مشتری را بیمه کنند". تجزیه و تحلیل نهایی آنها را می توان در این سند منبع مهم "دستورالعمل های تعیین استاندارد برای محافظت از اطلاعات مشتری" یافت.

دولت نمی خواست استاندارد یا کنترل خاصی را مجبور کند ، درعوض آنها ایده های کلی تری در مورد چگونگی اجرای یک برنامه امنیتی ارائه دادند. و در اینجا جوهره این طرح است که باید برای بسیاری از ما آشنا به نظر برسد:

- شناسایی دارایی های اطلاعاتی – دارایی های اطلاعاتی شرکت های مورد نیاز برای محافظت را شناسایی کنید

- ارزیابی ارزیابی های دوره ای خطر را انجام دهید – و ارزیابی خطرات داخلی و خارجی در برابر امنیت ، محرمانه بودن و یا یکپارچگی داراییهای اطلاعاتی آن

- اجرای کنترلها برای مدیریت ریسک – کنترلهای امنیتی جسمی ، اداری و فنی مناسب را انتخاب و پیاده سازی کنید تا خطرات شناسایی شده در آن به حداقل برسد ارزیابی ریسک آن ،

- نظارت بر برنامه – کنترل های امنیتی جسمی ، اداری و فنی مناسب را انتخاب و پیاده سازی کنید تا خطرات مشخص شده در ارزیابی ریسک آن به حداقل برسد

- بررسی و تنظیم – همیشه به تهدیدهای جدید نگاه کنید یا حداقل سالانه تخلفات را تجزیه و تحلیل کنید.

در تجزیه و تحلیل حقوقی فوق الذکر ، می توانید اطلاعات بیشتری در مورد چگونگی تأثیر دستورالعمل های GLBA بخوانید. تنظیم کننده های FTC و سپس ایالات متحده در تفسیر "امنیت معقول".

امنیت معقول: این یک فرآیند است

در صورت فرار از اعلامیه شما ، تعریف فوق از امنیت معقول چیزی نیست بلکه فرایندی است … . به عبارت دیگر ، شما همیشه امنیت معقولی را انجام می دهید!

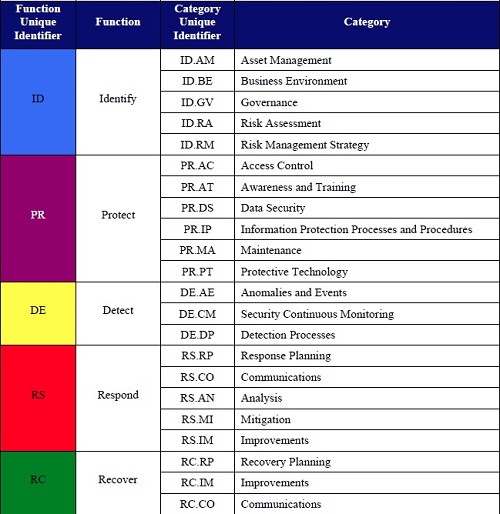

مقایسه لیست GLBA فوق در روزهای مقدماتی با چارچوب امنیت فعلی زیربنایی بحرانی NIST ، مفیدتر است. اشاره: این همان چیز است!

بیاد داشته باشیم که NIST CIS یک چارچوب است. این بدان معنا نیست که با کنترل های امنیتی خاص گره خورده است. این مسئله به تنظیم کنندگان تنظیم می شود كه صنعت خصوصی را وادار به اتخاذ یك استاندارد داده نسبت به دیگری نكنند.

چارچوب CIS فرایند كلی "امنیت معقول" را لیست كرده و سپس به راحتی این فرایند را در چندین استاندارد مختلف از جمله NIST 800.53 ترسیم می كند. ، SANS CSC ، ISO 27001 و موارد دیگر. در حقیقت ، این ایده خوبی بود که دولتها برای قوانین امنیت داده های خود ، NIST CIS را به عنوان قانون "نامه سیاه" در نظر بگیرند.

و این ایده خوبی است! به طور خلاصه: این امر به گروههای IT اجازه می دهد تا با استفاده از استاندارد موجود موجود در آن اعتماد کنند ، با تعریف "امنیت مناسب" مطابقت داشته باشند. چارچوب NIST CIS به منظور داشتن امنیت معقول ، کنترل هایی را در استانداردی که برای پیاده سازی لازم دارند ، به آنها نشان خواهد داد. NIST CIS همچنین این نکته را روشن می سازد که شما همیشه در حال انجام این کار هستید – شما هرگز به پایان نرسیده اید.

Varonis On It!

چارچوب CIS یک متا استاندارد و یک منبع خوب برای کسانی است که برنامه ریزی راه حل امنیتی را ارائه می دهند. . وارونیس از چارچوب NIST CIS پشتیبانی می کند. در واقع ، ما به پشتیبانی بسیاری از قوانین و معیارهای امنیتی ، از جمله HIPAA و PCI و دیگران کمک می کنیم.

ما یک قدم جلوتر رفته ایم. ما سفر عملیاتی خودمان را داریم که به شدت مبتنی بر رویکرد فرآیند NIST است. این در رابطه با محصولات ما کار می کند ، و زمینه را برای رعایت شما از قوانین داده های ایالتی و فدرال ، و همچنین بسیاری از استانداردهای امنیتی فراهم می کند. شما مستقل از آینده خواهید بود مهم نیست چه چیزی به راه خود ادامه دهد!