از قرار دادن آسان طعمه برای هکرها خودداری کنید

در حالی که Wi-Fi امکان اتصال یکپارچه و بدون اتصال داده را ارائه می دهد ، با معایب امنیتی همراه است که هکرها دوست دارند از آن سوء استفاده کنند. بدون دانستن ترفندهایی که هکرها برای هدف قرار دادن دستگاههای Wi-Fi استفاده می کنند ، برای کاربران دشوار است که بدانند کدام عادت ممکن است آنها را بیشتر در معرض خطر قرار دهد.

هک شدن Wi-Fi معمولاً از اشتباهات کوچکی که کاربران هنگام اتصال دستگاه ها به یک شبکه یا تنظیم روتر استفاده می کنند ، استفاده می کند. برای جلوگیری از بدترین این اشتباهات ، اقدامات احتیاطی ساده ای وجود دارد که می توانید از آن برای کاهش سطح حمله خود استفاده کنید و از قربانی شدن برخی از حملات متداول Wi-Fi جلوگیری کنید.

خطرات Wi-Fi [19659004] هنگامی که یک فرد متوسط درباره هک Wi-Fi فکر می کند ، احتمالاً تصور می کند هکر در شبکه محلی Wi-Fi خود فرو می رود. در حالی که این اتفاق می افتد ، از Wi-Fi نیز می توان برای ردیابی کاربران توسط دستگاههای خود ، به خطر انداختن گذرواژهها با حملات فیشینگ ، و افشای اطلاعاتی درباره محل کار یا مسافرت شخصی استفاده کرد.

هکرهایی که Wi-Fi را هدف قرار داده اند ، می توانند تصمیم بگیرند که آیا به این حمله حمله کنند. خود شبکه یا به دنبال هر دستگاه متصل شده است. این به هکرها امکان می دهد که ضعیف ترین لینک را انتخاب کنند ، با تکیه بر یک هدف برای انجام اشتباهات مهم و هدف قرار دادن هرگونه آسیب پذیری که بهره برداری آسان باشد ، به هدف خود متوسل می شوند.

Wi-Fi یک سطح حمله است که می تواند شما را در اطراف نیز دنبال کند. دستگاه های Wi-Fi تلفن همراه را می توان به راحتی بین مکان ها ردیابی کرد ، و نام های شبکه ای را فاش کرد که می تواند اطلاعات مربوط به مالک را فاش کند. برای هرکسی که مایل به پخش دستگاه خود در جایی که کار می کند یا اخیراً نبوده است ، می تواند مسئله امنیت و امنیت باشد.

برای کاهش این خطرات ، می توانیم رفتارهایی را که اطلاعات خصوصی را درز می کند ، قفل کنیم و یا دستگاه های خود را آسیب پذیرتر کنیم. . با انجام مراحل زیر می توانید سطح حمله خود را کاهش داده و در هنگام استفاده از Wi-Fi در خانه یا در حال حرکت خود را ایمن تر نگه دارید.

1) شبکه های پاکسازی مورد نیاز خود را از لیست شبکه های مورد نظر خود

ترجیح دهید. Network List یا PNL لیستی از نامهای شبکه Wi-Fi است که دستگاه شما به طور خودکار به آنها اعتماد دارد. این لیست از شبکه هایی که به مرور زمان به آنها وصل می شوید ایجاد شده است ، اما نمی تواند بین شبکه هایی که هم نام و هم نوع امنیتی مشترک با یکدیگر دارند ، تفکیک کند. این بدان معنی است که بعد از اتصال یک بار به یک شبکه Wi-Fi Starbucks ، دستگاه شما به طور خودکار به هر شبکه باز با همان نام متصل می شود و متصل می شود.

برای یک هکر ، نقاط دسترسی سرکش را ایجاد می کنید که تقلید از نامهای متداول است. نقاط دسترسی Wi-Fi ساده ترین راه برای ردیابی دستگاه های اطراف و انجام حملات MITM است. اگر تلفن هوشمند Wi-Fi خود را به صورت عمومی رها کنید ، دستگاه شما هنگام پیوستن خودکار به یک شبکه باز با یک نام مطابقت با قبل از پیوستن به شما ، به شما هشدار نمی دهد. بدون احتیاط های دیگر ، این می تواند به یک هکر اجازه دهد صفحات فیشینگ را بارگیری کند ، سایت هایی که بازدید می کنید را ردیابی کند و از برنامه هایی که استفاده می کنید یاد بگیرد.

در ویندوز ، می توانید با رفتن به "مدیریت شبکه های شناخته شده" و شبکه های دلخواه خود را حذف کنید. با کلیک بر روی "فراموش کردن" در هر شبکه ای که نمی خواهید کامپیوتر شما به طور خودکار به آن وصل شود. حداقل باید کلیه شبکه های Wi-Fi باز را از این لیست حذف کنید. خطر اتصال دستگاه شما به طور خودکار به AP سرکش وانمود شده مبنی بر باز کردن Wi-Fi بسیار بیشتر از مواجهه با شبکه مخرب با همان نام و رمزعبور دقیقاً همانند ذخیره شده در PNL شماست.

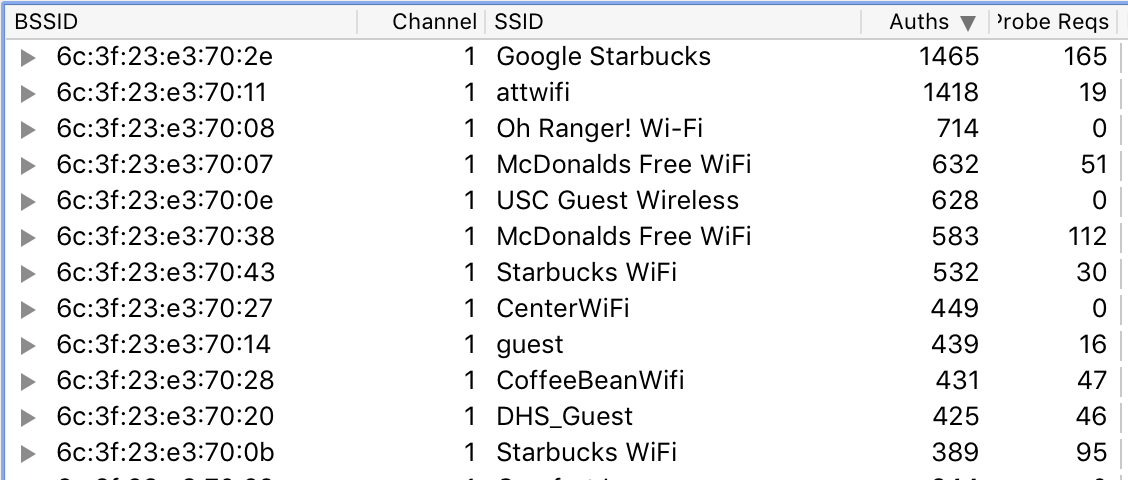

در حمله فوق ، من از یک میکروکنترلر esp8266 3 دلاری برای ایجاد هزار شبکه جعلی استفاده کردم. بسیاری از تلفن های هوشمند اطراف سعی در پیوستن به شبکه هایی با نامهایی را که قبلاً به آنها وصل شده بودند ، نشان دادند که به آنها اعتماد دارند. با پیدا کردن نام شبکه در PNL چندین دستگاه در نزدیکی ، یک هکر می تواند اتصال داده بسیاری از دستگاه ها را همزمان با یک شبکه سرکش تک با نام "attwifi" ربوده کند. اگر شبکه ای مشابه برنامه های موجود در آن دارید. لیست فوق ذخیره شده در PNL دستگاه شما ، شما باید فوراً آنها را حذف کنید.

2) از VPN استفاده کنید تا ترافیک محلی خود را رمزگذاری شده نگه دارید

یکی از نقص های اساسی WPA2 که در WPA3 برطرف شده است ، مفهوم رازداری رو به جلو است. . این بدان معنی است که در استاندارد جدید WPA3 ، ترافیک ثبت شده Wi-Fi را نمی توان جاسوسی کرد حتی اگر مهاجم بعداً از رمز Wi-Fi بدست آورد. با استاندارد فعلی WPA2 ، اینگونه نیست. ترافیک در یک شبکه محلی توسط کاربران دیگر و همچنین از طرف مهاجمی که ترافیک را ثبت می کند و بعد از یادگیری پسورد رمزگشایی می شود ، می تواند جبران شود.

در حالی که HTTPS اینترنت را برای کاربران Wi-Fi بسیار امن تر و خصوصی تر کرده است. اتصالات غیرقابل اعتماد ، VPN این حق انتخاب را برای جلوگیری از تردد در ترافیک انتخاب کرده است. با رمزگذاری درخواست DNS و سایر اطلاعات آشکارکننده که می تواند در حمله فیشینگ را باز کند ، VPN باعث می شود تا یک مهاجم بتواند ببیند هدف از طریق اینترنت چه کاری انجام می دهد یا کاربران را به یک وب سایت مخرب هدایت می کند.

رمزگذاری ترافیک محلی شما ، محبوب ترین VPN لایه ای از محافظت را برای جلوگیری از طعمه آسان ارائه می دهد. PIA ، Mulvad یا NordVPN همه ترافیک محلی شما را برای هکر غیرقابل توصیف می کنند ، و با ایجاد ضبط های مربوط به ترافیک Wi-Fi خود بی فایده ، حتی اگر مهاجمان بعداً رمز WI-Fi را بیاموزند ، راز را پیش بینی می کنند.

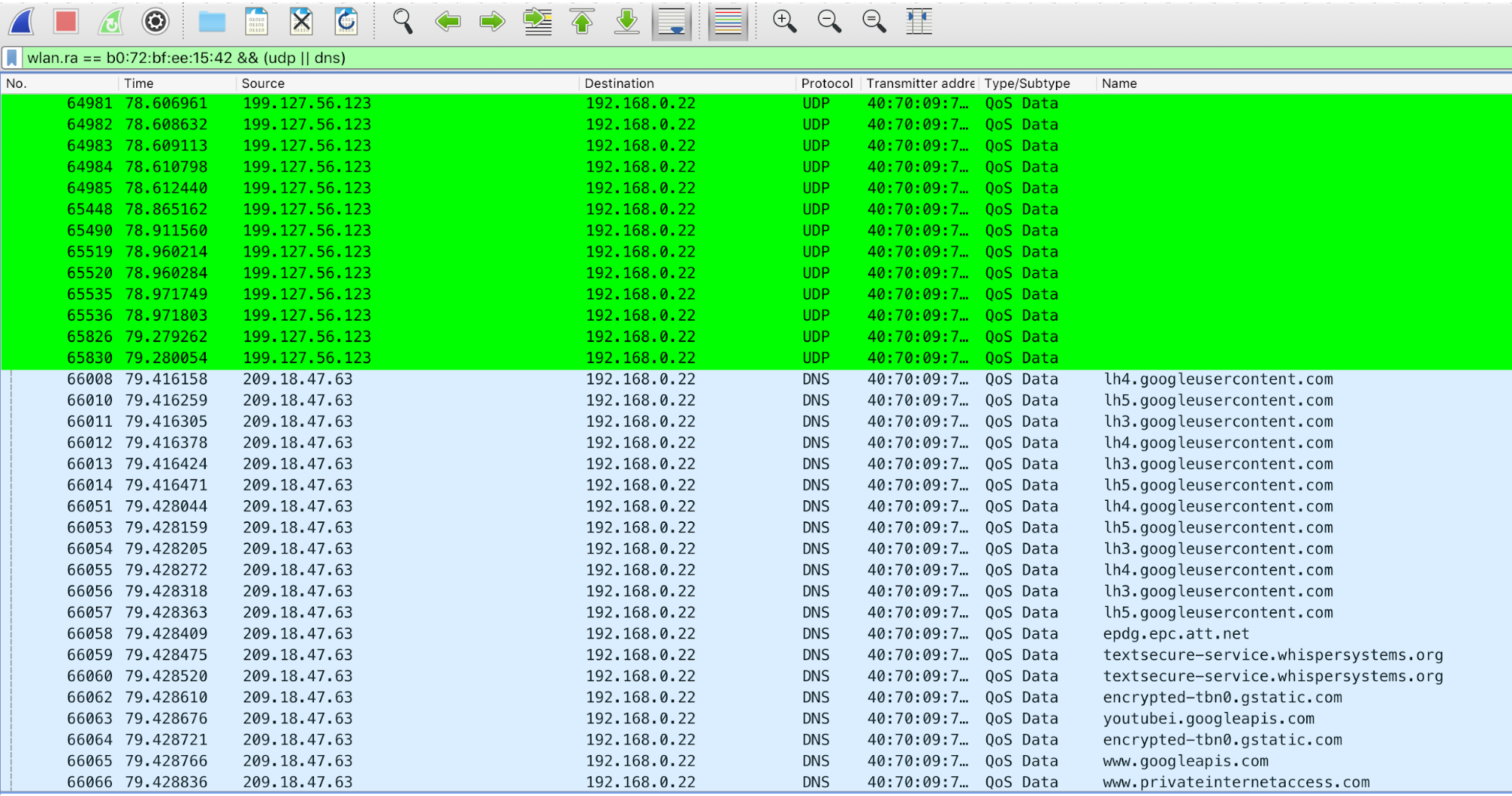

، من هنگام نظارت بر اتصال Wi-Fi از رایانه دیگری با Wireshark ، PIA را خاموش کردم. بلافاصله پس از قطع ارتباط ، توانستم ببینم تلفن من مسنجر سیگنال را اجرا می کند ، در شبکه AT&T بود و در حال حاضر فقط از درخواست DNS یک فیلم YouTube را تماشا می کردم. من حتی می توانم بررسی VPN را با سرور بروزرسانی آن شناسایی کنم. تمام این اطلاعات بدون استفاده از VPN در چند ثانیه از ایجاد ترافیک خراب شد.

اگر می خواهید در مورد استفاده از Wireshark برای خراب کردن اطلاعات از طریق Wi-Fi اطلاعات بیشتری کسب کنید ، می توانید این مرجع مفید را بررسی کنید: https: // www.varonis.com/blog/how-to-use-wireshark/roulette19659019ociation3) D اتصال خودکار غیرقابل استفاده پیوستن مرغ به شبکه ها

یکی از مضرات پاک کردن لیست شبکه مورد نظر شما این است. شبکه هایی که به آنها متصل می شوید از شما خواسته می شود هر بار که می خواهید اتصال دهید رمز عبور را به صورت دستی وارد کنید. این می تواند برای شبکه هایی که اغلب به آنها متصل می شوید آزار دهنده باشد ، و همچنین از شما بخواهد که PNL خود را بعد از هر بار پیوستن به یک شبکه جدید تمیز کنید.

برای شبکه های Wi-Fi محافظت شده با گذرواژه که به آنها متصل می شوید ، راه حلی برای ذخیره پسورد وجود دارد. ضمن کاهش خطر اتصال دستگاه به طور خودکار به شبکه های مخرب با استفاده از همین نام. برای انجام این کار ، هنگام اتصال به شبکه ، مطمئن شوید که کادر "غیرفعال کردن اتصال خودکار" را بررسی کنید. این مانع از تلاش دستگاه شما برای اتصال به شبکه ای می شود که مطابق با نام و نوع امنیتی شخصی باشد که به آن ملحق می شوید.

در حالی که شما باید هر بار که می خواهید به آن بپیوندید ، نام شبکه را کلیک کنید. ، دیگر نیازی به رمز عبور خود ندارید. با هزینه یک کلیک ، می توانید از نشت دستگاه خود در نام شبکه هایی که قبلاً به آنها متصل شده اید ، جلوگیری کنید.

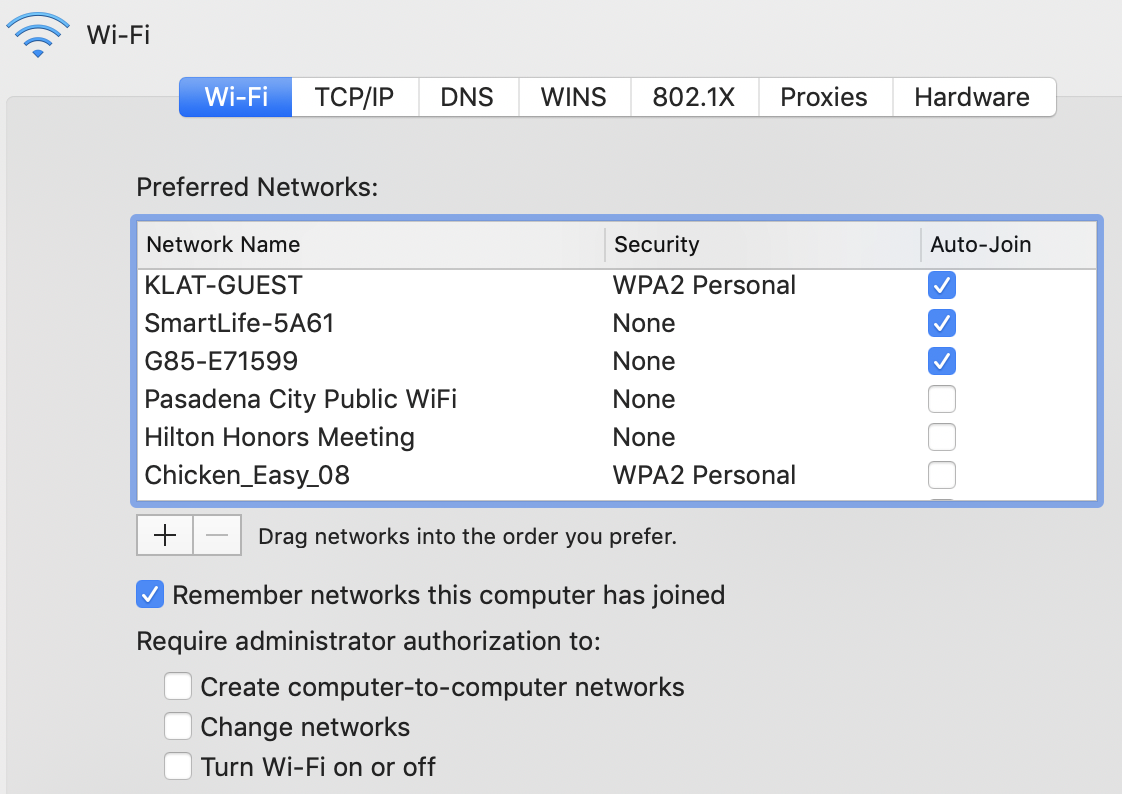

در دستگاه های MacOS ، می توانید مشخص کنید که شبکه ها به طور خودکار به سیستم وصل می شوند. دکمه "پیشرفته" از فهرست شبکه. شما به راحتی می توانید هر شبکه ای را که نمی خواهید به صورت خودکار متصل شوید ، علامت بزنید.

4) هرگز از شبکه های مخفی استفاده نکنید

یک نقطه دسترسی Wi-Fi عادی beacon های حاوی تمام اطلاعات مورد نیاز دستگاه های مجاور را برای شما ارسال می کند. کشف و اتصال به آن ، مانند شبکه SSID و رمزگذاری پشتیبانی شده. برعکس ، شبکه های پنهان ، هیچ وقت چراغ ها را ارسال نمی کنند و خود را به هیچ وجه اعلام نمی کنند ، و نیاز دارند تا دستگاه مشتری در محدوده خود قرار داشته باشد و از قبل برای اتصال به شبکه اطلاع داشته باشد. این بدان معناست که شما هرگز یک شبکه پنهان را در لیست نقاط دستیابی مجاور مشاهده نخواهید کرد ، و این باعث می شود که یک مهاجم بتواند یک شبکه را در آنجا تئوری کند.

برخی از کاربران فکر می کنند امنیت توسط گمنامی روش خوبی برای پنهان کردن است. شبکه آنها از هکرهای Wi-Fi است ، اما واقعیت جالب این است که با پنهان کردن شبکه Wi-Fi ، همه دستگاه های هوشمند خود را برای ردیابی آسان تر می کنید. از آنجا که یک شبکه Wi-Fi پنهان هرگز قبل از اینکه دستگاهی بخواهد به آن وصل شود هرگز پخش نمی شود ، یک دستگاه Wi-Fi پیکربندی شده برای اتصال به یک شبکه مخفی باید تصور کند که این شبکه می تواند هر لحظه در این نزدیکی باشد.

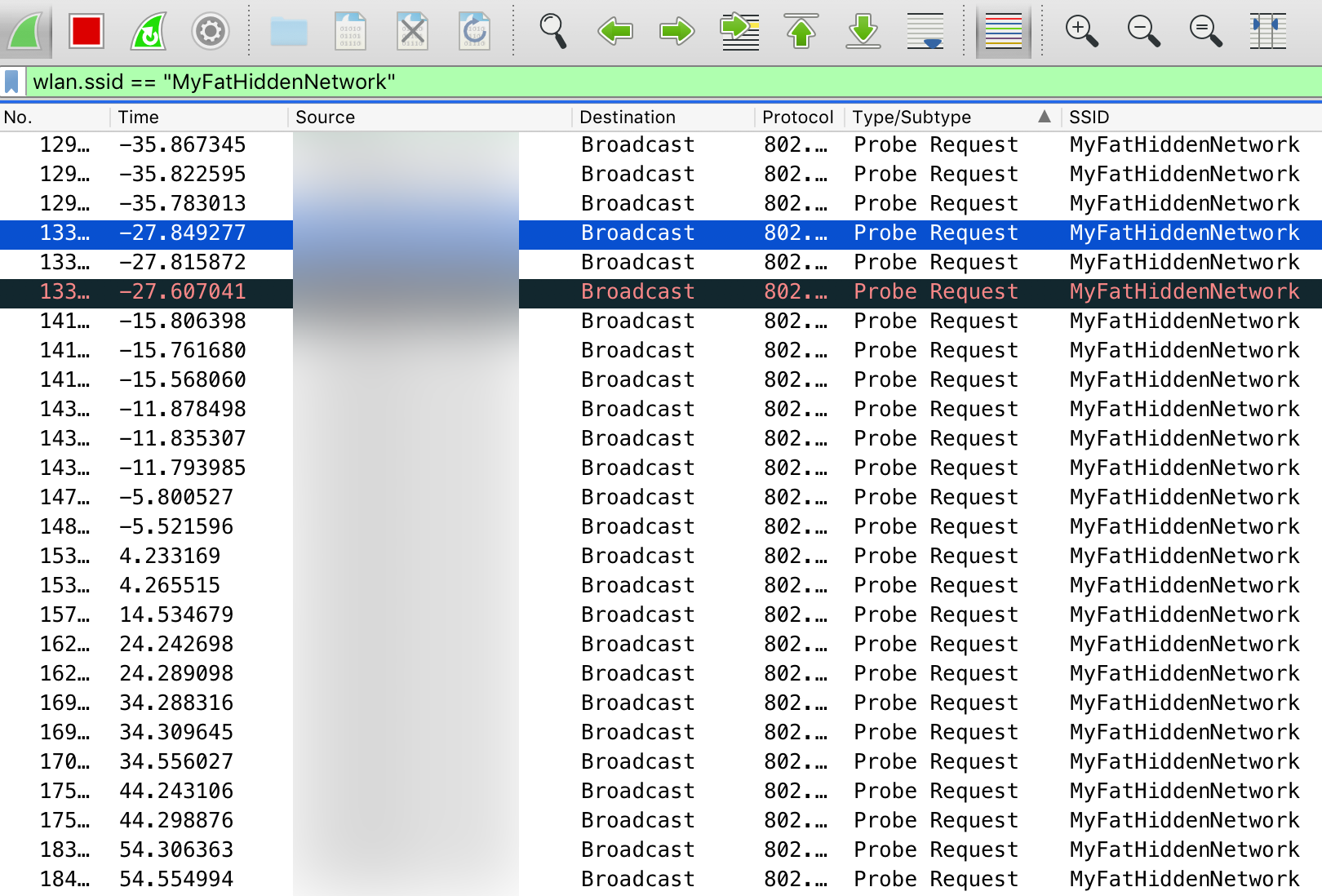

، این بدان معنی است که دستگاه شما دائماً نام شبکه ای را که پنهان کرده اید ، به صدا در می آورد ، ردیابی دستگاه Wi-Fi خود را حتی اگر آدرس MAC تصادفی باشد یا از اقدامات احتیاطی دیگری برای ناشناس ماندن استفاده می کنید ، آسان می کند. این امر نه تنها باعث می شود دستگاه شما را به اتصال به AP rouge آسان تر کند ، بلکه به هر کسی امکان می دهد تا از طریق رادیوهایی که دستگاه هوشمند شما دائماً در حال ارسال است ، حضور شما را ردیابی کند.

در تصویر بالا ، من شبکه پنهانی را به لیست شبکه ترجیحی تلفن های هوشمند اضافه کرده ام. در Wireshark ، می توانیم دستگاهی را که خواستار یک شبکه پنهان است ، به راحتی ردیابی کنیم. به دور از پنهان بودن ، ما نه تنها می توانیم دستگاه را شناسایی کنیم بلکه نام خود شبکه پنهان را نیز می شناسیم. اگر هدف ما این بود که شبکه وای-فای ما مخفی تر باشد ، ما در عوض دستگاه مشتری خود را به طور دائم نام شبکه "پنهان" خود را برای دیدن همه دنیا صداگذاری کرده ایم.

در بعضی موارد ، "پنهان" اگر SSID به اندازه کافی منحصر به فرد باشد ، شبکه ای که دستگاه از آن خواستار می شود حتی می تواند در Wigle.net واقع شود. این بدان معناست که شما حتی می توانید آدرس خانه یا محل کار خود را به هرکسی که در انتقال Wi-Fi گوش می دهد ، بدهد. اگر هدف شما حفظ مخفی بودن شبکه است ، باید فقط به جای راه اندازی یک شبکه Wi-Fi پنهان ، فقط از اترنت استفاده کنید.

5) D قابلیت WPS قابل استفاده در روترها

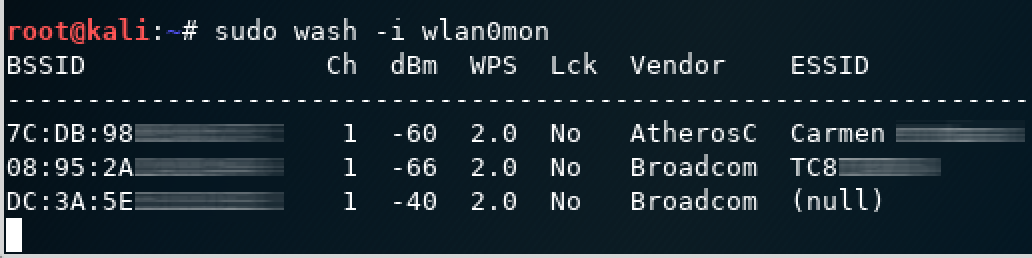

از دید یک مهاجم ، شبکه هایی که دارای WPS فعال هستند مانند انگشت شست دردناک بیرون می روند. با یک فرمان واحد ، یک هکر می تواند محلی را برای شبکه هایی که از WPS پشتیبانی می کنند اسکن کند و هدف خوبی برای حمله مانند WPS-Pixie باشد.

در بالا ، ما می توانیم شبکه های محلی را ببینیم. نسخه های مختلف WPS را فعال کرده اند ، به این معنی که آنها با یک ابزار مانند Airgeddon حسابرسی می کنند تا ببینند آیا می توانیم پیروزی سریع کسب کنیم. بسیاری از نسخه های WPS در برابر حملات ناخواسته PIN و حملات مبتنی بر WPS-Pixie آسیب پذیر هستند ، این امر به مهاجمان اجازه می دهد تا حداقل در 15 ثانیه به یک شبکه آسیب پذیر دسترسی پیدا کنند.

آنچه در مورد حملات پین راه اندازی WPS ترسناک است. تأثیر یک حمله موفقیت آمیز فراتر از تغییر رمز عبور است. اگر مهاجمی بتواند پین تنظیم WPS شما را یا از طریق یک حمله به سبک Reaver یا WPS-Pixie بدست آورد ، آنها می توانند رمز عبور شما را بدون توجه به مدت طولانی ، منحصر به فرد بودن یا امنیت آن دریافت کنند. دلیل این است که پین راه اندازی WPS در وهله اول برای بازیابی رمزهای عبور از دست رفته طراحی شده است ، بنابراین با سوء استفاده از آن ، هکر همان دسترسی صاحب دستگاه را دارد.

برای ضربه زدن به هکری که تنظیمات WPS شما را دارد. پین کردن ، شما نمی توانید رمز عبور را به سادگی تغییر دهید. همچنین باید پین تنظیم WPS را غیرفعال کنید ، و احتمالاً اگر می خواهید دوباره از آن استفاده کنید ، روتر جدید خریداری کنید. بسیاری از روترها به شما امکان تغییر پین تنظیم WPS را نمی دهند ، بنابراین برای اطمینان از رمز عبور طولانی و ایمن شما مخفی می ماند ، حتماً این گزینه را در تنظیمات منوی روتر خود غیرفعال کنید.

روش غیرفعال کردن پین تنظیم WPS شما ممکن است متفاوت باشد ، اما به طور کلی ، باید به روتر Wi-Fi خود وارد شوید و کادر انتخاب مربوط به "WPS PIN" یا "WPS Setup" را غیرفعال کنید تا مطمئن شوید این گزینه خاموش است. در بعضی از روترهای قدیمی ، غیرفعال کردن این امر ممکن است آن را خاموش نکند ، بنابراین اگر می خواهید خودتان را بررسی کنید ، می توانید از دستور "-wash" در کالی لینوکس استفاده کنید تا هر شبکه WPS تبلیغی را شناسایی کنید. اگر دستگاه شما پس از غیرفعال کردن آن ، هنوز هم WPS را تبلیغ می کند ، باید دستگاه را جایگزین کنید.

6) هرگز از رمزهای عبور برای Wi-Fi استفاده مجدد نکنید

یکی از بزرگترین عیب های WPA2 ، استاندارد فعلی Wi-Fi ، این است که یک رمز عبور ضعیف می تواند ورود مهاجمان را به شبکه آسان کند. اگر گذرواژه شبکه Wi-Fi شما در بین میلیون یا بالاترین بدترین گذرواژه های موجود در آنجا باشد ، احتمالاً هکر می تواند شبکه شما را در عرض چند دقیقه نقض کند. دلیل این امر این است که تمام کارهایی که باید انجام دهند این است که یک دست لرزش را از دستگاهی که به Wi-Fi متصل است ، بارگیری آن در ابزاری مانند Hashcat ، و نشستن در حالی که هر تصور را در یک پرونده عظیم رمزهای عبور داده شده را امتحان می کند.

در اینجا بسیار مهم است که باید به دو طریق از رمزهای عبور به عنوان "قوی" فکر کنید. برای یک ، آنها باید حدس بزنند دشوار باشند ، و برای دیگری ، باید بی نظیر باشند. این بدان معناست که استفاده از رمزهای عبور مشابه یا مشابه در سایر حسابها می تواند منجر به پایان یافتن رمز عبور شما در لیست گذرواژههای نقض شده شود ، و آن را تبدیل به یکی از رمزهای عبور پیش فرض "بد" یک هکر در یک حمله بی رحمانه می کند.

بنابراین چگونه می توان حتی یک رمز عبور طولانی و پیچیده که در چندین مکان استفاده می شود ، عمومی شد؟ شرکت ها گذرواژه ها را از طریق حساب های کاربری با نقض نقصان از دست می دهند و یکی از رایج ترین تاکتیک ها سعی در استفاده از این رمزهای عبور در سایر نقاط پس از در دسترس بودن است. هکرهای WI-Fi می دانند که مردم دوست دارند گذرواژه "قوی" مورد علاقه خود را از یک حساب کاربری دیگر کپی کنند ، و این باعث می شود که رمزعبورهای نیرو که ممکن است طولانی باشد اما در واقع بی نظیر نیست ، آسان تر شوند.

برای دیدن کدامیک از شما گذرواژههای موردعلاقه ممکن است دانش رایج باشند ، می توانید حسابهای خود را از طریق hasibeenpwned.com اجرا کنید و ببینید که کدام شرکتها ممکن است کلمات عبور حساب شما را به بیرون درز کرده باشند. هرگز از Wi-Fi خود که در جای دیگری به صورت آنلاین استفاده می کنید ، رمز عبور استفاده نکنید ، و قطعاً هرگز از رمز عبوری استفاده نکنید که در معرض سرویس دیگری قرار داشته باشد.

7) مشتریان را به زیر شبکه شخصی خود جدا کنید

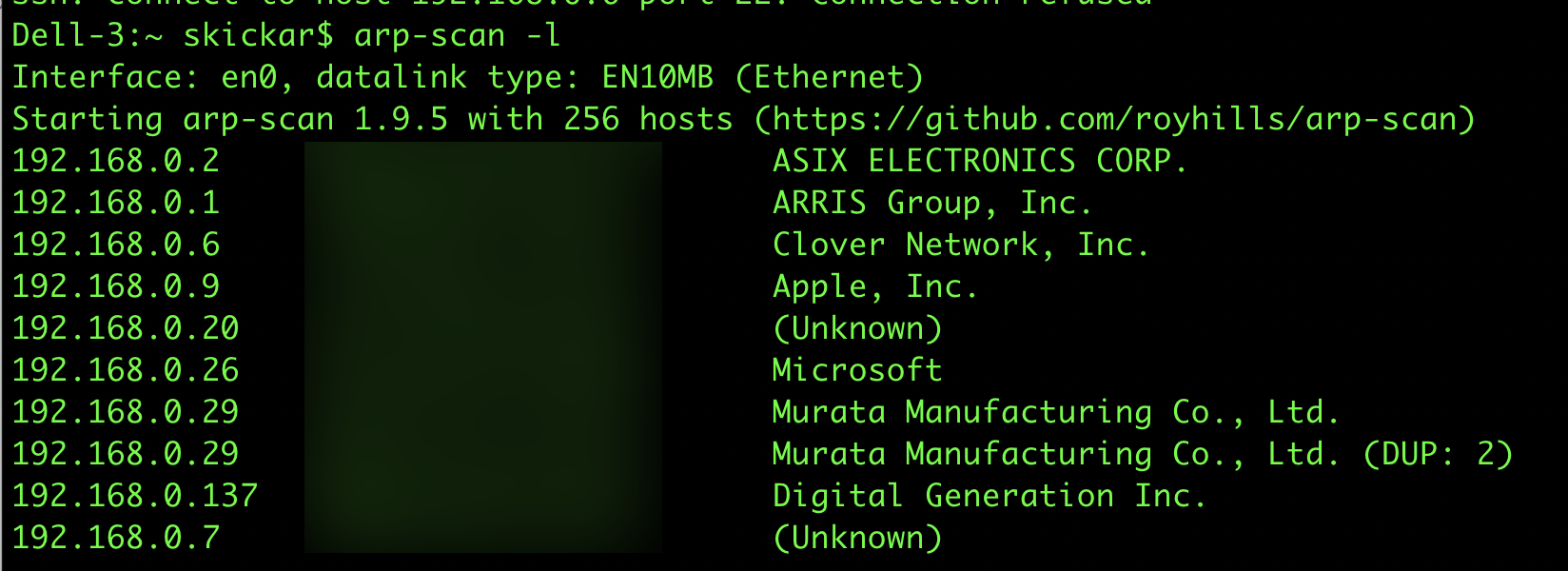

یک خطای بالقوه ویرانگر بسیاری از مشاغل کوچک که Wi-Fi را به مشتریان ارائه می دهند ، قادر به محدود کردن کاربران میهمان در زیر شبکه خود نیستند. هنگامی که به درستی انجام شد ، جداسازی زیر شبکه به این معنی است که هر مشتری فقط می تواند با روتر ارتباط برقرار کند ، و دیگر اسکن دستگاه های دیگر در شبکه و یا سعی در اتصال به پورت های باز نیست.

در یک شبکه با جداسازی مناسب مشتری ، یک Nmap یا ARP نباید هیچ چیزی را نشان دهد ، یا روتر را به عنوان تنها وسیله موجود در شبکه. علاوه بر این ، روتر نباید به هر درگاه دسترسی داشته باشد که میزبان صفحات مدیریت یا پیکربندی از شبکه مهمان باشد ، زیرا این صفحات اغلب اطلاعاتی را می گیرند که هکر می تواند از آن برای سوء استفاده از روتر استفاده کند.

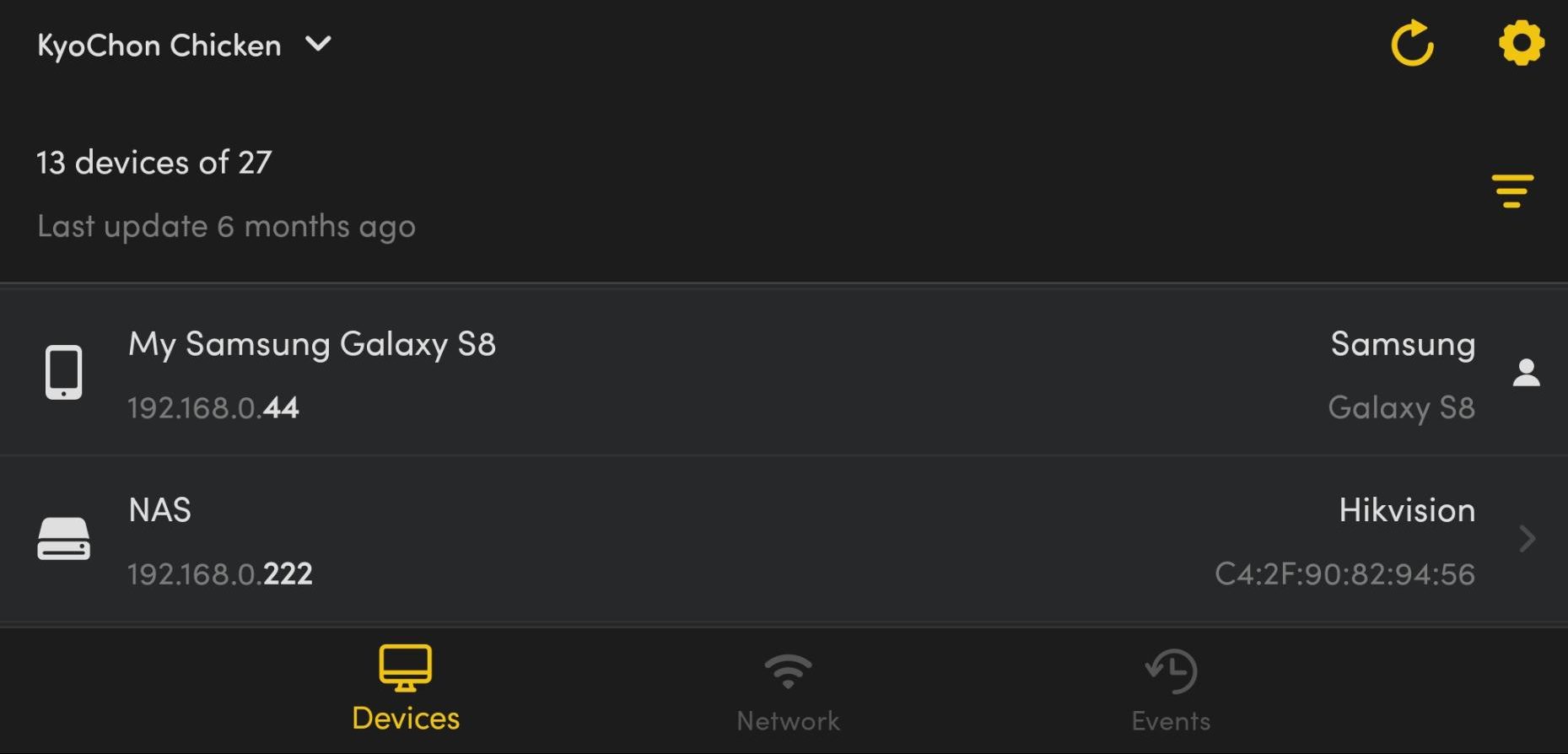

در تصویر بالا ، ما وضعیت اکثر شبکه های Wi-Fi مشاغل کوچک را که به مشتریان ارائه می شود می بینیم و به درستی مشتری ها را برای زیر شبکه خود جدا نمی کنند. بدون جداسازی مشتری ، هر کسی که در شبکه است می تواند با هر دستگاه متصل دیگر آن را مشاهده و تعامل کند. این بدان معناست که دوربین های امنیتی ، سیستم های DVR ، خود روتر و NAS یا سرورهای پرونده روی شبکه می توانند از لحظه ورود به شبکه به طور مستقیم برای هکر قابل دسترسی باشند و کار پیدا کردن ضعیف ترین لینک شبکه را تا حد زیادی ساده می کنند.

در تصویر فوق ، شغلی که از طریق وای فای در اختیار مشتریان قرار می دهد ، سرور NAS دوربین امنیتی خود را نیز با استفاده از گواهی نامه های پیش فرض در اختیار هر کسی در شبکه قرار داده است و به هکرها امکان می دهد از طریق دوربین های تجاری و حتی این موارد را ببینند. از طریق فیلم های قدیمی ذخیره شده در سرور بروید. در بیشتر مواقع ، مشاغل این شبکه ها را راه اندازی کرده و بسیاری از دستگاه های Wi-Fi را به یکدیگر متصل می کنند ، فراموش می کنند رمز عبور پیش فرض را در همه چیز از روتر گرفته تا چاپگر تغییر دهید.

اگر یک کسب و کار فراموش کند رمزعبور پیش فرض را به روتر تغییر دهد و نتواند مشتری را به زیر شبکه خود منزوی کند ، قبل از اینکه هکر برای اجرای روتر برای آنها اقدام کند ، فقط مسئله زمان است. هنگامی که یک میهمان شبکه را اسکن می کند ، باید فقط دو دستگاه ، دروازه و خود را ببینند.

با گذرواژه های پیش فرض سرپرست مانند "مدیر" یا "رمز عبور" که روی یک روتر قرار گرفته است ، هکرها می توانند آپدیت های مخرب سیستم عامل را برای جاسوسی از کاربران بارگذاری کنند. کارت های اعتباری سرقت شده را از طریق اتصال با استفاده از روتر به عنوان VPN شخصی خود اجرا کنید. اولین قدم برای جلوگیری از این امر ، جلوگیری از دسترسی غیرضروری دستگاه ها به شبکه در وهله اول می باشد.

Wi-Fi با چند پیش گیری اساسی ایمن تر است

به طور کلی ، شما باید به عنوان معدود شبکه های Wi-Fi قابل اعتماد ذخیره کنید. در دستگاه های مورد نیاز خود ، و اتصال خودکار را غیرفعال کنید. اگر در موقعیتی حساس کار می کنید و نامهای شبکه Wi-Fi بی نظیری را در دفتر خود دارید ، می توانید بدون اطلاع از آن ، جزئیات اشتغال خود را به اشخاص ذینفع اعلام کنید. اگر شک دارید ، به سادگی رادیو Wi-Fi خود را هنگام استفاده از آن غیرفعال کنید ، زیرا این کار از بیشتر حملات مبتنی بر Wi-Fi جلوگیری می کند.

با انجام مراحل فوق ، می توانید خطر Wi-Fi خود را کاهش دهید. دستگاه Fi به طور خودکار به یک شبکه مخرب می پیوندد ، بین مکان ها ردیابی می شود یا اطلاعات شخصی را فاش می کند. در حالی که این نکات راهنمای کاملی برای ایمن ماندن در وای فای نیست ، آنها شما را از چندین ساده ترین و ارزانترین حملات هکرها به کار می اندازد.

اگر می خواهید اطلاعات بیشتری در مورد آنچه می تواند هنگام حمله مهاجمان رخ دهد ، حفظ کند. شبکه خود را نقض کنید ، می توانید اطلاعات بیشتری را در آزمایشگاه Attack Office 360 ما مشاهده کنید.