یک رویکرد نرم افزاری عملی برای تهدیدات خودی

سرقت داده های خودی چالش های متعددی را برای امنیت سنتی فناوری اطلاعات ارائه می دهد. خودی کارمندانی هستند که تحت عنوان دارند برخلاف هکرها در شبکه هستند. اقدامات امنیتی استاندارد محیط کار نخواهد کرد. اما راهی برای خارج شدن از سناریوی کابوس خودی وجود دارد.

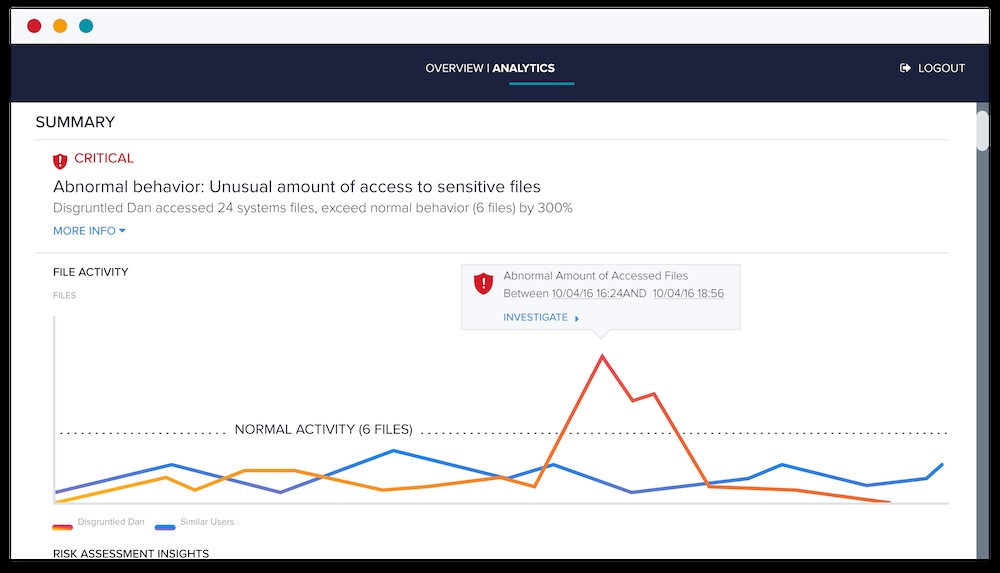

نرم افزاری مبتنی بر User Behind Analytics یا UBA کلید پیشگیری یا کاهش گسترده تهدیدات خودی است. راز قدرت خودآگاهی UBA توانایی آن برای آموختن از تاریخچه های وقایع و رویدادها – مانند برنامه های راه اندازی شده ، دسترسی به پرونده ها ، ورود به سیستم – هنگامی که رفتارهای آنلاین کارمندان عادی است و وقتی در منطقه خطر قرار می گیرند.

متأسفانه ، تهدید خودی پیچیده تر از هک شدن خارجی وانیل است. به کارمندان امکان دسترسی به داده های مهم به عنوان بخشی از شغل خود داده می شود. و در حالی که UBA می تواند تلاشهای غیرمعمول دستیابی حتی در بین کارمندان را نشان دهد ، شرکتها باید رویکرد چند جانبه ای را برای سرقت سایبر داخلی در نظر بگیرند. این امر می تواند شامل ایجاد و برقراری خط مشی رازداری كاركنان ، و شناسایی و كار با كاركنان ناراضی باشد تا از تهدید آنها جلوگیری شود.

محققان دانشگاهی مطالعات جدی را در مورد دلایل ارتكاب سرقت و اختلال در فضای مجازی انجام داده اند. براساس کار خود ، آنها به سه دسته اصلی انگیزه رسیدند: سرقت برای سود مالی ، سرقت برای کسب و کار (سرقت IP) و خرابکاری IT.

سرقت برای پول آشکارترین انگیزه سرقت خودی است. این نوع کلاهبرداری به احتمال زیاد توسط کارمندان سطح پایین ، غیر فنی کار می شود ، معمولاً با همکاری افراد خارجی. این کارمندان ، معمولاً با مشکلات مالی بودند ، که از سطح مجوز خود به عنوان یک اپراتور ورود داده یا نماینده پشتیبانی مشتری برای تغییر تاریخ اعتبار ، تعدیل مزایا یا ایجاد اعتبار ورود به سیستم کاذب استفاده می کردند ، این کار با هزینه ای انجام می شد.

سرقت پولی کارمندان ممکن است عناوین را درست نکنید ، اما بازرسان کلاهبرداری می گویند که 5٪ از مشاغل هر ساله به دلیل دسترسی غیرمجاز به سیستمهای رایانه ای ، کلاهبرداری را از دست می دهند.

اگر به دنبال سرقت خودی برای سود مالی باشیم ، شروع به دیدن نوع دیگری از خودی می کنیم. کسانی که با انگیزه از خرابکاری IT و مالکیت معنوی یا سرقت IP استفاده می کنند ، فنی گرا کارمندانی هستند که توانستند اعتبار کارمند دیگری را وام بگیرند یا قبلاً به منابع حساس – کد ، اسناد ، قراردادها ، برنامه ها و غیره دسترسی داشته باشند. کارمند ممکن است آچار میمون مجازی را به دستگاه های IT پرتاب کند – دایرکتوری ها را حذف کند ، کد بد را وارد زیرساخت های حساس کند – یا موارد دیگر اطلاعات محرمانه را سرقت کند.

این نوع کارمندان عناوینی را ایجاد می کنند و سرقت آنها می تواند منجر به قوانین اساسی شود. مناسب است با پتانسیل تسویه حساب های عظیم نقدی ، به عنوان مثال پرونده موفقیت آمیز گوگل علیه Uber برای سرقت IP.

چرا خودی جرایم سایبری خود را انجام می دهند؟ به عبارت دیگر ، اگر صرفاً به دلیل پولی نیست ، پس چرا این کار را می کنید؟ محققان خاطرنشان می کنند که معمولاً یک رویداد ماشه وجود دارد: اخراج شغلی یا مشاجره با کارفرما ، یا سرگرمی ، یا نارضایتی از افزایش حقوق یا مزایا. به عبارت دیگر ، اغلب عناصر روانشناختی قوی درگیر هستند.

خوشبختانه بیش از همه ما به این محرک ها واکنشی نشان نخواهیم داد. اما برای یک گروه کوچک با سابقه که غالباً با اعتیاد ، زورگویی یا مسائل شخصی دیگر همراه است ، کافی است که آنها را به سمت سرقت IP سوق دهیم.

چون کارمندان ، البته خودی ها نیستند. برای به دست آوردن ورود به نرم افزار یا ابزار یا نرم افزارهای مخرب خارجی نیاز دارید. بنابراین ، لکه بینی آنها را حتی سخت تر می کند.

با این حال ، یک سؤال مهم از خودی وجود دارد که می تواند علیه آنها استفاده شود. آنها نمایشگاههای را دارند فعالیت هایی که معمولاً شامل اجرای آزمایشی سرقت است – این ممکن است شامل جستجوی دایرکتوری های جستجو ، بررسی مجوزها ، و کپی کردن انتخابی یا سایر محتوای حساس باشد. برای توسعه دهندگان و سرپرستان خم شده از تخریب ، این می تواند به قرار دادن قطعه کد های بی ضرر در نرم افزارهای موجود یا تغییر دقیق پرونده های پیکربندی تبدیل شود.

به نظر می رسد که این فعالیت های پیشرو راهی برای کارمندان است تا بتواند تست شرکت را ببیند یا خیر ، جالب است. ، آیا آنها اهمیت می دهند! خودی ممکن است این دلیل منطقی را ایجاد کند که از آنجایی که هیچ کس در طول این پروب های سیستم چیزی نگفت ، پس خوب است که کل سیستم نرم افزاری اصلی را در درایو USB خود کپی کند.

البته بسیاری از شرکت ها به جای اعتماد به کارمندان خود اعتماد می کنند. نظارت بر آنها ، اما این باعث می شود آنها فقط به این نوع حمله کارکنان باز شوند. مهم است که به خودی های بالقوه اطلاع دهیم که مورد تماشا قرار می گیرد – این امر می تواند آنها را از حمله منصرف کند. و شرکت های هوشمند همه کارمندان را از سیاست های حفظ حریم خصوصی داخلی خود آگاه می کنند!

بیایید همه را با هم جمع کنیم. یک کارمند با تمایل خودی یک رویداد ماشه را در محل کار تجربه می کند – ارتقاء رد شده ، جایزه پایین تر از حد انتظار. وی سپس تحقیقات محیط IT شرکت ها را آغاز می کند و آزمایش های مربوط به سرقت داده ها یا خرابکاری های خود را انجام می دهد تا ببیند کسی متوجه شده است یا خیر. سپس سرانجام این عمل خودی را مرتکب می شود.

نرم افزار کاربر Beh Behnaal Analytics نقش مهمی در تشخیص این پیش سازها دارد. فناوری UBA در جستجوی الگوهای استفاده است که نشان دهنده رفتارهای غیرمعمول یا غیر عادی است. از آنجایی که خودی در حال آماده سازی حمله است ، اغلب در مناطقی که معمولاً به آنها دسترسی پیدا نمی کند ، به پرونده سیستم نگاه می کند ، UBA متوجه این الگوی جدید خواهد شد و به کادر امنیتی مناسب IT هشدار می دهد.

همه نرم افزارهای UBA توانایی دسترسی ندارند. مانیتور فعالیت پرونده ؛

برای اینکه UBA کار کند ، به یک سابقه یا سابقه فعالیت های آنلاین و رویدادهای سیستم نیاز دارد. گزارش های رویداد ، دسترسی به پرونده و فعالیت شبکه. الگوریتم های UBA خود را در این مجموعه داده ها آموزش می دهند تا بتوانند کاربرد عادی را درک کنند. سپس هنگامی که یک کارمند در مسیر تهدید قرار می گیرد ، UBA تشخیص می دهد که خودی درگیر فعالیت های پیش ساز تلخ است.

اگر فکر می کنید برخی از تکنیک های طبقه بندی و پیش بینی تجزیه و تحلیل داده های بزرگ – نزدیکترین همسایه ، رگرسیون ، Bayesian for برای UBA مناسب است ، شما درست می گویید. اما هرچه از روش دقیق استفاده شده باشد ، تجزیه و تحلیل ها مبنایی را ایجاد می کنند که از آن می توان پیش بینی کرد که چه چیزی عادی است و چه چیزی نیست.

همانطور که قبلاً دیدیم ، همچنین معقول است که عوامل دیگر اطلاعات – خصوصاً از کارکنان) عامل باشند. سوابق ، بررسی ها و سایر اطلاعات هنگام بررسی نتایج UBA. یک الگوی دسترسی غیر عادی پرونده – کسی که پرونده ها را در آخر هفته کپی می کند – همراه با اطلاعاتی که کارمند از عدم دریافت تبلیغات می گوید ، می تواند تهدیدی برای خودی پیش بینی کند.

بنابراین نظارت بر پرونده ها و نظارت بر شبکه و هشدار هنگام اولین علائم از مسائل رفتاری شروع ظهور ایده خوبی است. اما مدیریت باید روشن کند كه تهدیدات خودی جدی گرفته می شود.

باید برنامه های مداوم و آموزش درباره آگاهی درباره امنیت ادامه یابد. شواهد محکمی وجود دارد مبنی بر اینکه وقتی خودی های احتمالی می دانند که سیاست های امنیتی خودی وجود دارد و ممکن است تحت نظارت قرار بگیرند ، از برنامه های خود رها می شوند.

اگر به نظر می رسد علائم فعالیت غیرقانونی پیش ساز توسط یک کارمند و نظارت اضافی وجود دارد. فراخوانده می شود ، ممکن است زمان بدی برای ارسال یک انفجار ایمیلی به یادآوری کارمندان از IP شرکت ها و سیاست های امنیتی ، از جمله نظارت بر پرونده ، باشد.

یا به عبارت دیگر ، "اعتماد ، اما تأیید"! UBA سپس می تواند به عنوان ابزاری برای تغییر رفتارها مورد استفاده قرار گیرد و بدین ترتیب خودی های بالقوه را به عقب برگرداند.

آیا قوانین سنتی مبتنی بر رویداد – می گویند از فروشندگان SIEM یا DLP – می توانند سرقت خودی را به همان اندازه UBA بگیرند؟ جواب اینجاست نه. نه اینکه DLP بی اثر است ، اما یک رویداد وارد شده به تنهایی ممکن است اطلاعات یا زمینه کافی را برای نوشتن یک قانون مؤثر ارائه ندهد ، بنابراین شما به احتمال زیاد به بسیاری از موارد "مثبت کاذب" ختم خواهید شد.

جایی که UBA با سایر روش ها متفاوت است. از توانایی خود برای یادگیری به معنای آماری از الگوهای گذشته است. UBA که می تواند تاریخچه فعالیتهای دسترسی به پرونده و ایمیل را تجزیه و تحلیل کند ، مخصوصاً برای سرقت خودی IP – یعنی داده های ارزشمند یا حساس موجود در اسناد ، ارائه ها یا گرافیک مناسب است. با استفاده از UBA ، سرپرست فناوری اطلاعات توانایی شناسایی در مرحله مقدماتی خودی را در زمان واقعی یا در نزدیکی واقعی بدست می آورد ، در نتیجه مانع از خروج اطلاعات از سازمان می شود.

و اگر UBA نمی تواند مانع از حمله شود ، به خاطر داشته باشید که حسابرسی آن ثبت می شود. و نتایج دیگر نظارت می تواند در پرونده های دادگاه کاملاً مفید باشد تا ثابت کند که دزدی اتفاق افتاده است.