5 تهدید امنیتی امنیتی از راه دور

ناگهان تیم های امنیت سایبری مجبورند با واقعیت نیروی کار تقریباً 100٪ از راه دور سازگار شوند. بهترین شیوه های امنیتی اغلب در زمان های عجیب و غریب مانند اینها ، پشت سر هم به تداوم تجارت می پردازند. تیم هایی که قبلاً نیروی کار داخلی را اداره می کردند ، ممکن است برای مقابله با تهدیدات جدید از محل کار بدون مرزهای مشخص آماده نباشند.

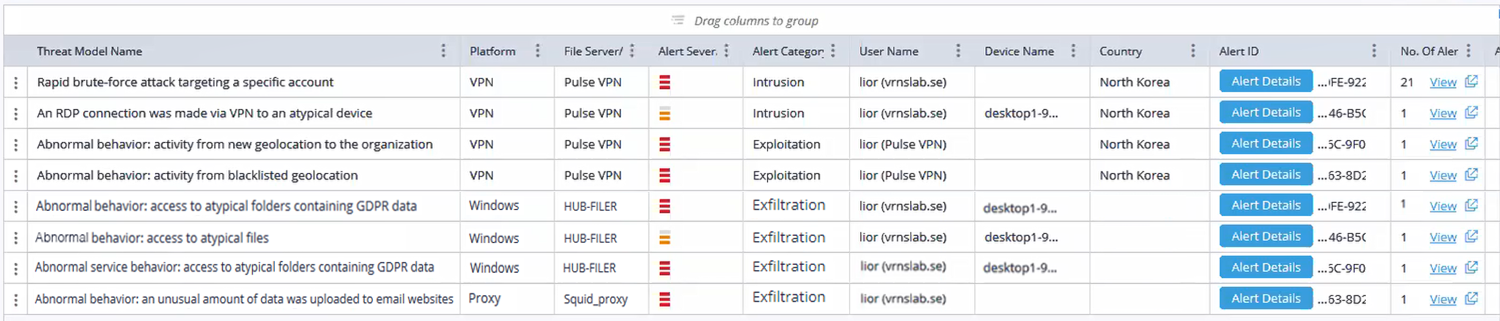

تیم پاسخ حوادث ما به مشتریان کمک می کند تا هر روز به حوادث امنیتی پاسخ دهند. اما طی دو هفته گذشته ، با حرکت کارگران به اتصالات VPN و اتکا به برنامه ها و داده های مبتنی بر ابر ، آنها شاهد تغییر الگوی حملات و هشدارها بودند. برای اینکه به شما کمک کند احساساتی را که در این زمینه می بینید ، لیستی از پنج تهدید کار برتر از راه دور که تیم ما از ابتدای پاندمی COVID-19 با آن روبرو شده اند ، گردآوری کردیم.

1. VPN Brute-Force

با تعداد زیادی از مردم که در حال حاضر از خانه کار می کنند ، مهاجمان اکنون مساحت بیشتری دارند تا بتوانند یک حمله بی رحمانه را از طریق VPN بکشند. ZDNet از افزایش 33 درصدی اتصالات VPN شرکت در طی دو هفته گذشته خبر می دهد ، این بدان معنی است که مهاجمان اکنون بیش از یک میلیون هدف جدید را برای بهره برداری از ابتدای سال 2020 به دست آورده اند.

حملات وحشیانه 45 درصد پوند را تشکیل می دهد. از تحقیقات تیم Varonis IR ، و بیشتر آنها حملات تأیید هویت VPN یا Active Directory هستند. ما دیده ایم که سازمان ها قفل های داخلی و محدودیت های دیگر اتصال VPN را برای حفظ تداوم مشاغل یا کاهش هزینه های بالای فناوری اطلاعات غیرفعال می کنند ، این بدان معنی است که این حمله گزینه ای مناسب تر برای نفوذ است.

مهاجمین حمله وحشیانه ای VPN را انجام می دهند. با هدف قرار دادن یک پورتال VPN و انفجار آن با بسیاری از تلاش های تأیید اعتبار با استفاده از لیست های از قبل جمع آوری شده از اعتبار. این حمله معمولاً "چاشنی معتبر" نامیده می شود. اگر هرکدام از این ترکیبات نام کاربری / رمز عبور کار کند ، مهاجم جای پای خود را بدست می آورد.

نه تنها این ، اگر هدف از Single Sign-On (SSO) استفاده کند ، آن مهاجم نیز ورود به دامنه معتبری دارد. خیلی سریع ، مهاجم به شبکه نفوذ کرده است ، می تواند با استفاده از ورود به سیستم دامنه ، شناسایی را آغاز کند و تشدید امتیاز را امتحان کند.

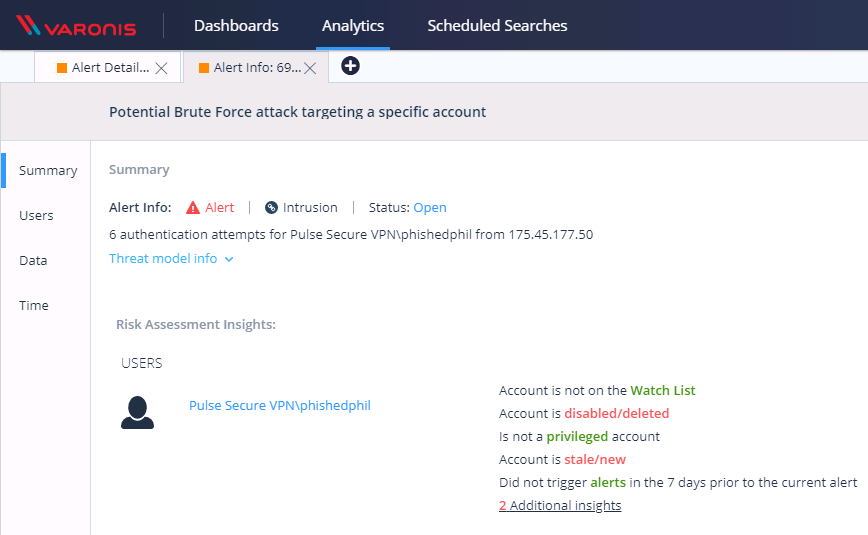

چگونه وارونیس کمک می کند

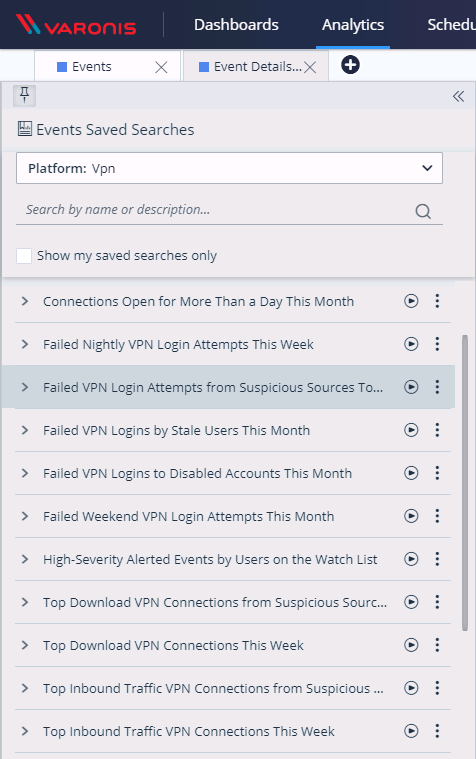

وارونیس انواع مختلفی از مدل های تهدید داخلی را برای تشخیص رفتار غیرقانونی احراز هویت (پر کردن اعتبار) ، اسپری رمز عبور ، نیروی بی رحمانه) در VPN یا Active Directory شما. متوجه می شوید که مدل های تهدید ما بیش از یک منبع را در نظر می گیرند – فعالیت VPN با اطلاعاتی که از Active Directory ، پراکسی های وب و فروشگاههای داده مانند SharePoint یا OneDrive جمع آوری می کنیم غنی شده و مورد تجزیه و تحلیل قرار می گیرند.

همچنین با یک کتابخانه جستجوهای ذخیره شده که می تواند برای گزارش دهی یا شکار تهدید مورد استفاده قرار گیرد ، نگاهی اجمالی به فعالیتهای VPN غنی از متن (نه گزارش های خام) بیاندازید:

صدها نفر از تلاشهای ناموفق ورود به سیستم از همان IP آدرس و یا دستگاه می تواند یک اثر ناخوشایند از یک حمله بی رحمانه باشد ، اما حتی اگر مهاجمین کم و آهسته پیش روند ، Varonis می تواند با ترکیبی از تله متری محیط ، فعالیت Active Directory و دسترسی به داده ها و مدل سازی آن در برابر رفتار کاربر یا دستگاه ، انحرافات ظریف را به وجود آورد. مبانی اولیه.

2. فرماندهی و کنترل از طریق فیشینگ

تهدید دیگری که ما شاهد آن هستیم که برای همه گیری سازگار شده است مورد علاقه قدیمی: فیشینگ. مهاجمان در هنگام ابتلا به همه گیری ، ترس را ترجیح می دهند تا کاربران را برای کلیک بر روی لینک های مخرب و بارگیری نرم افزارهای مخرب فریب دهند. این واقعاً شر است.

مهاجمان نقشه های COVID-19 را ایجاد کرده اند و وب سایتهایی ایجاد کرده اند که تجهیزات پزشکی را "می فروشند" یا در مورد علاج معجزاتی که بجای آن بارهای بدافزار را به رایانه شما اعزام می کنند بحث می کنند. برخی از این کلاهبرداری ها ناخوشایند است – مانند شارژ 500 دلار برای ماسک N-95 ، اما برخی دیگر برای حمله به رایانه شما و تمام داده هایی که می توانید به آنها دسترسی پیدا کنید ، طراحی شده اند. وقتی روی آن پیوندهای مخرب کلیک می کنید ، میزان بار حمله کننده بارگیری می شود و مهاجم ارتباطی را به سرور فرمان و کنترل (C2) آنها برقرار می کند. سپس آنها عملیات شناسایی و تشدید امتیاز را برای یافتن و سرقت داده های حساس شما آغاز می کنند.

How Varonis Helps

Varonis می تواند رفتار شبکه ای را که شبیه به دستور و کنترل است – نه فقط با جستجوی اتصالات به آدرس های IP یا دامنه های مخرب شناخته شده – تشخیص دهد. انجام بازرسی عمیق از DNS و ترافیک پراکسی وب برای شناسایی بدافزارهایی که ارتباطات را در ترافیک HTTP یا DNS پنهان می کنند.

علاوه بر تشخیص وجود بدافزار و ارتباط آن به سرور C2 ، مدل های تهدید داده-محور Varonis غالباً مورد استفاده قرار می گیرند. کاربر مصالحه شده بر اساس انحراف در دسترسی به پرونده یا ایمیل. وارونیس این کار را با نظارت بر فعالیت پرونده و دورسنج محیطی ، غنی سازی تمام داده های مانیتور شده برای ایجاد خطوط ویژه کاربر ، و سپس مقایسه فعالیت فعلی با آن پایه ها و یک فروشگاه در حال رشد مدل های تهدید انجام می دهد.

[19659008] 3. برنامه های مضر آزور

[19659008] 3. برنامه های مضر آزور

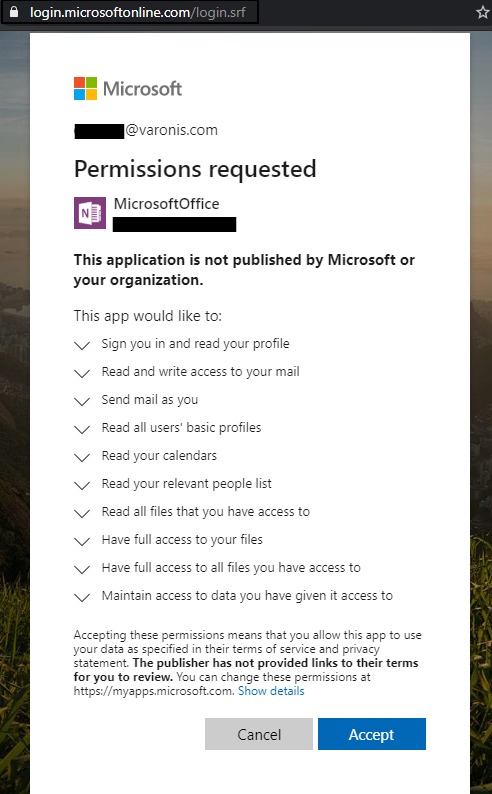

این بردار حمله نسبتاً جدید است و اولین بار در ماه جاری در وبلاگ وارونیس مورد بحث قرار گرفت. شما باید مقاله کامل را برای جزئیات بیشتر بخوانید ، زیرا من می خواهم نسخه TL را برای شما ارائه دهم.

مایکروسافت از 775٪ افزایش در مستاجرین لاجورد در طی ماه گذشته خبر داد. این بدان معناست که برخی از شما هم اکنون در حال چرخش محیط های لاجورد برای کارگران از راه دور خود هستید ، و برخی دیگر از شما در حالت ادامه کار قرار دارند و عملکردهای جدید را به سرعت فشار می دهید. شاید هر دو واقعیت داشته باشند.

اطمینان حاصل کنید که می توانید ببینید چه برنامه هایی کاربران شما رضایت دارند و بررسی های معمول برنامه های تأیید شده را برنامه ریزی می کنید ، بنابراین می توانید هر چیزی را که خطرناک باشد ، ابطال کنید.

مهاجمان کشف کرده اند که می توانند برنامه های مخرب لاجورد را شامل شوند. در مبارزات فیشینگ ، و به محض کلیک کاربر برای نصب برنامه ، مهاجمی به شبکه شما نفوذ کرده است.

چگونه Varonis کمک می کند

Varonis می تواند Azure App را ردیابی کند درخواست رضایت برای شناسایی علائم این حمله از همان ابتدا. علاوه بر این ، به دلیل اینکه Varonis در حال ضبط ، تجزیه و تحلیل و پروفایل همه رویدادها در Office 365 برای هر موجودیت است ، هنگامی که یک برنامه مخرب شروع به جعل هویت کاربر – ارسال ایمیل و بارگیری پرونده ها – مدل های تهدید مبتنی بر رفتار ما خواهد کرد.

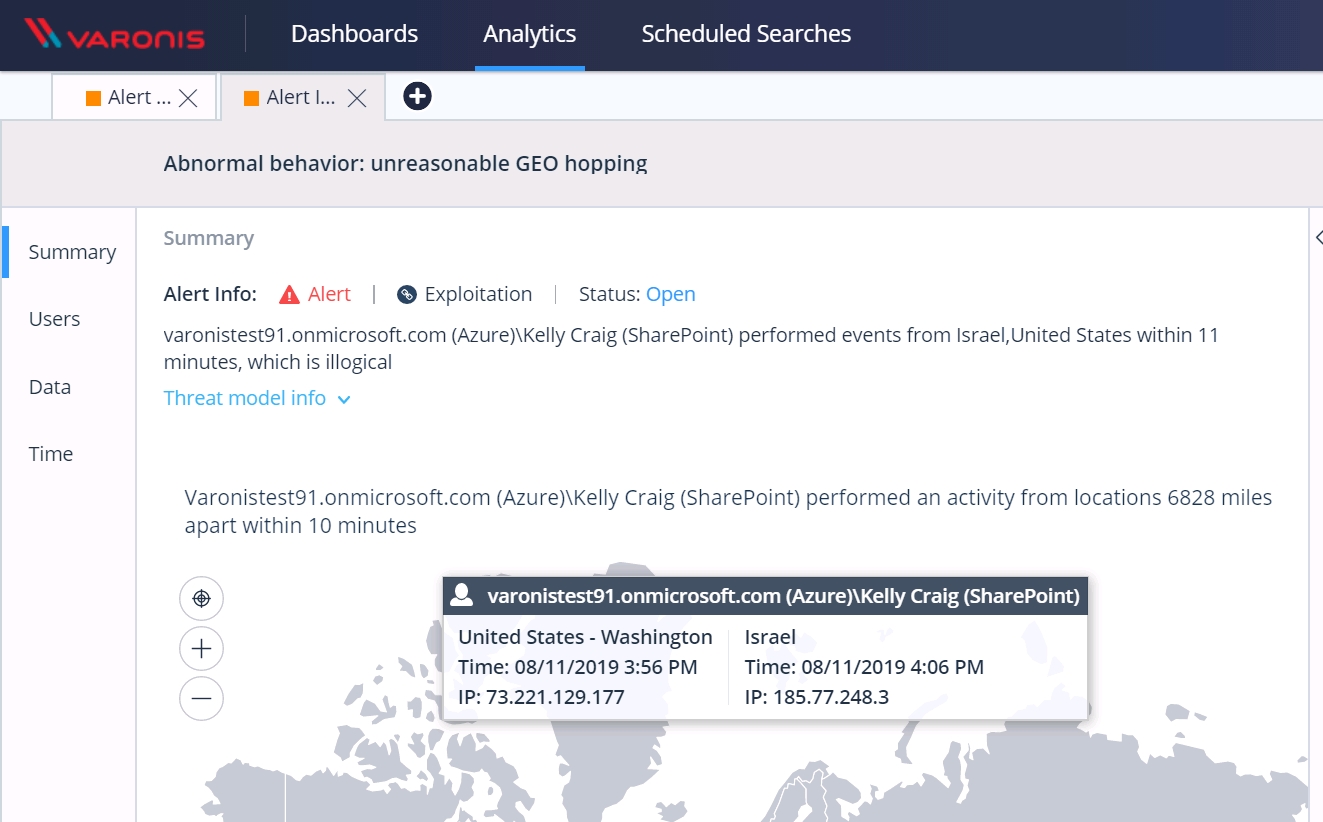

4. دور زدن احراز هویت چند عاملی

یکی دیگر از تهدیدات برای نیروی کار از راه دور حمله به یک فرد در وسط است. تیم تازه از راه دور شما ممکن است عادت به جریان های کاری اصلی در Office 365 نداشته باشد ، بنابراین آنها مستعد صفحه های ورود به سیستم Office 365 جعلی هستند. مهاجمان از این صفحات ورود به سیستم جعلی برای سرقت اعتبار و علائم تأیید اعتبار استفاده می کنند ، این تنها چیزی است که برای جعل هویت کاربر و ورود به سیستم از سیستم خود نیاز دارند. با حل این تهدید ، کارگران جدید راه دور شما ممکن است از مسیریاب های نا امن وای فای در خانه های خود استفاده کنند ، که مهاجمان محلی می توانند به راحتی هک شوند.

ما این حمله را در دومین کارگاه حمله سایبری خود نشان دادیم و شما می توانید پخش را از اینجا مشاهده کنید. به طور خلاصه ، یک مهاجم نشانه احراز هویت را که سرور برای شما ارسال می کند ، رهگیری می کند ، و سپس از آن نشانه برای ورود به سیستم از رایانه خود استفاده می کند. پس از دسترسی مهاجمان ، می توانند از بدافزار برای شروع حمله C2 استفاده کنند ، سعی کنند سایر کاربران را با بدافزار آلوده کنند ، یا مستقیماً به شناسایی مراجعه کنند تا به دنبال اطلاعات حساس برای سرقت باشند.

چگونه وارونیس کمک می کند

وارونیس می تواند تشخیص دهد. ورود همزمان از مکانها و ورود به سیستم های مختلف که با الگوهای فعالیت قبلی کاربر مطابقت ندارد ، که نشان دهنده وضعیت مرده ای است که در آن زمان Shenanigans وجود دارد. و دقیقاً مانند گذشته ، وارونیس داده های شما را برای هرگونه دسترسی غیر طبیعی که مهاجمان فقط با وجود موجود در شبکه شما تولید می کنند ، نظارت می کند.

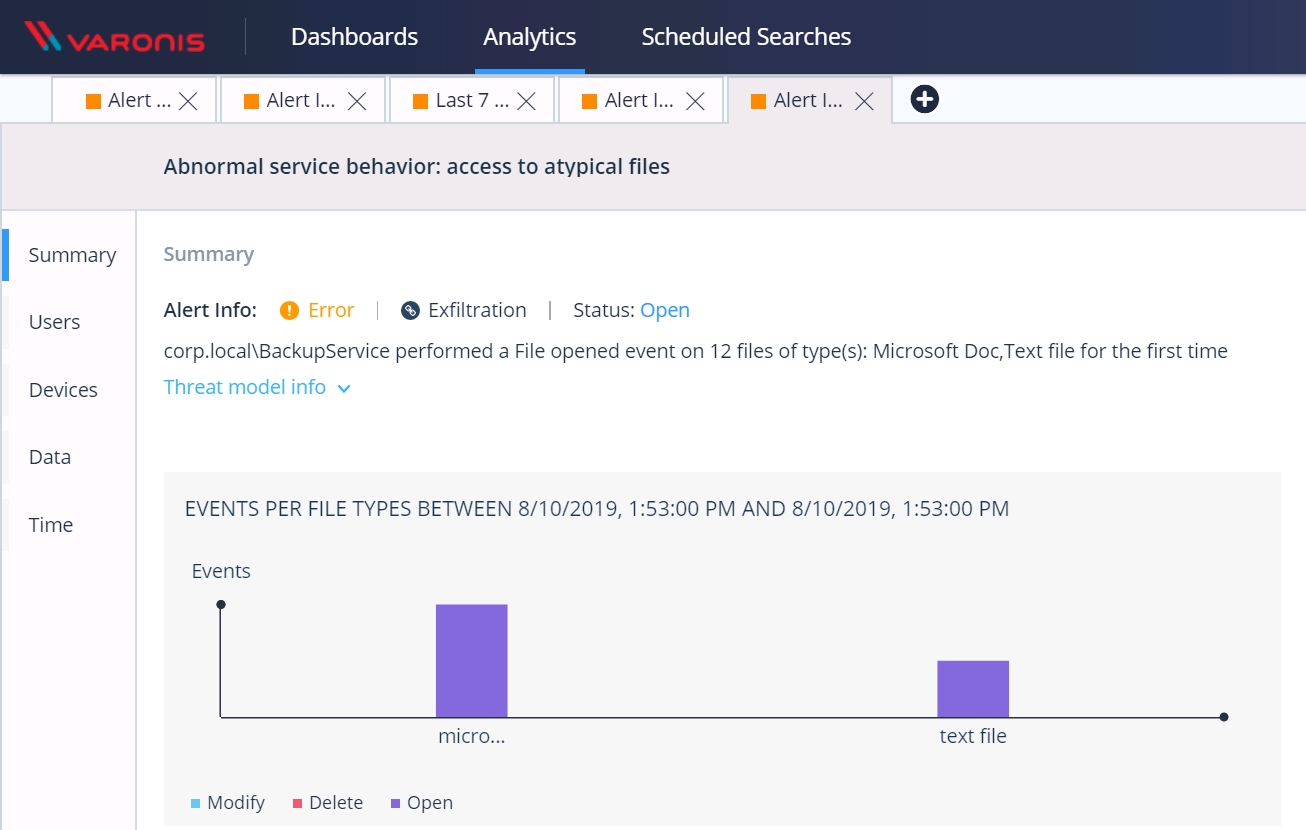

5. تهدیدات خودی

این زمان بلاتکلیفی برای همه است. انسان ها باشگاه های ضرب المثلی را کمی محکم تر می گیرند و این ترس و عدم اطمینان باعث می شود رفتارهای متفاوتی از آنچه انجام می دهند معمولاً انجام دهند.

کاربرانی که از آینده می ترسند ممکن است پرونده های کار خود را در یک کامپیوتر نا امن بارگیری کنند ، یا از ترس از دست دادن شغل یا ترس از عدم امکان انجام بهینه عملکردهای شغلی خود. احتمالاً هر دو. این یک چالش برای امنیت سایبری و تیم های فناوری اطلاعات است که مجهز به ایمن نگه داشتن این داده ها هستند.

تهدیدهای مربوط به خودی زمانی که کارمند از یک وسیله شخصی برای دستیابی به داده های حساس استفاده می کند به ویژه سخت است زیرا دستگاه دارای کنترل های امنیتی شرکت نمی باشد. به عنوان مثال ، مانند DLP ، که به طور عادی ممکن است یک شخص غیراخلاقی را از آن داده بدست آورد.

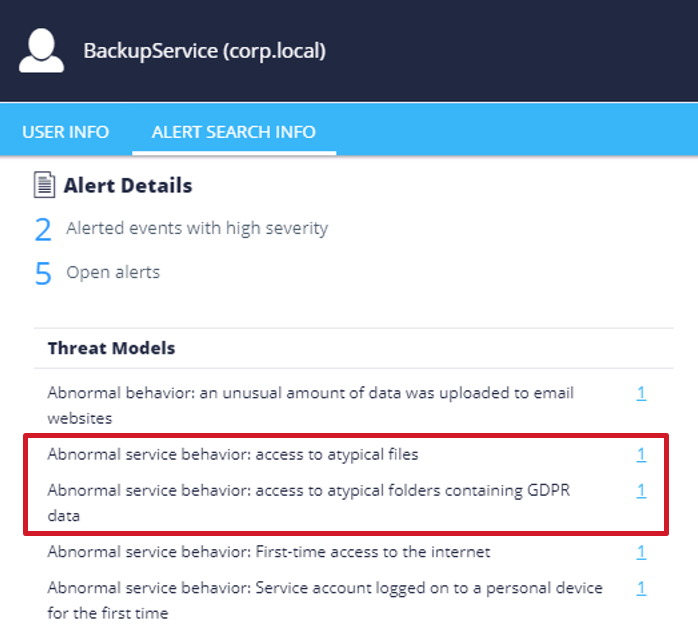

چگونه وارونیس کمک می کند

Varonis می تواند با شناسایی اولین مکانهای که در آن اطلاعات حساس است ، در شناسایی تهدیدات خودی کمک کند. داده ها. Varonis رفتارهای دسترسی به داده های کاربر را با گذشت زمان پایه گذاری می کند ، و فعالیت پرونده را نظارت می کند و آن را با داده های VPN ، DNS و پروکسی غنی می کند. به این ترتیب ، Varonis می تواند هنگامی که یک کاربر حجم زیادی از داده ها را از طریق شبکه بارگیری می کند ، شناسایی کند یا به داده های حساس که قبلاً انجام نداده است ، دسترسی پیدا کند و می تواند یک مسیر حسابرسی کامل از پرونده هایی را که کاربر به آن دسترسی داشته باشد فراهم کند.

بیشتر اوقات غیر از این ، کارکنان قصد مخرب ندارند. با این وجود ، مهم است که یک سازمان درک کند که اطلاعات حساس آنها ممکن است در معرض خطر باشد زیرا تهدیدات خودی اتفاق می افتد. داشتن این دیدگاه که بتواند مستقیماً با کارمندان رفتار کند ، راهی برای کاهش خطر و بحث در مورد مسائل مربوط به کارمندان است.

افکار نهایی

وارونیس در اینجا برای کمک به شما است. تیم پاسخگویی به Incident ما به شما کمک می کنند تا هر چیزی را که مشکوک به نظر می رسد تحقیق کنید و حتی می تواند به شما در بهبودی از حمله کمک کند. ما همچنین به افرادی که به آنها نیاز دارند مجوزهای ارزیابی رایگان ارائه می دهیم. در صفحه پاسخ COVID-19 از ما بخواهید و ما را تنظیم خواهیم کرد.

احتمالاً می توانید بگویید که ما در Varonis به لایه های محافظتی متکی نیستیم. ما از لایه های مختلفی از قابلیت های افزایشی که در یک پیکربندی وب مانند ساخته شده است ، طرفداری می کنیم. تیم IR ما می تواند به شما کمک کند تا Varonis را در استراتژی فعلی امنیت سایبری خود گنجانید یا توصیه هایی را در مورد سایر سیستمهایی که ممکن است بخواهید برای ساختن محافظت از آنها سرمایه گذاری کنید ، انجام دهید.

اینها شرایط بی سابقه ای در طول زندگی من هستند ، و من یک ژنرال Xer هستم ، بنابراین می دانم که بیشتر همسالانم در یک وضعیت قرار دارند. لطفا با هم مهربان باشید. همه ما در این جمع هستیم.