9 گروه معروف APT: کارتهای معاملات سریع واقعیت

گروه های پیشرفته تهدید مداوم (APT) به طور گسترده ای به عنوان سازمان هایی که منجر می شوند ، طبقه بندی می شوند "حمله به دارایی های اطلاعاتی یک کشور با امنیت ملی یا اهمیت اقتصادی استراتژیک از طریق رفتارهای تبلیغی در فضای مجازی یا فضای مجازی." آنها نسبت به آنچه انجام می دهند گریزان ، برجسته و مؤثر هستند: ویران کردن اهدافشان.

APT فقط ملل دشمن را هدف قرار نمی دهند. شرکت های بزرگ همچنین اهداف اصلی برای گروه های خاصی از APT هستند و گرفتن عملیات APT قبل از اینکه نتوانند محیط شما را نقض کنند بسیار مهم است. هنگامی که در داخل آنها طیف گسترده ای از روش ها را برای سرقت اطلاعات با ارزش برای اطلاعات داخلی ، یا دریافت باج یا خرابکاری عمومی (مانند خاموش کردن شبکه های برق دشمن) به کار می گیرند.

MITER ATT & CK دارای 94 گروه مختلف است که به عنوان عملیات APT ثبت شده اند. این گروه ها در سرتاسر جهان وجود دارد و شامل گروه های زیادی با حمایت مالی دولت و همچنین تیم های سرکش سرکش می شوند که در دنیای امنیت سایبر عظیمی ایجاد می کنند.

آیا به حرفه هک کلاه سفید علاقه دارید یا در دفاع سایبری کار می کنید؟ دوره های آموزش رایگان امنیتی خود را بررسی کنید.

چه مدت است که ما نام های APT را نامگذاری کرده ایم؟

تاریخ اولین نمونه یک گروه APT درست مثل تاریخ اولین ویروس رایانه ای برای بحث و گفتگو است.

اصطلاح "تهدید مداوم پیشرفته" در اوایل دهه 2000 توسط نیروی هوایی ایالات متحده ابداع شد ، اما احتمالاً این گروه ها از زمانی که دولت ها از عملیات دیجیتالی استفاده می کردند ، فعالیت می کنند.

گروه های APT تا زمانی که می خواستند خود را به منجی های رمزنگاری می دهند. کار کرده است. بعضی اوقات دیگران آنها را نامگذاری می کنند ، حروف اصلی را با نام اصلی ایجاد می کنند یا نام های اضافی در جوامعی که از آنها پیروی می کنند بوجود می آیند. گفته می شود که بسیاری از گروه ها حیوان را به نام خود بر اساس کشوری که از آن استفاده می کنند (به عنوان مثال ، کارت تلفن روسیه خرس است) می پذیرند.

9 کارت بازرگانی برجسته گروه APT

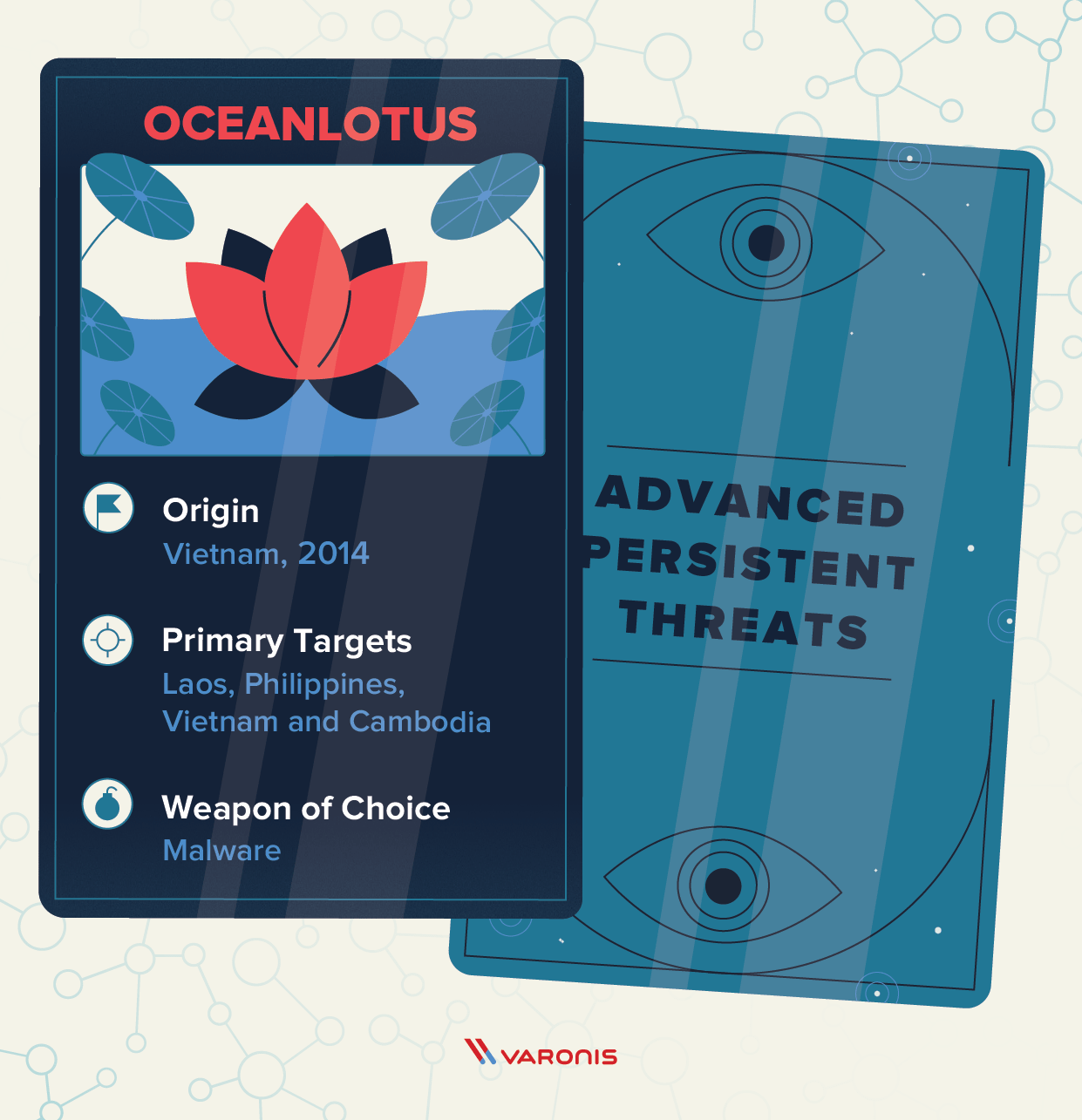

در زیر برخی از آنها را گرفته ایم. برجسته ترین گروه های APT (بدون ترتیب خاص ذکر شده اند) و آماری را برای تولید این "کارت های بازرگانی" APT تهیه کرده اند. در کارتهای بازرگانی APT شامل گروه ، تفسیر نشان ، کشور یا منطقه مبدا هستند ، در صورت حمایت مالی از دولت ، نحوه عملکرد آنها (MO) ، اهداف و سلاح های مورد نظر.

توجه به این نکته ضروری است که وارونیس از اقدامات سایبری مخرب پشتیبانی نمی کند یا از آن حمایت نمی کند – این قطعه صرفاً برای مقاصد آموزشی است. بسیاری از گروه های زیر تحت تأیید دولت هستند و یا تأمین مالی می شوند ، بنابراین کابوس امنیت سایه شخص یک دلار مالیات شخص دیگر در محل کار است – فکر کردن در مورد آن بسیار عجیب است ، درست است؟

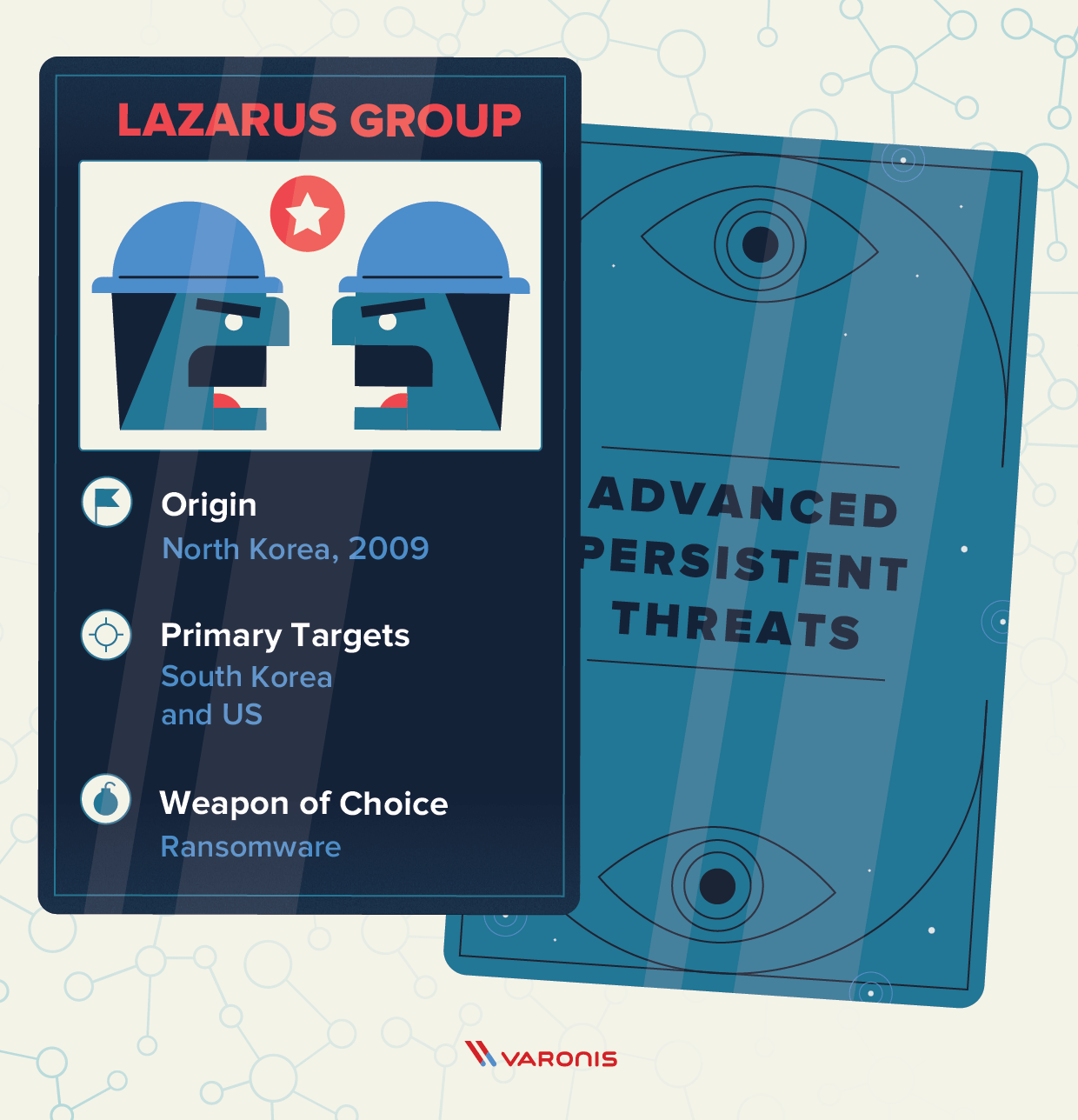

گروه Lazarus

گروه لازاروس به دفتر عمومی بازآفرینی دولت کره شمالی (RGB) گره خورده است. یکی از حملاتی که بیشتر به آنها مشهور است ، حمله تلافی جویانه به سونی در سال 2014 برای تولید فیلمی بود که رهبر آنها ، کیم جونگ اون را به شکلی ناخوشایند ترسیم کرد. این گروه و اعضای آن به دلیل فعالیت خود توسط ایالات متحده تحریم شدند.

- منبع: کره شمالی

- تأسیس: 2009

- اهداف اصلی: کره جنوبی ، ایالات متحده ،

- سلاح انتخابی: Ransomware (WannaCry ، MimiKatz)

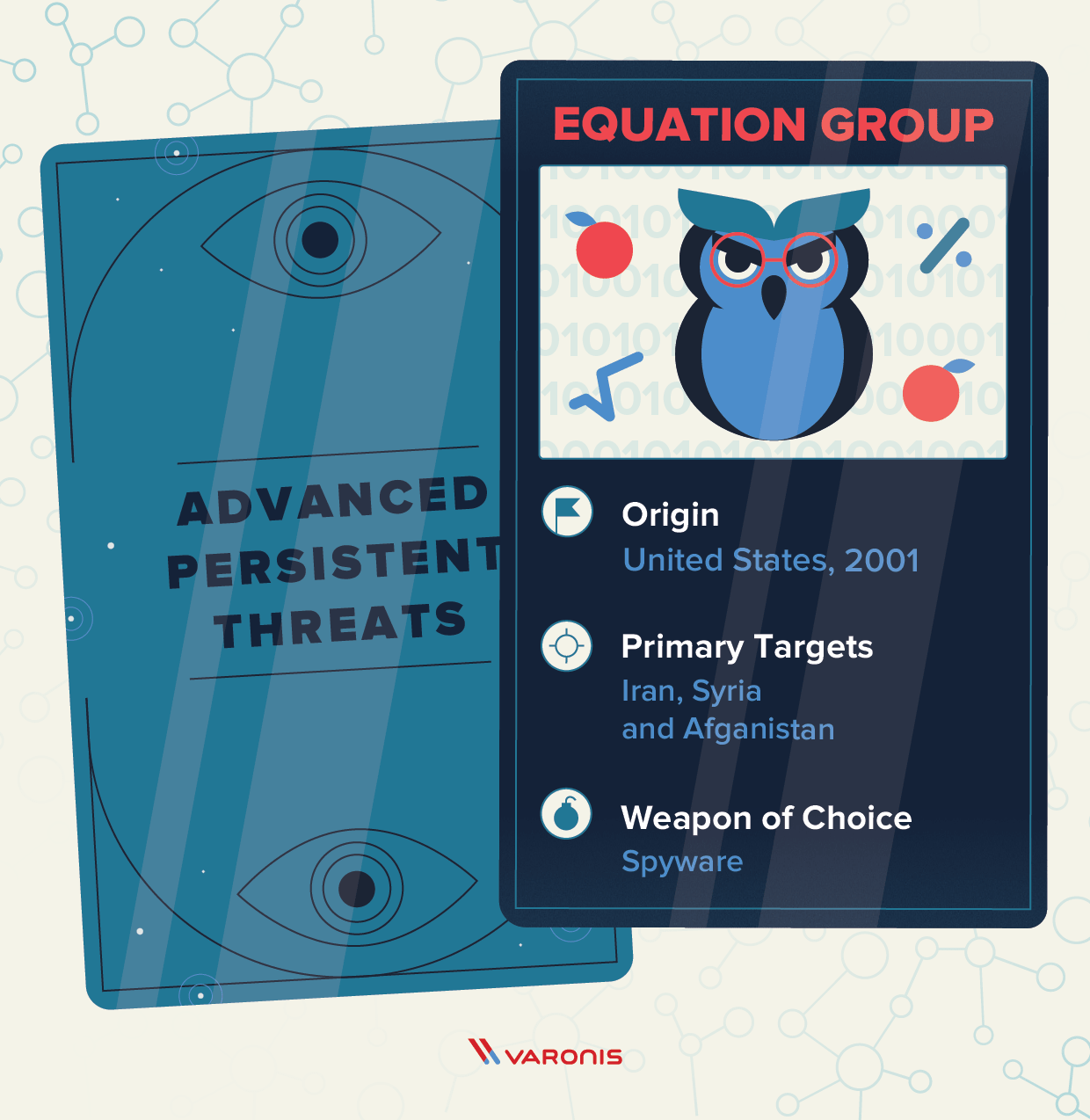

Group Equation

گروه معادلات (همچنین با عنوان شناخته شده Shadow Brokers به طور بالقوه به آژانس امنیت ملی ایالات متحده (NSA) یا اعضای NSA متصل است.

- منبع: ایالات متحده

- تأسیس: 2001

- اهداف اصلی: ایران ، سوریه ، افغانستان ، دولتهای مالی

- سلاح انتخاب: سوء استفاده های صفر روز ، Spyware

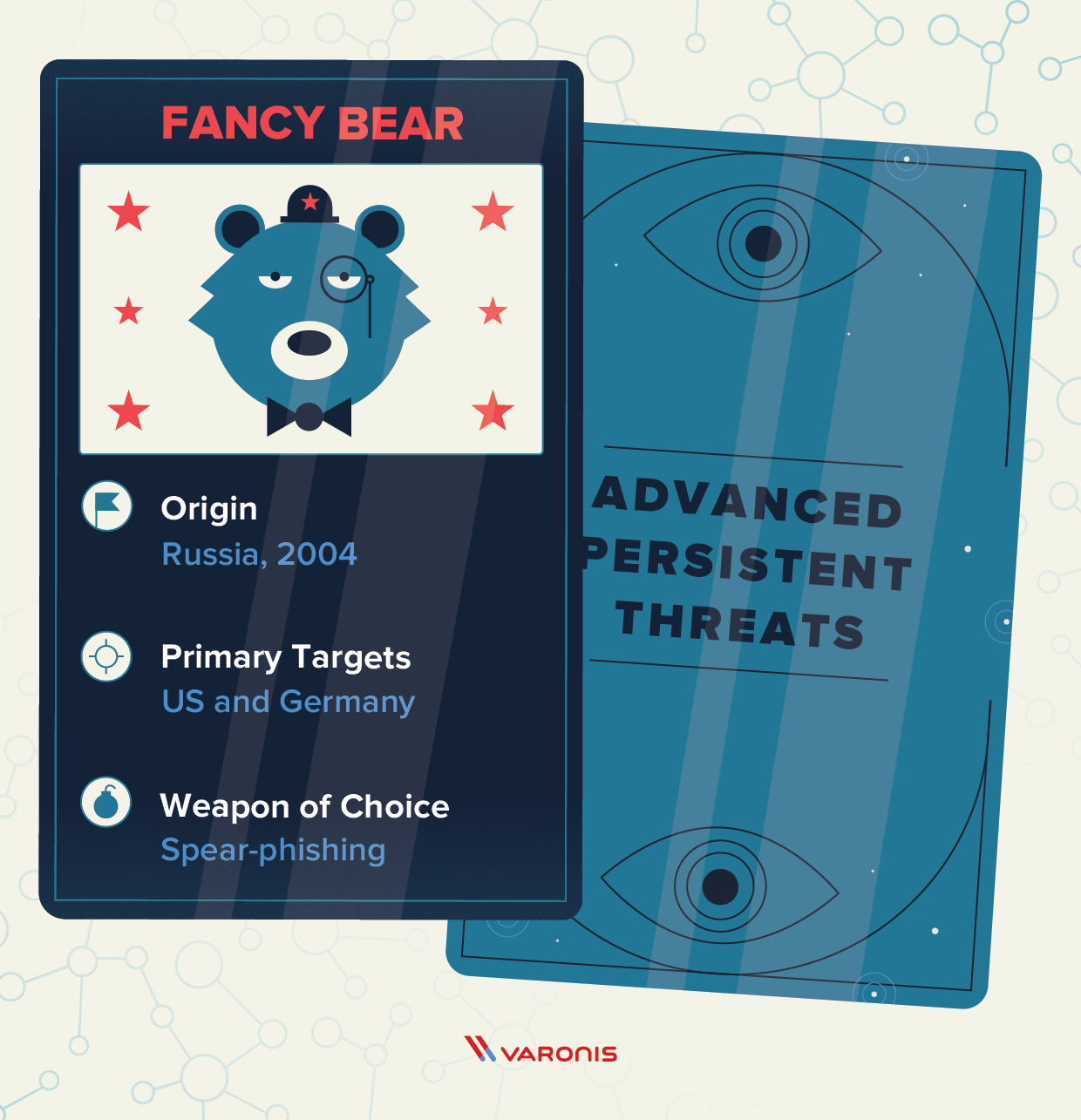

Fancy Bear (28 APT)

Fancy Bear درگیر هرج و مرج سیاسی و تهدیدها می شود و احتمالاً بیشتر به خاطر دخالت آنها در انتخابات انتخابات هیلاری کلینتون در سال 2016 شناخته شده است. در حالی که روسیه مسئولیت این گروه را به عهده نگرفته است ، وزارت دادگستری ایالات متحده این گروه را در یک کیفرخواست 2018 به اطلاعات روسیه متصل کرد.

- منبع: روسیه

- تأسیس: 2004

- اهداف اصلی: ایالات متحده و دموکراتیک ملی کمیته (DNC) ، آلمان

- سلاح انتخابی: نیزه ، فیشینگ ، Mimikatz ، Coreshell

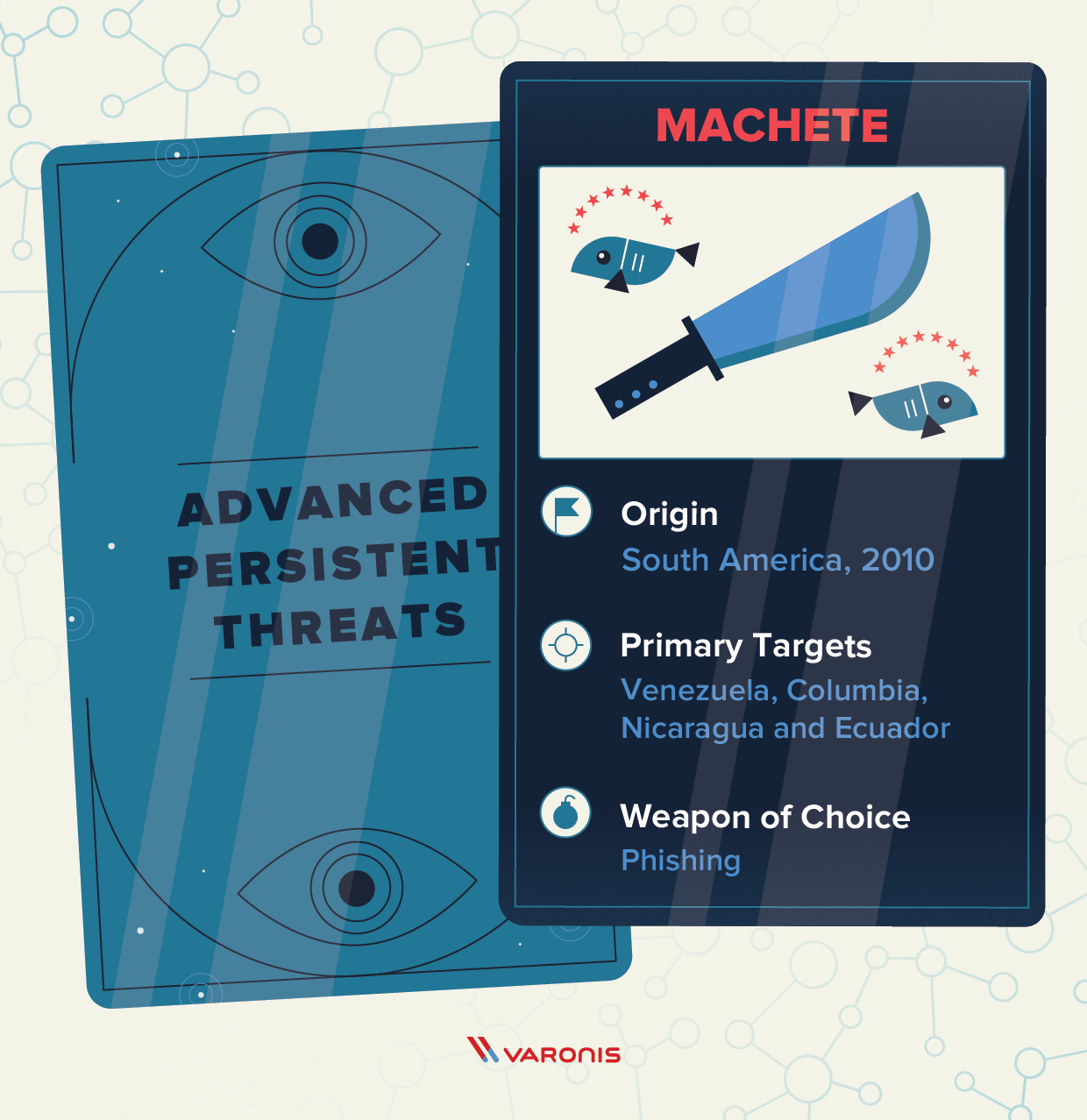

Machete

Machete یک گروه آمریکای جنوبی است که ردیابی آن بسیار سخت بوده است. از آنجا که بسیاری از موجوداتی که آنها هدف قرار داده اند اهل ونزوئلا هستند ، احتمالاً در آنجا مستقر هستند. آنها از تاکتیک های پیشرفته فیشینگ برای دستیابی و دزدیدن مقادیر زیادی از داده های حساس استفاده می کنند.

- منبع: آمریکای جنوبی

- تأسیس: 2010

- اهداف اصلی: ارتش ونزوئلا و کلمبیا ، نیکاراگوئه و اکوادور

- سلاح انتخاب: فیشینگ

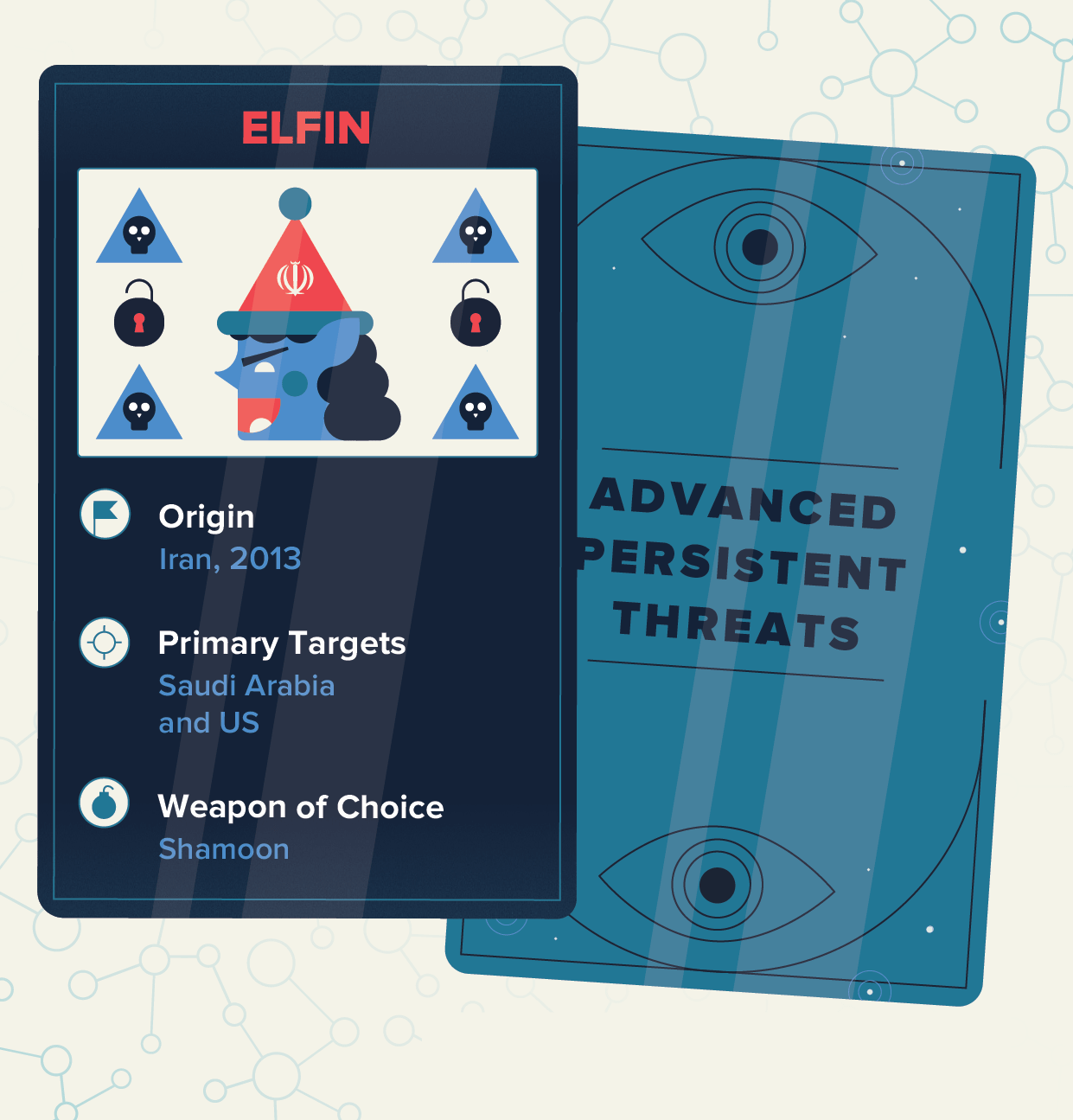

Elfin (33TT APT)

این گروه به نام الفین یا APT معروف است 33 به ایران گره خورده است. به نظر می رسد آنها علاقه ای به هدف قرار دادن موجودات هوافضا ، هواپیمایی و انرژی در ایالات متحده ، عربستان سعودی و کره جنوبی دارند. الفین به بدافزارها وابستگی دارد و بدافزارهای دلخواه خود را مانند استوندریل ایجاد کرده است.

- منبع: ایران

- تأسیس: 2013

- اهداف اصلی: عربستان سعودی و ایالات متحده (هوافضا و انرژی)

- سلاح انتخاب: Shamoon، Mimikatz، PowerSploit and spyware

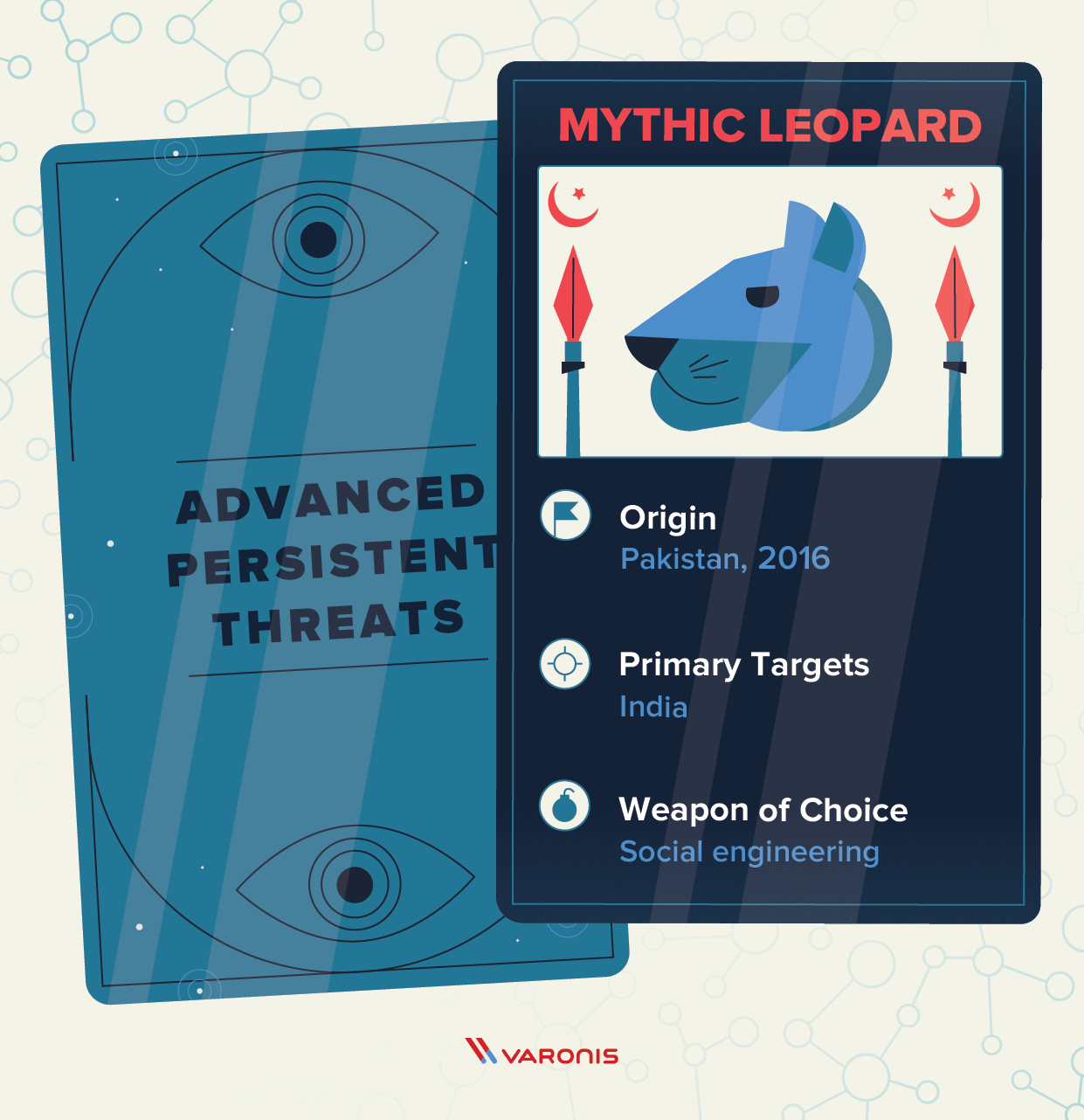

Leopard Mythic (APT 36)

Myth با پاکستان پیوند خورده است و بیشتر منابع خود را به هک کردن و نیزه های فیشینگ نهادهای دولت هند متمرکز می کند. محرک اصلی این حملات جاسوسی برای به دست آوردن اطلاعات از دولت هند ، ارتش و سایر بخش های خصوصی هند است. Mythic Leopard با استفاده از نامه های فیشینگ فیشر توانست با استفاده از پرونده های مخرب اکسل اهداف را آلوده کند.

- منبع: پاکستان

- تأسیس: 2016

- اهداف اصلی: هند و ارتش هند

- سلاح انتخابی: اجتماعی مهندسی

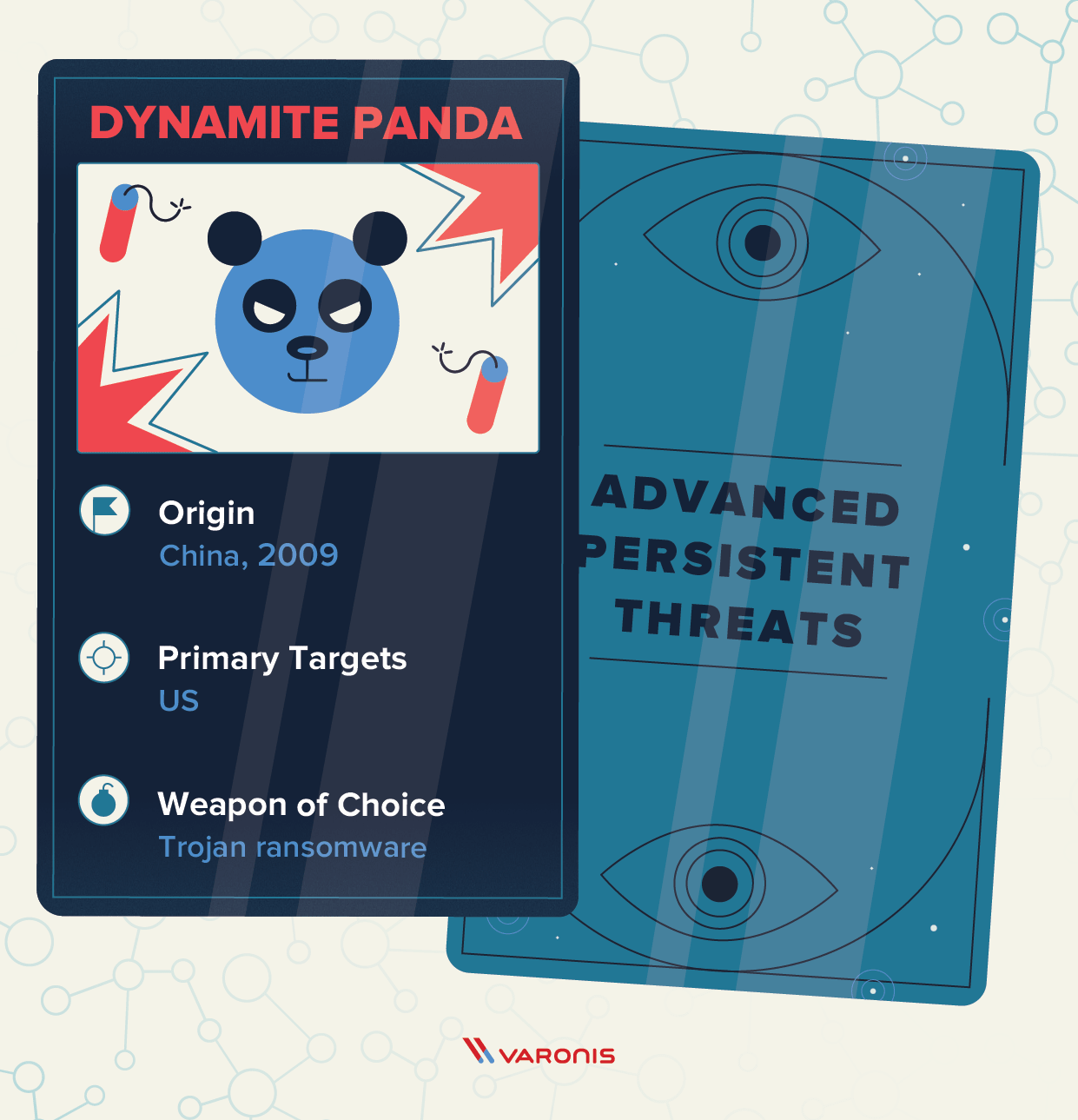

Dynamite Panda (APT 18)

Dynamite Panda has به چین گره خورده است و عمدتا سازمان های پزشکی ، تولیدی ، دولتی و فناوری مستقر در ایالات متحده را هدف قرار می دهد. Dynamite Panda هنگام نقض داده های خصوصی محافظت شده از HIPAA در سال 2014 و سرقت داده های 4.5 میلیون بیمار ، عناوین اصلی را ایجاد کرد.

- منبع: چین

- تأسیس: 2009

- اهداف اصلی: ایالات متحده

- سلاح انتخابی: با استفاده از Trojan ransomware

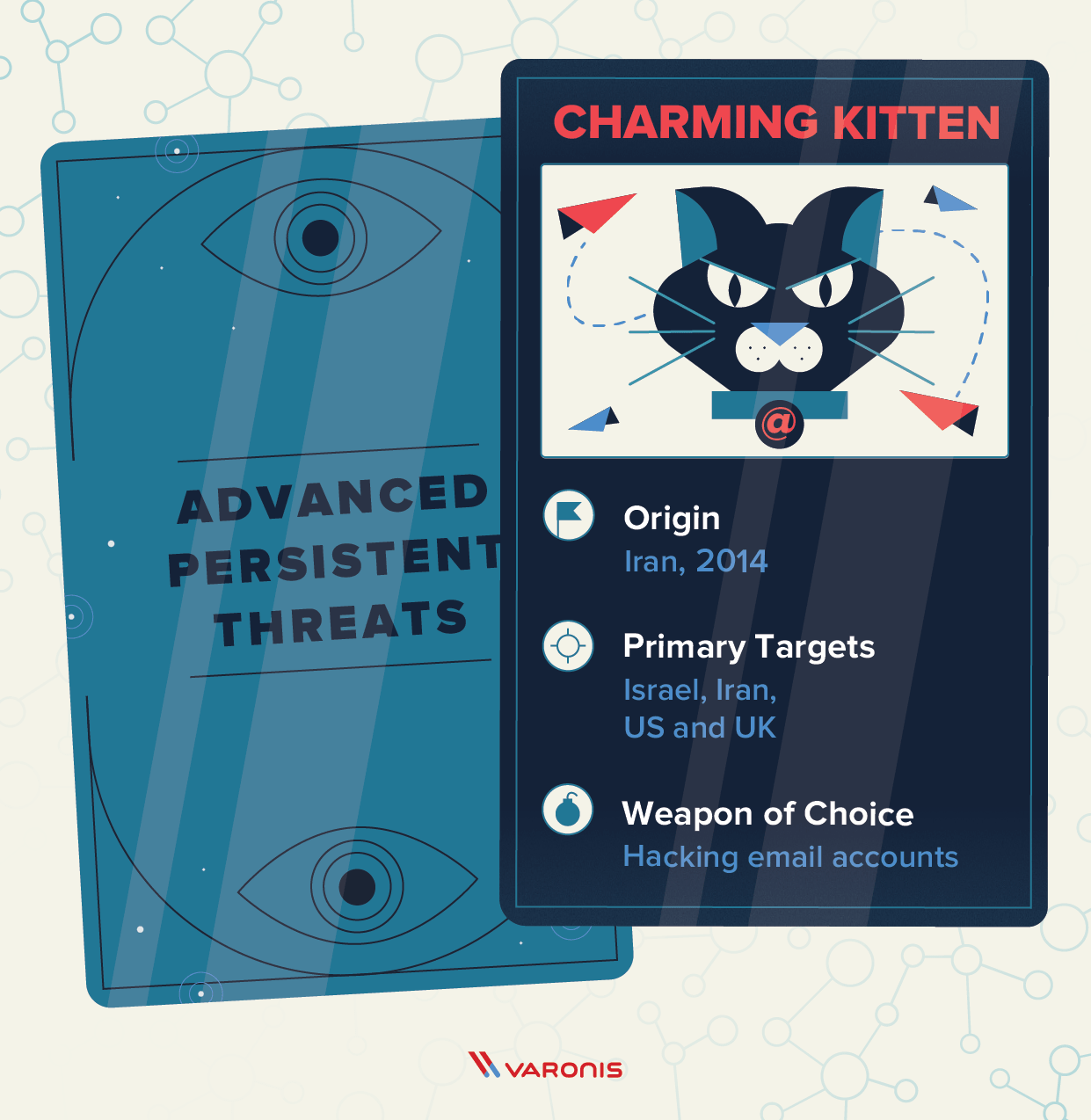

Kitten Charming

بیشترین حملات این که بچه گربه های مستقر مستقر شده اند مورد هدف قرار گرفته است و تنها ایرانیانی هستند که در فعالیت ها ، رسانه ها و دانشگاهیان فعالیت می کنند – در حالی که آنها اسرائیل ، ایالات متحده و انگلیس را نیز هدف قرار داده اند. Charming Kitten به امید جاسوسی یا جذب نیروی محافظ ، یک عملیات جاسوسی سه ساله و مفصل را که با هدف جعل شخصیت های سیاسی آمریکا از طریق حساب های رسانه ای "جعلی" روزنامه نگار "انجام شده بود ، انجام داد.

- منبع: ایران

- تأسیس: 2014

- اهداف اصلی: ایران ، اسرائیل ، ایالات متحده و انگلیس

- سلاح انتخابی: دسترسی به حساب

OceanLotus (APT 32)

گفته می شود كه گروه اقیانوس لوتوس از ویتنام مستقر است و اهداف آن شامل ویتنام و سایر كشورهای آسیای جنوب شرقی مانند لائوس ، تایلند ، كامبوج و فیلیپین و همچنین استرالیا ، ایالات متحده و آلمان می شود. یکی از جدیدترین حملات گره خورده به این گروه ، نقض اطلاعات تویوتا است. آنها بدافزارها را به کار می گیرند و از تاکتیک های سوء استفاده روزانه صفر استفاده می کنند تا اهداف خود را نقض کنند.

- منبع: ویتنام

- تأسیس: 2014

- اهداف اصلی: کشورهای جنوب شرقی آسیا

- سلاح انتخابی: بدافزار

برای نجات مجموعه کارت های بازرگانی را فشار دهید ، روی دکمه بارگیری در زیر کلیک کنید.

اگر در امنیت سایبری برای یک نهاد دولتی در حال اجرا هستید ، برای هدف قرار گرفتن توسط یک گروه APT در معرض خطر ویژه ای هستید. به راه حلهای امنیتی دولت وارونیس مراجعه کنید تا بدانید که چگونه می توانند در از بین بردن فشار کمک کرده و به تقویت روندهای امنیتی شما ، بهبود تشخیص و سرعت بخشیدن به زمان پاسخگویی کمک کنند.

منابع: MITER ATT & CK | SBS Cyber