20 کنترل مهم انتقادی SANS برای دانستن

20 کنترل انتقادی SANS برتر دستورالعمل های خوبی است که سازمان ها برای محافظت از شبکه ها و مالکیت معنوی خود در برابر حملات سایبری دنبال می کنند. SANS یک سازمان تحقیقاتی و آموزشی 30 ساله است که در سراسر جهان آموزش و منابع را در اختیار کارشناسان امنیت سایبری قرار می دهد.

شركتهای SANS با مركز امنیت اینترنت (CIS) و همچنین متخصصان صنعت از NSA قرمز و تیم های آبی ، آزمایشگاه های انرژی هسته ای وزارت انرژی ایالات متحده ، اجرای قانون و کارشناسان امنیت سایبری. این تیم ها از سراسر جهان گرد هم آمده اند تا کنترل های SANS Top 20 را توسعه داده و حفظ کنند ، تا به روز و مرتبط با منظر فعلی امنیت سایبری باقی بمانند.

دریافت محیط زیست فهرست راهنما تست رایگان قلم EBook

"این واقعاً من را باز کرد چشم به امنیت AD به طریقی که کار دفاعی هرگز انجام نداد. "

مزایای استفاده از SANS Top 20

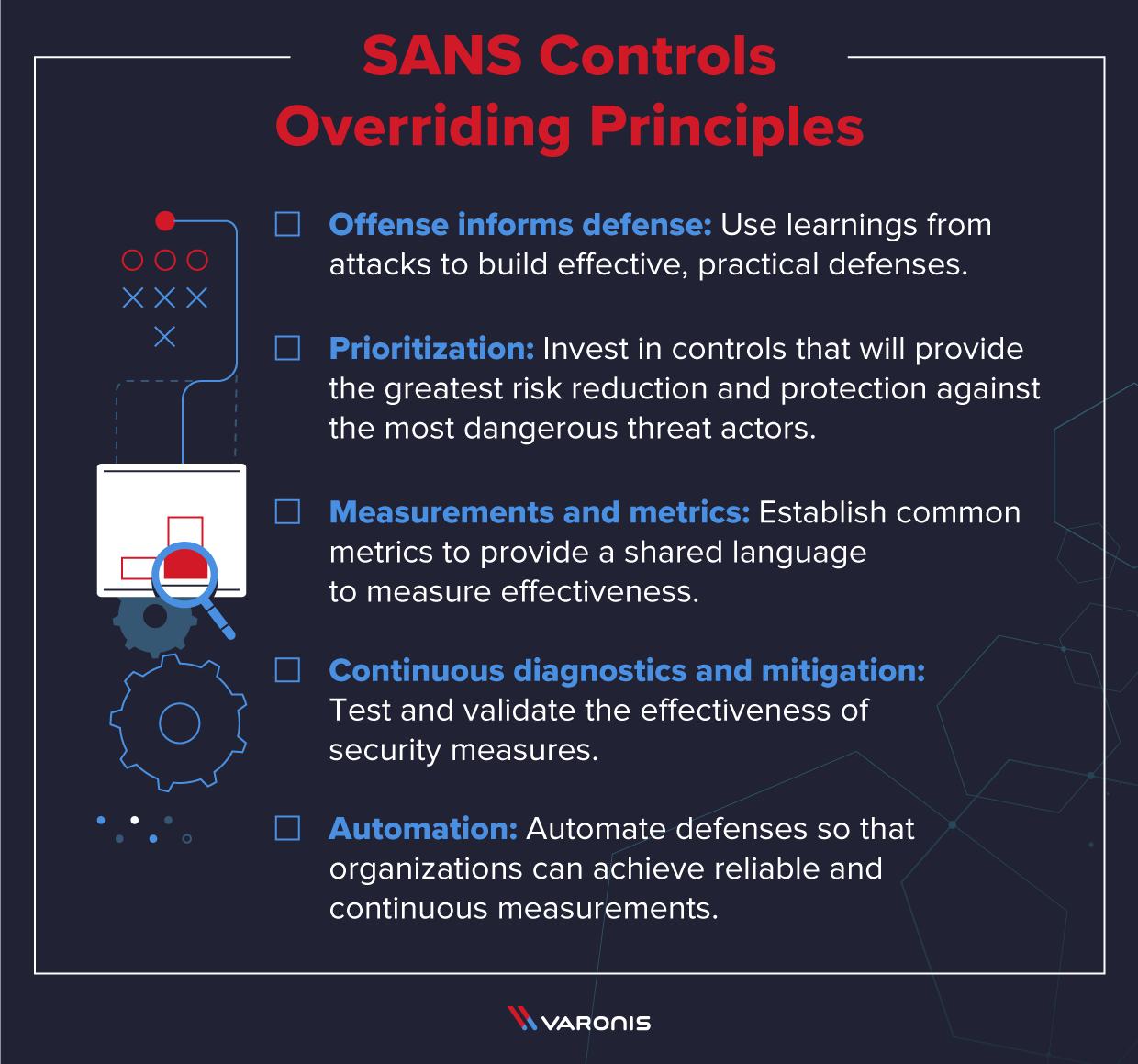

20 کنترل برتر CIS سازمانها را در مورد بهترین اقدامات برای محافظت از شبکه های خود آگاه می کند. SANS کنترل های بالای 20 SANS را پیرامون این اصول مهم ایجاد کرد:

- تخلف دفاع را آگاه می کند: از دانش حملات واقعی که دارای سیستم هایی به خطر افتاده اند استفاده کنید تا پایه و اساس را برای یادگیری مداوم از این وقایع برای ایجاد دفاع مؤثر و عملی استفاده کنید. فقط آن دسته از كنترل ها را شامل می شود كه نشان می دهد جلوی حملات شناخته شده در دنیای واقعی را بگیرند.

- اولویت بندی: ابتدا روی کنترل هایی سرمایه گذاری کنید که بیشترین کاهش خطر و محافظت در برابر خطرناکترین عاملان تهدید را فراهم می کنند – و این امکان پذیر است.

- اندازه گیری ها و اندازه گیری ها: معیارهای مشترک ایجاد کنید تا یک زبان مشترک را برای مدیران ، متخصصان فناوری اطلاعات ، حسابرسان و مسئولان امنیتی فراهم کنید تا اثربخشی اقدامات امنیتی را در سازمان سنجش کنید تا تنظیمات لازم انجام شود.

- تشخیص و کاهش مداوم: اندازه گیری های مداوم را برای آزمایش و اعتبارسنجی اثربخشی اقدامات امنیتی فعلی و کمک به پیشبرد اولویت مراحل بعدی انجام دهید.

- اتوماسیون: دفاعی است به طوری که سازمانها می توانند اندازه گیری های قابل اعتماد ، مقیاس پذیر و مداوم از پایبندی خود به کنترل ها را بدست آورند

و اگر می خواهید ببینید که چگونه مهاجمان همچنان می توانند در دفاع خود با دقت ساخته شده کار کنند ، این وبینار را بررسی کنید: حمله به ابر و انتقال زودهنگام

این اصول کنترل های امنیتی مهم را برعهده دارند. همه 20 کنترل در زیر پیوند دارند ، بنابراین می توانید به هر کدام از آنها نیاز دارید پرش کنید. در این وبلاگ ، ما هرکدام را تحت پوشش قرار می دهیم تا درک اساسی در مورد معنی هر کنترل را به شما ارائه دهیم.

- موجودی و کنترل دارایی های سخت افزاری

- موجودی و کنترل دارایی های نرم افزاری

- مدیریت آسیب پذیری مداوم

- کنترل شده استفاده کنید از امتیازات اداری

- پیکربندی ایمن برای دستگاه ها ، ایستگاه های کاری و سرورها

- تعمیر و نگهداری ، نظارت و تجزیه و تحلیل گزارش های حسابرسی

- محافظت از ایمیل و مرورگر وب

- دفاع بدافزار

- محدودیت و کنترل بنادر شبکه ، پروتکل ها و خدمات

- قابلیت بازیابی اطلاعات

- پیکربندی ایمن برای دستگاه های شبکه

- دفاع مرزی

- حفاظت مرزی

- دسترسی کنترل شده بر اساس نیاز به دانستن

- کنترل دسترسی بی سیم

- نظارت بر حساب و کنترل

- ارزیابی مهارت های امنیتی و آموزش مناسب برای پر کردن شکاف

- امنیت نرم افزار کاربردی

- پاسخ و مدیریت حوادث

- P enetration Tests and تمرینهای تیم قرمز

لیست کاملی از کنترل های امنیتی بحرانی CIS بالای 20 SANS

1. موجودی و کنترل دارایی های سخت افزاری

سازمان ها انواع مختلفی را دارند که در دوره مدرن به شبکه وصل شده اند. روترها ، آیفون ها ، نقاط دسترسی بی سیم ، ترموستات ها ، تلویزیون های هوشمند و سازندگان قهوه WIFI همه بردارهای احتمالی سایبر هستند.

از یک ابزار کشف فعال برای شناسایی دستگاه هایی که به شبکه شرکت وصل می شوند استفاده کنید. برای حفظ لیست دقیق و به روز کلیه دستگاه های شبکه ، آن دستگاه ها را به لیست موجودی سخت افزار اضافه کنید.

Varonis نظارت بر سنجش شبکه و فعالیت کاربر را برای کمک به هویت دستگاه هایی که کاربران در آن استفاده می کنند ، فراهم می کند. [19659002]

2. موجودی و کنترل دارایی های نرم افزار

مهاجمان معمولاً از آسیب پذیری های نرم افزاری شناخته شده برای نفوذ به شبکه ها استفاده می کنند ، یا از طریق ایمیل فیشینگ برای فریب کاربران در بارگیری نرم افزارهای آلوده به بدافزارها به عنوان پایه در شبکه استفاده می کنند.

از ابزارهای موجودی نرم افزار برای ردیابی و استفاده از آنها استفاده می کند. نرم افزار اسناد و نسخه های نصب شده در سراسر شبکه. از لیست های نرم افزاری استفاده کنید تا از نصب های نرم افزاری غیر مجاز یا اعدام در رایانه ها یا دستگاه ها جلوگیری کنید.

Varonis شبکه و فعالیت های پایه را تحت نظارت قرار می دهد و هشدارهایی راجع به رفتار غیر طبیعی که می تواند نشانگر تلاش برای نفوذ توسط یک بازیگر بد باشد.

3. مدیریت مداوم آسیب پذیری

مدافعان باید برای به روز ماندن از تهدیدهای شناخته شده برای شبکه ، به روزرسانی های نرم افزاری ، وصله ها ، مشاوره های امنیتی ، بولتنهای تهدید و غیره را مدیریت کنند. مهاجمان فقط باید یک آسیب پذیری برای نفوذ پیدا کنند.

این بدان معنی است که مدافعان به یک اسکن آسیب پذیری سازگار با پروتکل مدیریت محتوای امنیتی (SCAP) نیاز دارند که کلیه سیستم ها را برای آسیب پذیری های شناخته شده اسکن می کند. SCAP یک استاندارد باز است که برای این منظور دقیق توسط موسسه ملی استاندارد و فناوری (NIST) نگهداری می شود.

مدافعان همچنین به روزرسانی سیستم ها به نسخه های مناسب به محض انتشار وصله ها به مکانیزم خودکار نیاز دارند.

وارونیس یک سیستم مبتنی بر رفتار است ، می تواند تهدیداتی را که از قبل مشخص نیست شناسایی کند. Varonis یک لایه دفاع اضافی است که مهاجمان آسیب پذیری غیرقابل مشاهده ای پیدا می کنند.

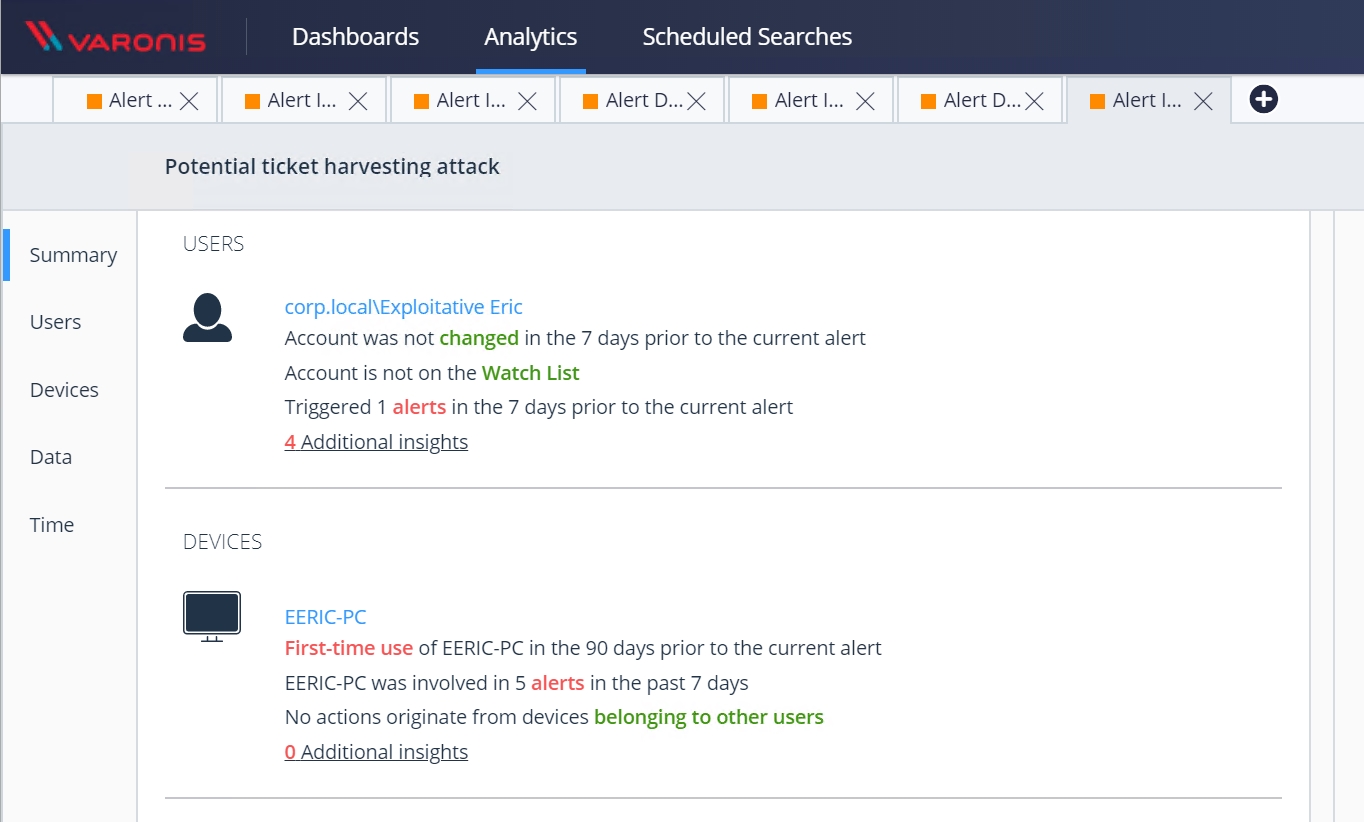

4. استفاده كنترل شده از مزيت هاي اداري

مهاجمان از کاربران اداري طلب مي كنند. کاربران سرپرست همه چیزهایی را که لازم دارند برای نفوذ ، جابجایی جانبی و استخراج داده ها از یک شبکه به آنها می دهند. مهاجمان یا با مجوزهای پایین نفوذ می کنند و سعی می کنند امتیازاتی را از آنجا افزایش دهند ، یا با سرقت مدارک سرپرست یا اضافه کردن کاربر مورد نظر خود به گروه های اداری.

بهترین کار برای مدافعان ارائه دو حساب برای هر کاربر ممتاز است ، یکی برای استفاده روزمره و دیگری برای تغییرات اداری با استفاده از یک حساب کاربری ممتاز ، وارد سیستم شوید و هشدار دهید ، بنابراین نظارت و پاسخگویی به این حسابها اختصاص داده شده است.

وارونیس مدل سازی نظارت و تهدید را برای تشخیص ورود به سیستم های سرپرست و تلاشهای احتمالی برای افزایش امتیاز مهاجمین فراهم می کند.

5. پیکربندی ایمن برای سخت افزار و نرم افزار در دستگاه های تلفن همراه ، لپ تاپ ها ، ایستگاه های کاری و سرورها

رایانه ها و دستگاه ها از کارخانه تهیه شده برای امنیت تنظیم نشده اند.

پیکربندی امنیتی جامع را برای کلیه دستگاه های مجاز در شبکه پیاده سازی کنید ، و از یک سیستم نظارت بر پیکربندی سازگار با SCAP استفاده کنید تا تأیید کنید که پیکربندی های امنیتی مطابق با استانداردهای سازمانی است.

Varonis خدمات دایرکتوری را برای هرگونه تغییر در نظارت می کند. تنظیمات امنیتی و هشدارهای مهم در مورد هرگونه تغییر ، تا تیم IR شما بتواند تأیید کند که تغییرات مجاز است.

6. نگهداری ، نظارت و تجزیه و تحلیل گزارش های حسابرسی

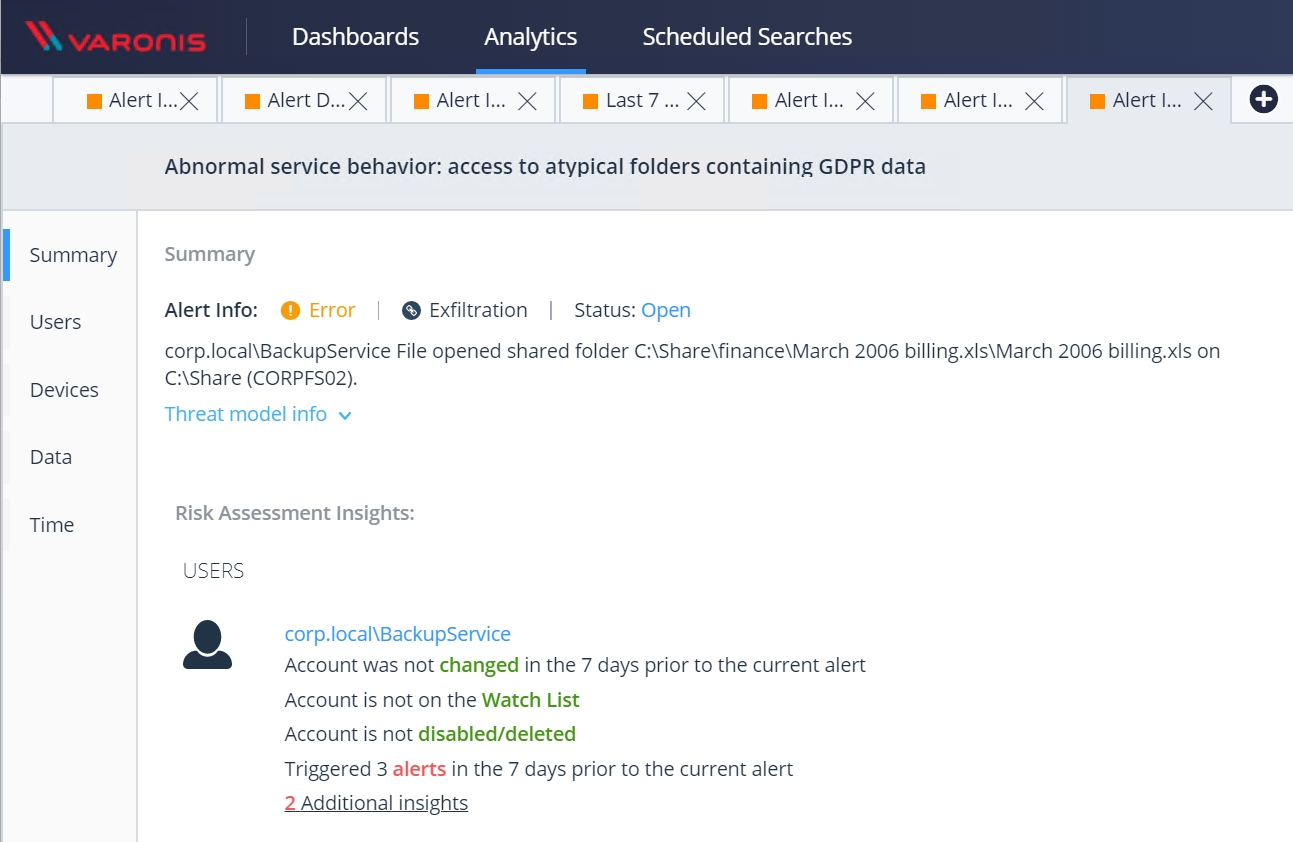

گزارش های حسابرسی قابلیت اصلی برای تیم های واکنش حوادث است ، بنابراین لازم است که این گزارش ها برای به روز و سازگاری حفظ و کنترل شوند. از سیستم اتوماتیک برای ذخیره و تجزیه و تحلیل پرونده های حسابرسی برای تخلفات سایبری استفاده کنید.

وارونیس جمع آوری و تجزیه و تحلیل ورود به سیستم از ورودی های متعدد و تجزیه و تحلیل داده های مربوط به رفتار غیر طبیعی که می تواند نشان دهنده حملات سایبری یا تهدیدهای خودی باشد.

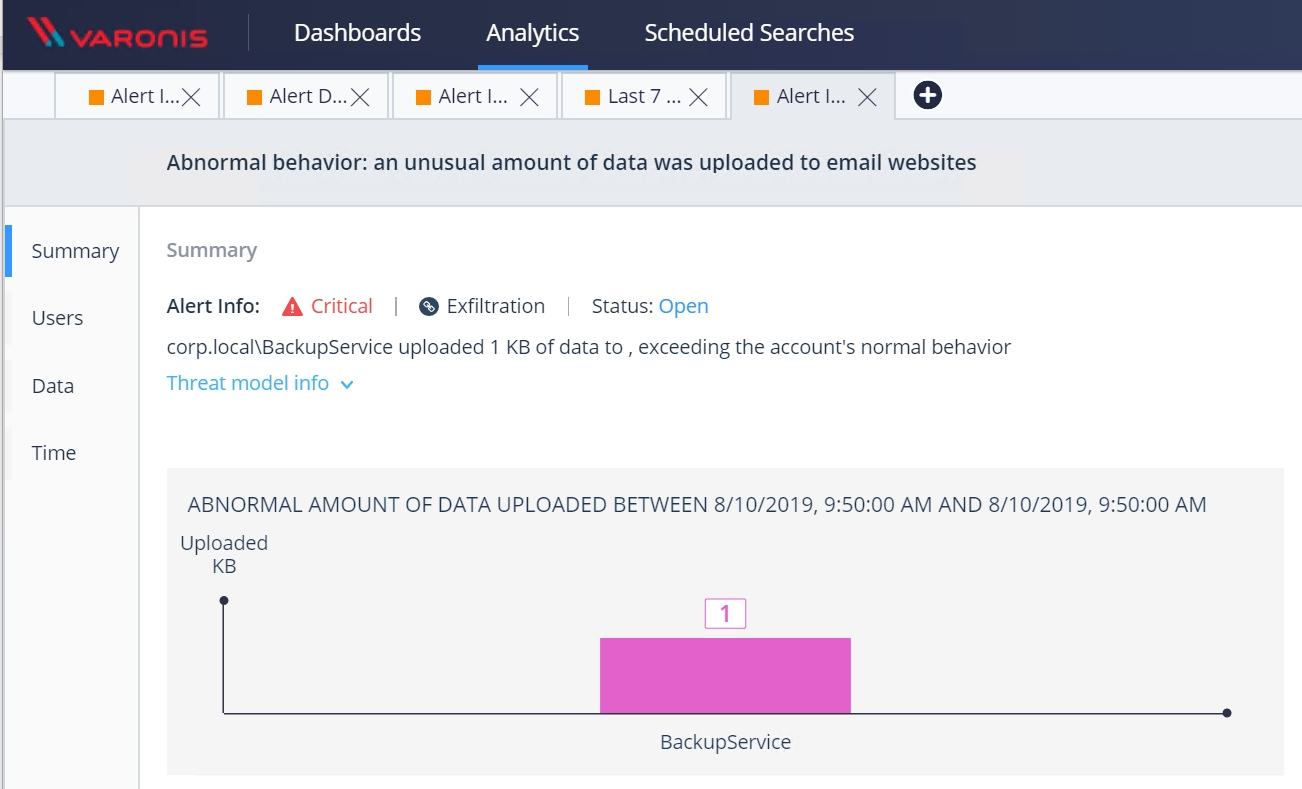

7. محافظت از مرورگرهای ایمیل و وب

ایمیل و مرورگرهای وب رایج ترین نقاط ورود به حملات سایبری است که مبتنی بر نسخه Verizon DBIR 2019 است. محدودیت ها و تکه های مرورگر را اعمال کنید.

خط مشی تأیید اعتبار ، گزارش دهی و سازگاری پیام (دامنه) مبتنی بر دامنه و تأیید ، با چهارچوب خط مشی فرستنده (SPF) و استانداردهای شناسایی شده DomainKeys Mail (DKIM) را اجرا کنید تا در برابر جعل یا اصلاح آن محافظت کنید

وارونیس برای اثبات عفونت بدافزار از طریق مرورگرها و حملات مبتنی بر ایمیل نظارت می کند.

8. دفاع نرم افزارهای مخرب

دفاع از بدافزار قابلیت اصلی برای سازمانها است. از سیستم های ضد بدافزار متمرکز برای نظارت و دفاع از سیستم ها در برابر تهدیدات بدافزارهای شناخته شده بطور مداوم استفاده کنید.

ویژگی های ضد استثمار مانند پیشگیری از اجرای داده ها (DEP) یا تصادفی سازی چیدمان آدرس (ASLR) را در سیستم عامل یا از طریق یک برنامه فعال کنید. [19659002] Varonis تشخیص و تجزیه و تحلیل تهدیدات سیستم های متمرکز ضد بدافزار را افزایش می دهد. مهاجمان احترام کمی نسبت به نرم افزارهای ضد بدافزار دارند ، که به نظر می رسد آنها را به راحتی حل کنید. مانیتورینگ Varonis رفتار بدافزارها را برای شناسایی مهاجم جلب می کند و اجتناب از آنها سخت تر است.

9. محدودیت و کنترل بنادر شبکه ، پروتکل ها و خدمات

پورت های شبکه باز و پروتکل ها و خدمات آسیب پذیر یا منسوخ شده از بردارهای حمله متداول هستند که مهاجمین برای نفوذ به شبکه ها استفاده می کنند. تا حد امکان تعداد پورت های شبکه را ببندید ، فقط می توانید پورت های لازم را برای فعالیت تجاری داشته باشید.

پورت را بطور خودکار برای شناسایی هرگونه درگاه باز غیرمجاز اسکن می کند.

Varonis نظارت بر اندازه گیری محیط پیرامونی برای فعالیت های غیر طبیعی است که می تواند نشانگر حمله سایبری بالقوه باشد.

10. قابلیت بازیابی اطلاعات

در موارد حمله سایبری یا خراب شدن سیستم ، بازیابی سیستم ها برای حفظ استمرار تجارت لازم است. اطمینان حاصل کنید که از یک سیستم منظم و داده های کاربر پشتیبان تهیه می شود. تصاویر دیسک را برای سیستم های مهم حفظ کنید تا بازیابی سریع آن سیستم ها انجام شود.

11. پیکربندی امن برای دستگاه های شبکه ، مانند فایروال ها ، روترها و سوئیچ ها

به طور مشابه با دستگاه های سخت افزاری ، دستگاه های شبکه برای امنیت خارج از جعبه تنظیم نمی شوند. مهاجمان بطور خاص در پیکربندی های پیش فرض در دستگاه های شبکه ، آسیب پذیری های شناخته شده را جستجو می کنند. تمام تنظیمات دستگاه شبکه را با خط مقدم ایمن مدیریت و مقایسه کنید. برای مدیریت تنظیمات دستگاه از رمزهای عبور قوی و تأیید هویت چند عاملی استفاده کنید.

12. دفاع مرزی

بیرونی ترین لایه استراتژی امنیت سایبری در مرز زندگی می کند. امنیت مدرن به مرز کنترل جریان ترافیک به شبکه با استفاده از فایروال ها ، DMZ ، پراکسی ها ، پیشگیری از نفوذ و سیستم های تشخیص نفوذ بستگی دارد. هرکدام از این سیستمها لایه دیگری از محافظت است که مهاجمان ناچار به حرکت به سمت نفوذ و سرقت داده ها هستند.

سازمان ها می توانند اتصالات مربوط به آدرس های IP مخرب شناخته شده را رد کنند و از تعداد محدودی از آدرس های IP به ترافیک اعتماد کنند. از سنسورهای IDS و IPS برای شناسایی فعالیتهای مخرب یا غیر طبیعی که از طریق مرز عبور می کنند ، استفاده کنید.

13. محافظت از داده

داده اصلی ترین دارایی هر سازمان است. از داده های سازمانی در برابر باج افزار ، دسترسی غیرمجاز و استخراج محافظت کنید.

محافظت از داده ها یکی از موارد استفاده کلیدی وارونیس است ، و ما خیلی بیشتر به پیچیدگی های یک استراتژی محافظت از طیف گسترده ای می پردازیم تا SANS در 20 صفحه برتر خود. نکات اصلی SANS استفاده از ابزارهایی برای تشخیص انتقال غیرمجاز داده ها است ، اما در آن مرحله ، مهاجمان قبلاً به تعداد ناشناخته ای از داده های حساس دسترسی پیدا کرده اند. Varonis بر داده ها نظارت می کند و به شما کمک می کند تا از داده های خود محافظت کنید تا از حمله مهاجمان از طریق شبکه و سرقت اطلاعات جلوگیری کند.

14. دسترسی کنترل شده بر اساس نیاز به دانستن

این کنترل SANS Top 20 در اصل رمزگذاری داده ها است. رمزگذاری داده ها سطح اطمینان را فراهم می کند که حتی اگر داده ها به خطر بیفتد ، مهاجمان قادر به خواندن و استفاده از داده ها نخواهند بود.

رمزگذاری داده های حساس در حالت استراحت و در حال حرکت برای محافظت از آن دارایی ها و محدود کردن دسترسی آنها به فقط کاربران مجاز

وارونیس داده های حساس را طبقه بندی و برچسب گذاری می کند ، بنابراین می تواند به طور مناسب رمزگذاری و محافظت شود. تهدید وارونیس ، دسترسی غیرطبیعی به داده های طبقه بندی شده را تشخیص می دهد ، بنابراین می توان تهدید را مورد بررسی و رد قرار داد.

15. کنترل دسترسی بی سیم

WIFI یکی دیگر از وکتورهای حمله متداول برای مهاجمان است. یا از طریق پارکینگ خارج ساختمان ، آنها به نقاط دسترسی بی سیم در داخل شبکه وصل می شوند ، و یا اینکه یک کاربر دسترسی به WIFI در خارج از شرکت (اتصال کافی شاپ ها ، فرودگاه ها و غیره) به یک اتصال بی سیم کم امنیت متوقف می کند.

اتصالات بی سیم را با رمزگذاری AES مجاز کنید ، و یک شبکه بی سیم جداگانه برای دستگاه های غیر قابل اعتماد ایجاد کنید.

16. نظارت و کنترل حساب

Active Directory (AD) گنجینه ای است از حسابهای کاربر نظارت نشده و بیش از حد مجاز که مهاجمین برای نفوذ و استخراج داده ها هدف قرار می دهند. حساب های قدیمی و دارای استانداردهای رمزگذاری پایین تر و حساب های بدون نیاز به گذرواژه ، اهداف آسان برای سازش هستند.

برای همه حساب های کاربری نیاز به احراز هویت چند عاملی و رمزهای عبور قوی دارید. AD را تمیز کنید تا مهاجمان نتوانند از این حساب های به راحتی سازگار برای سرقت داده ها استفاده کنند.

Varonis AD را برای همه این آسیب پذیری ها اسکن می کند و مانیتور می کند ، بنابراین می توانید ریسک شبکه خود را بردارید و ردیابی و حفظ امنیت پایدار استقرار در AD.

17. ارزیابی مهارت های امنیتی و آموزش های مناسب برای پر کردن شکاف ها

انسان یک جزء بزرگ هر استراتژی امنیت سایبری است و همچنین به راحتی قابل دستکاری است. گردش کار و فرآیندی را ایجاد کنید که باعث ایجاد رفتارهای امنیتی خوب می شود ، و به کاربران آموزش بهداشت صحیح در فضای مجازی و نحوه یابی حمله فیشینگ یا تلاش مهندسی اجتماعی را می دهد.

وارونیس کاربران را برای رفتارهای غیر عادی نظارت می کند تا شواهدی از سازش کاربر یا تهدیدات خودی را کشف کند. [19659102] 18. امنیت نرم افزار کاربردی

مهاجمان از هرگونه آسیب پذیری که می توانند برای نفوذ در شبکه ها پیدا کنند ، استفاده می کنند ، حتی آنهایی که توسط تیم های توسعه برنامه ایجاد شده اند. توسعه دهندگان ممكن است از API استفاده كنند كه آسيب پذيري خاصي نداشته باشد يا آسيب پذيري نرم افزاري را براي خود ايجاد كند. در طول فرآیند توسعه به امنیت فکر کنید و نه به عنوان یک پس از آن. برای تأیید این کد از بهترین روشها و استانداردها ، از ابزارهای تحلیل پویا و استاتیک استفاده کنید.

19. واکنش و مدیریت حوادث

برای هرگونه حوادثی که در فضای مجازی رخ دهد ، یک برنامه واکنش حوادث (IR) را در نظر بگیرید. برای اطلاعات بیشتر در مورد ایجاد یک تیم IR ، این وبلاگ را بررسی کنید.

وارونیس برای مشتریان و ما یک تیم IR فراهم می کند تا به تحقیق و درک هشدارهای دریافت شده کمک کند. این یک ارزش افزوده بزرگ به یک سیستم عامل امنیت داده در حال حاضر با ارزش است.

20. آزمایشات نفوذ و تمرینات تیم قرمز

هکرها به شما خواهند گفت ، تنها چیزی که لازم دارند زمان و انگیزه لازم برای ورود به شبکه شماست. برای آمادگی برای آن اتفاقات ، باید تمرینات تیم قرمز را انجام دهید. تیم قرمز حملات سایبری را شبیه سازی می کند و به دفاع از شما می پردازد تا نقاط ضعف و نقصی را پیدا کند. بهتر است آنها را توسط یک تیم سرخ و نه پس از نقض داده ها پیدا کنید.

وارونیس تیمی بنفش را برای کمک به تسهیل تمرینات تیم قرمز و تیم های آبی با تیم های IR و امنیت سایبری شما فراهم می کند.

چگونه به بهترین وجه پیاده سازی CIS را کنترل کنیم [19659112] تصویرگری در امنیت سایبری ، آرم واریس و رمزگذاری ” width=”1240″ height=”754″ />

اگر می خواستید یک استراتژی امنیت سایبری را مبتنی بر 20 کنترل بحرانی برتر SANS برپا کنید ، با Platform Security Data Varonis و سفر عملیاتی Varonis شروع می کنیم. . داده ها مرکز اصلی هر محیط امنیت سایبری هستند. اگر این نمودار را دنبال کنید ، می بینید که چگونه Varonis اکثریت خوبی از کنترل های برتر 20 را تحت پوشش قرار می دهد.

پس از نصب Varonis ، ابزار و نرم افزار دیگری را برای پر کردن شکاف ها اضافه کنید ، مانند امنیت محیط ، رمزگذاری و پایان. محافظت از نقطه هدف نهایی پوشاندن کلیه کنترل ها از طریق پردازش یا نرم افزار است.

| 1. موجودی و کنترل دارایی های سخت افزاری | وارونیس نظارت بر سنجش شبکه و فعالیت کاربر را برای کمک به شناسایی دستگاه هایی که توسط کاربران استفاده می شود ، فراهم می کند. | |

| 2. موجودی و کنترل دارایی های نرم افزاری | Varonis مانیتور و فعالیت های شبکه پایه و فعالیت های کاربر را کنترل می کند ، و هشدارهایی در مورد رفتار غیر طبیعی که می تواند نشانگر تلاش برای نفوذ توسط یک بازیگر بد باشد. | |

| 3. مدیریت آسیب پذیری مداوم | از آنجا که وارونیس یک سیستم مبتنی بر رفتار است ، می تواند تهدیداتی را که از قبل شناخته نشده است ، تشخیص دهد. هنگامی که مهاجمان آسیب پذیری غیرقابل انکاری پیدا می کنند ، وارونیز یک لایه اضافی برای دفاع است. | |

| 4. استفاده كنترل شده از ممكنات اداري | وارونيس براي شناسايي ورود به سيستم هاي سرپرستان و تلاش هاي بالقوه براي تشديد امكانات مهاجمان ، مانيتورينگ و تهديد مدل را فراهم مي كند. پیکربندی ایمن برای سخت افزار و نرم افزار در دستگاه های تلفن همراه ، لپ تاپ ها ، ایستگاه های کاری و سرورها | Varonis سرویس های دایرکتوری را برای هرگونه تغییر در تنظیمات امنیتی و هشدارهای مهم در مورد هرگونه تغییر ، نظارت می کند تا تیم IR شما بتواند تأیید کند که تغییرات مجاز است. |

| 6 . نگهداری ، نظارت و تجزیه و تحلیل گزارش های حسابرسی | وارونیس جمع آوری و تجزیه و تحلیل ورود به سیستم از ورودی های متعدد و تجزیه و تحلیل داده ها برای رفتار غیر طبیعی که می تواند نشان دهنده حملات سایبری یا تهدیدهای خودی باشد. | |

| 7. محافظت از مرورگر پست الکترونیکی و وب [محافل مرورگر وب] | وارونیس برای اثبات آلودگی بدافزارها از حملات مرورگر و ایمیل مبتنی بر ایمیل نظارت دارد. | |

| 8. دفاع از بدافزارها | Varonis شناسایی و تجزیه و تحلیل تهدیدات سیستم های ضد بدافزار متمرکز را افزایش می دهد. مهاجمان احترام کمی نسبت به نرم افزارهای ضد بدافزار دارند ، که به نظر می رسد آنها را به راحتی حل کنید. مانیتورینگ Varonis رفتار بدافزارها را برای شناسایی مهاجم جلب می کند و اجتناب از آنها سخت تر است. | |

| 9. محدودیت و کنترل بنادر شبکه ، پروتکل ها و خدمات | وارونیس از نظر دورسنجی محیط را برای فعالیت های غیر عادی که می تواند نشان دهنده حملات سایبری بالقوه باشد ، نظارت می کند. | |

| 13. محافظت از داده | وارونیس داده ها را نظارت می کند و به شما کمک می کند تا از داده های خود محافظت کنید تا از حمله مهاجمان از طریق شبکه و سرقت داده ها جلوگیری کنید. | |

| 14. دسترسی کنترل شده بر اساس نیاز به دانستن | وارونیس داده های حساس را طبقه بندی و برچسب گذاری می کند ، بنابراین می تواند به طور مناسب رمزگذاری و محافظت شود. تهدید وارونیس ، دسترسی غیر طبیعی داده های طبقه بندی شده را تشخیص می دهد ، بنابراین می توان تهدید را مورد بررسی و رد قرار داد. | |

| 16. Monitoring and Control Account | Varonis AD را برای همه این آسیب پذیری ها اسکن می کند و مانیتور می کند ، بنابراین می توانید خطر شبکه خود را برطرف کرده و یک وضعیت امنیتی پایدار را در سال AD بدست آورید. | |

| 17. ارزیابی مهارت های امنیتی و آموزش مناسب برای پر کردن شکاف ها | وارونیس کاربران را برای رفتارهای غیر طبیعی نظارت می کند تا شواهد سازش کاربر یا تهدیدات خودی را کشف کند. | |

| 19. پاسخ و مدیریت حوادث | وارونیس یک تیم IR برای مشتریان ما فراهم می کند تا به بررسی و درک هشدارهای دریافت شده کمک کند. این یک ارزش افزوده بزرگ به یک سیستم عامل امنیت داده در حال حاضر با ارزش است. | |

| 20. تست های نفوذ و تمرینات تیم قرمز [Varadis19659116] Varonis یک تیم بنفش را برای کمک به تسهیل تمرینات تیم قرمز و تیم های آبی با تیم های IR و امنیت سایبری شما فراهم می کند. |

20 کنترل بحرانی SANS برتر اصول اولیه هرگونه برنامه مدرن امنیت سایبری را فراهم می کند ، و وارونیس عملکرد اصلی را برای برآورده کردن آن الزامات فراهم می کند. برای رسیدن به سطح امنیت داده ها ، سفر عملیاتی Varonis را دنبال کنید و شکاف ها را با راه حل های تکمیلی پر کنید.

و برای زمینه اضافی که چرا به همه این کنترل ها و موارد دیگر نیاز دارید ، این وبینار را بررسی کنید: حمله به Cloud و Transitioning -پریام را ببینید که چگونه مهاجمان هنوز می توانند در اطراف دفاعی ساخته شده شما با دقت کار کنند و داده های آنها را بدزدند