یوبا چیست؟ راهنمای کامل تجزیه و تحلیل رفتار کاربر و شخصیت

UEBA می تواند یا "تجزیه و تحلیل رفتار کاربر و رویداد" یا "تجزیه و تحلیل رفتار کاربر و اشخاص" باشد. "این نوع از روش های اولیه امنیت سایبر است – کاربر رفتارهای آنالیز ، یا UBA – که از مدل سازی و یادگیری عمیق استفاده می کند. رفتار کاربران در شبکه های شرکتی ، و رفتار ناشناس را نشان می دهد که می تواند نشانه حمله سایبری باشد.

UEBA این تجزیه و تحلیل را به "اشخاص" و "رویدادها" غیر از کاربران ، مانند روتر ، سرور و نقاط پایانی گسترش می دهد. راه حل های UEBA نسبت به رویکردهای قبلی UBA قدرتمندتر است ، زیرا می توانند حملات پیچیده ای را در بین چندین کاربر ، دستگاههای IT و آدرسهای IP شناسایی کنند.

UEBA اکنون یک مؤلفه بسیار مهم امنیت فناوری اطلاعات است و بخش مهمی از راهکارهای تشخیص تهدید وارونیس را تشکیل می دهد. . این راه حلها می توانند به طرز چشمگیری زمان شناسایی و پاسخ به حملات سایبری را کاهش دهند – تهدیدهایی که محصولات سنتی با ترکیب دید و زمینه از زیرساختهای ابری و زودبازده از دست می دهند. راه حل ، مقایسه های صنعت و رتبه بندی های آنها را اینجا ببینید.

چگونه UEBA کار می کند؟

اصول اساسی پشت سر راه حل های UEBA از رویکردهای UBA آشنا خواهد شد. تجزیه و تحلیل رفتار کاربر و نهاد ابتدا اطلاعاتی را درباره رفتار عادی کاربران و اشخاص از سیاهههای مربوط به سیستم جمع آوری می کند. این سیستم ها سپس از روش های پیشرفته تحلیلی برای تجزیه و تحلیل داده ها استفاده می کنند و یک پایه از الگوهای رفتاری کاربر ایجاد می کنند. UEBA سپس به طور مداوم بر رفتار موجودیت نظارت می کند و آن را با رفتارهای پایه برای همان موجود یا اشخاص مشابه مقایسه می کند.

هدف از این تجزیه و تحلیل ، شناسایی هرگونه رفتار و ناهنجاری های غیر عادی در مواردی که انحراف از الگوهای "عادی" است. به عنوان مثال ، اگر یک کاربر خاص هر روز مرتباً 10 مگابایت فایل بارگیری کند اما ناگهان گیگابایت فایل بارگیری کند ، سیستم قادر خواهد بود این ناهنجاری را تشخیص دهد و شما را از تهدید امنیتی بالقوه هشدار دهد.

UEBA این ساختار را با UBA به اشتراک می گذارد ، بلکه به موجودات نیز نگاه می کند. ایده اصلی این است که UEBA دسترسی به تجزیه و تحلیل های خود را برای پوشش دادن فرآیندهای غیر انسانی و موجودات ماشین آلات گسترش می دهد. آنتون چوواکین ، تحلیلگر گارتنر ، شکست خوبی در UEBA دارد: به طور خلاصه ، هنوز هم UBA اما با زمینه بیشتر افراد و تجزیه و تحلیل های بهتر بهبود یافته است.

چرا از کاربر فراتر بروید؟

بسیاری از مواقع منطقی است که به آن نگاه نکنید. حساب های کاربری شخصی برای مشاهده رفتارهای غیرمعمول. به عنوان مثال ، هکرهایی که روی رایانه قربانی قرار گرفته اند ممکن است در حال استفاده از چندین کاربر باشند تا پس از بهره برداری خود را راه اندازی کنند – می گویند حرکت جانبی به سایر دستگاه ها.

واحد بزرگتر که باید روی آن تمرکز کنید در حساب نیست بلکه در سطح دستگاه است. که پس از آن با یک آدرس IP قابل شناسایی است. به عبارت دیگر ، به دنبال فعالیتهای غیرمعمول باشید که عنصر مشترک ، آدرس IP یک ایستگاه کاری باشد.

یا در مورد نرم افزار موجود سیستم عامل ویندوز – regsvr32 یا rundll32 – که هکرها در زمینه ای استفاده می کنند که با استفاده عادی همراه نیست ،

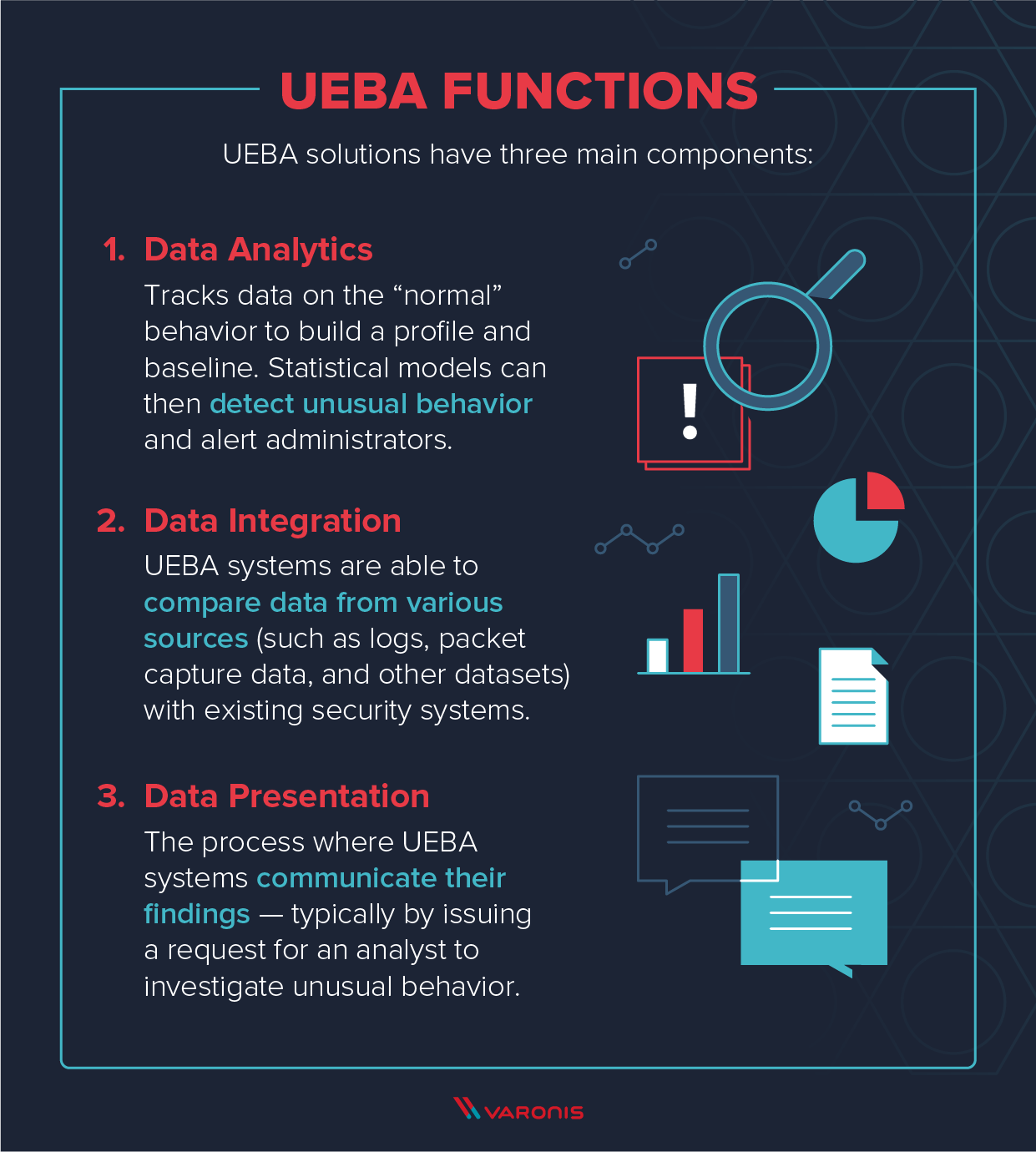

مؤلفه های تجزیه و تحلیل رفتار کاربر و اشخاص

راه حل های UEBA دارای سه مؤلفه اصلی است که همگی برای عملکرد آنها بسیار مهم هستند:

- Analytics Data از داده های "عادی" استفاده می کند. رفتار کاربران و اشخاص برای ایجاد نمایه ای از نحوه عملکرد آنها معمولاً. سپس می توان از مدلهای آماری به منظور تشخیص رفتار غیرمعمول و هشدار دهنده سیستم استفاده کرد.

- ادغام داده ها به این معنی است که سیستم های UEBA قادر به مقایسه داده ها از منابع مختلف – مانند سیاهههای مربوط ، داده های ضبط بسته و سایر داده ها – با امنیت موجود هستند.

- ارائه اطلاعات روندی است که از طریق آن سیستم های UEBA یافته های خود را با آنها ارتباط می دهند. این کار معمولاً از طریق صدور درخواست یک تحلیلگر امنیتی برای بررسی رفتار غیرمعمول انجام می شود.

تفاوت بین UBA و UEBA

در اکتبر سال 2017 ، گارتنر راهنمای بازار جدیدی را برای UEBA منتشر کرد. این اولین بار بود که "E" در UBA ظاهر می شد.

برای درک این نامه اضافی ، شاید ارزشمند باشد که تعریف بازار UBA را مرور کنیم. بازار اصلی UBA بر فناوری های امنیتی (سرقت داده ها) و کلاهبرداری (استفاده از اطلاعات سرقت شده) متمرکز شده است. با این حال ، با افزایش سرقت داده ها ، بازار فناوری های امنیتی نیز به بازار عرضه شد. در نتیجه ، گارتنر به این نتیجه رسید که رشد و بلوغ آن مستلزم واگرایی متمایز از فناوری های کشف تقلب است.

این تغییر همچنین توسط تعدادی از تغییرات موازی در شیوه ای که شرکت ها از امنیت سایبری مشاهده می کنند ، هدایت شده است. تکامل DevSecOps و ظهور مهندسی هرج و مرج ، اهمیت ردیابی و نظارت بر همه دستگاه های متصل به یک سیستم و نظارت بر کنترل دسترسی آنها را برجسته کرده است. همانطور که قبلاً خاطرنشان کردیم ، امروز درک این مسئله که هر موجودیت موجود در یک لیست کنترل دسترسی (ACL) از جمله هویت ضمنی که در یک محیط ویندوز وارد می شوند ، نشان می دهد بسیار مهم است و به طور خاص تفاوت بین گروه "همه" و "تأیید شده". کاربران. "

این ملاحظات منجر به تغییر نام UBA به UEBA شد ، جایی که حرف" E "، به گفته گارتنر:

… این واقعیت را می پذیرد که اشخاص دیگر علاوه بر کاربران ، اغلب برای مشخص کردن دقیق تر تهدیدات ، پروفایل می شوند. بخشی از همبستگی رفتار این اشخاص دیگر با رفتار کاربر.

به عبارت دیگر ، نرم افزار UEBA هر دو فعالیت کاربر و سایر اشخاص مانند نقاط انتهایی مدیریت و کنترل نشده ، برنامه های کاربردی (از جمله ابر ، موبایل و سایر برنامه های کاربردی در محل) را در ارتباط دارد.

با استفاده از UEBA ، شما در برابر تهدیدات بیرونی محافظت می کنید که به داخل محیط و همچنین تهدیدات خودی تبدیل می شوند. [درحالحاضروجوددارد-شماازدادههایخوددرخارجمحافظتمیکنید

سرانجام ، اجازه دهید با فروتنی خاطرنشان کنیم که وارونیس به عنوان "فروشنده نماینده" نامیده شده در راهنمای بازار جدید گارتنر برای تجزیه و تحلیل رفتار کاربر و اشخاص است.

آیا به راه حل UEBA نیاز دارید؟

ظهور UEBA با یک تحقق ساده انجام شده است: اقدامات پیشگیرانه دیگر به اندازه کافی ایمن نیستند. دروازه های وب ، فایروال ها ، ابزارهای پیشگیری از نفوذ و سیستم های اتصال رمزگذاری شده مانند VPN دیگر قادر نیستند از شما در مقابل نفوذ محافظت کنند. هکرها در بعضی مواقع به سیستم شما وارد می شوند و مهم است که به محض این اتفاق بیفتد.

ارزش UEBA به این معنا نیست که مانع از دسترسی هکرها یا خودی ها به سیستم های مهم می شود. در عوض ، سیستم های UEBA می توانند به سرعت وقتی این اتفاق افتاده است را تشخیص دهند و شما را از خطر آگاه سازند. آنها در اینجا آمده اند:

- اول ، درست است كه یوبا می تواند آسیب پذیری شما را از شایع ترین انواع حمله سایبری كاهش دهد. همانطور که در تحقیقات خود درمورد آمار امنیت سایبری اشاره کردیم ، برخی از این حملات رایج شامل فیشینگ ، نهنگ ، مهندسی اجتماعی ، حملات توزیع توزیع انکار (DDoS) ، بدافزار و باج افزار است. UEBA در صورت موفقیت آمیز بودن هر یک از این حملات به سرعت هشدار می دهد.

- از طرف دیگر ، باید توجه داشته باشید که ابزارها و فرآیندهای UEBA به معنای جایگزینی سیستم های مانیتورینگ قبلی نیستند بلکه در عوض باید از آنها برای تکمیل آنها و تقویت استفاده کنید. وضعیت امنیتی کلی شرکت.

- به همین دلیل ، UEBA همیشه باید در ترکیب با یک راه حل نظارت محیطی مانند Varonis 'Edge استفاده شود. Edge داده های مربوط به داده های مربوط به فن آوری های محیطی مانند DNS ، VPN و پروکسی های وب را برای نشان دادن علائم حمله در محیط آنالیز می کند. ما فعالیت محیطی را با فعالیتهای دسترسی به داده های اصلی کاربر ، موقعیت جغرافیایی ، عضویت در گروه های امنیتی و موارد دیگر – قرار می دهیم – و به تحلیلگران SOC شما هشدار دهنده تر و با مفهوم تر می دهیم.

- به همین ترتیب ، UEBA جایگزینی برای انسدادهای امنیتی Cloud Access نیست (CASB) ، یک برنامه امنیتی که به سازمانها کمک می کند تا داده های ذخیره شده در ابر را مدیریت و محافظت کنند. گارتنر به سازمانها توصیه می كند تا راه حل CASB "Goldilocks" را پیدا كنند ، كاری كه امكانات درست و مناسب برای برنامه های SaaS و زیرساخت های Cloud را فراهم كرده و از آن در تركیب با UEBA استفاده كند. هنگامی که فعالیت پایه در یک محیط دارای ناهنجاری ها باشد ، یک حمله بالقوه را نشان می دهد. این بسیار مفید است ، اما جایگزینی برای یک راه حل جامع شناسایی تهدید نیست.

علاوه بر این ، UEBA دارای جوانب مثبت و منفی دیگری است که تأثیر آن بر صحت کسب و کار شما خواهد بود. بیایید به آنها نگاه کنیم.

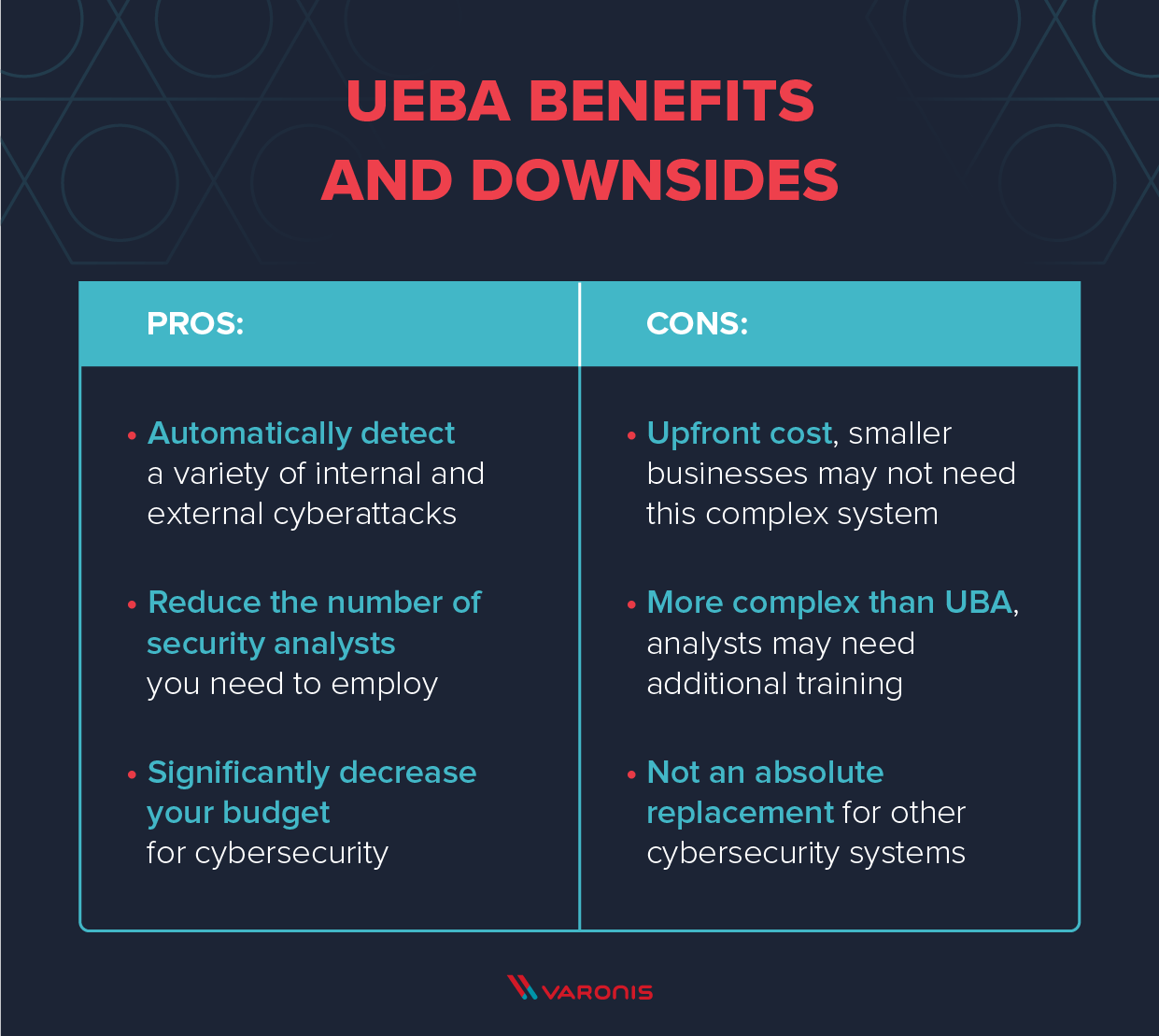

جوانب مثبت UEBA

- طرفدار اصلی UEBA این است که به شما اجازه می دهد به طور خودکار طیف گسترده ای از حملات سایبری را تشخیص دهید. این موارد شامل تهدیدات خودی ، حساب های به خطر افتاده ، حملات بی رحمانه ، ایجاد کاربران جدید و نقض داده ها است.

- این بسیار مفید است زیرا سیستم های خودکار می توانند تعداد تحلیلگران امنیتی مورد نیاز خود را بطور چشمگیری کاهش دهند. در حال حاضر ، این مورد برای بسیاری از شرکت ها جذابیت عمده ای خواهد داشت ، زیرا اگرچه بازار امنیت سایبری همچنان قوی است ، اما شکاف عظیم مهارت های امنیت سایبری وجود دارد. 74 درصد از پاسخ دهندگان گزارش تحقیق ESG / ISSA می گویند که شرکت های آنها از کمبود تحت تأثیر قرار گرفته اند. به هر حال ، این تعداد از 70 درصد در سال گذشته افزایش یافته است.

- از آنجا که UEBA اجازه می دهد تا کمتر تحلیلگران امنیتی کارهای بیشتری انجام دهند ، می تواند بودجه امنیت سایبری شما را نیز به میزان قابل توجهی کاهش دهد. این مسئله ، دلیل اصلی این است که چرا بیشتر و بیشتر شرکت ها از UEBA استفاده می کنند. سرمایه گذاری در بودجه های امنیت سایبری بین سالهای 2010 و 2018 141 درصد افزایش یافته است که بخش عمده آن با رویکردهای جدید مانند UEBA محقق شده است.

منفی UEBA

از سوی دیگر ، برخی از اشکالاتی در UEBA وجود دارد ، حتی اگر در کنار سایر امنیت سایبری استفاده شود. ابزار.

- اشکال اصلی UEBA هزینه پیش فرض است. در حالی که برای شرکتهای بزرگتر سرمایه گذاری در یوبا به سرعت خود را بازپرداخت می کند ، شرکت های کوچکتر ممکن است به چنین راه حل نظارت پیچیده ای نیاز نداشته باشند. از آنجا که بیشتر راه حل های میزبانی اختصاصی در حال حاضر کنترل دسترسی پیشرفته کاربر را برای وب سایت ها و پورتال های وب ارائه می دهند ، شرکت های کوچک پیاده سازی UEBA ممکن است آن را به صورت تکراری از وقت و پول بدانند.

- ثانیا ، داده های تولید شده توسط UEBA پیچیده تر از اطلاعات تولید شده توسط بیشتر است. سیستم های اساسی UBA. این امر می تواند درک تحلیلگران را بدون آموزش لازم ، دشوار کند. به گفته این ، آموزش امنیتی وارونیس راهی برای آموزش سریع و کارآمد کارکنان در تکنیک های پیشرفته مانند UEBA دارد و این اشکال را برطرف می کند.

- سرانجام و برای تکرار برخی از نکات فوق ، مهم است که بدانید UEBA به شما کمک می کند روشهای بسیار خاص ، و جایگزینی برای دیگر سیستمهای امنیت سایبری نیست. این امر به شما امکان می دهد تا رفتار غیرمعمول را متوجه شوید ، اما هیچ کاری برای متوقف کردن متجاوزان انجام نخواهید داد.

یادگیری ماشین و تجزیه و تحلیل رفتار کاربریت

UEBA به اثربخشی خود در فنون یادگیری ماشین (ML) اعتماد دارد. همانطور که قبلاً در مقاله ما در مورد امنیت هوش مصنوعی و ML در زمینه امنیت سایبر ذکر کردیم ، این ابزارها می توانند پشتیبانی زیادی از امنیت سایبری یا تیم فناوری اطلاعات داشته باشند. در حالی که ML ممکن است راه های طولانیتری را پیش از استفاده از آن برای کشف تهدیدات به تنهایی و بدون مداخله انسانی داشته باشد ، بسیاری از وظایف وجود دارد که می تواند آنها را برای ترمیم امنیت به کار ببرد.

بیایید نگاهی دقیق تر به نحوه استفاده از ML بیندازیم. یوبا راهنمای گارتنر برای UEBA (در اینجا قابل بارگیری است) بینش هایی درباره UEBA و موارد استفاده مناسب آن دارد. همانطور که آنها اشاره کردند ، توجه بیشتر در UEBA نسبت به UBA در استفاده از علم داده و یادگیری ماشین برای جدا کردن فعالیتهای عادی افراد و اشخاص از موارد غیرطبیعی وجود دارد.

گارتنر می بیند که UEBA برای استفاده از مواردی که تجزیه و تحلیل دقیق داشته باشد و جمع می شود ، از UEBA استفاده می کند. زمینه بیشتر ضروری است ، از جمله:

- مخرب خودی

- گروه های APT که آسیب پذیری های صفر روزه را اعمال می کنند

- پیوند داده شامل کانال های جدید

- نظارت بر دسترسی به حساب کاربری

از آنجا که این موارد استفاده شامل سطح حمله در حال تغییر است ، گارتنر یادآور می شود که یادگیری ماشین یا ML برای ایجاد یک پایه ضروری از "تعامل بین همه کاربران ، سیستم ها و داده ها" ضروری است. اما همانطور كه محققان ML خاطرنشان كردند ، هيچ رويكرد واحدي براي اجراي اين مقدمات وجود ندارد. [تصويرخوشهبندي

SimplyStats K به معناي خوشه بندي است. طبقه بندی. رگرسیون تجزیه و تحلیل مؤلفه. همه در الگوریتم های UEBA قابل استفاده هستند. اگر نیرو در شما قوی است ، می توانید در مورد این مباحث بیشتر بدانید.

اما حتی بزرگترین تقویت کننده های آنالیز مبتنی بر ML به شما خواهند گفت ، محدودیت هایی وجود دارد. تنظیم آنها بسیار سخت است و می توانند به لعن همه سیستم های UEBA منجر شوند: خیلی از موارد مثبت کاذب. به عبارت دیگر ، الگوریتم ها آنقدر حساس هستند که نسبت به شرایطی هشدار می دهند که ممکن است غیر عادی باشد اما غیر طبیعی و نشانه حمله کننده یا خودی نیست.

شاید یک معمار سیستمی برای تحقق مهلت آخر هفته مجبور به کار در آخر هفته شود. از پرونده ها و الگوریتم های خوشه بندی UEBA ، به عنوان مثال ، دریافتند که این عملکرد کارمندان غیر طبیعی است ، حساب وی را قفل کرده و در نتیجه باعث به تاخیر افتادن یک پروژه مهم خواهد شد.

UEBA ، Clean Data و Model Threat

سؤال بزرگتر برای UEBA – مانند این برای داده های سیستم و مدیریت رویداد یا سیستم های SIEM بود – منبع اطلاعات است.

همانطور که قبلاً در وبلاگ IOS اشاره کردیم ، می توان پایه گذاری آنالیزهای امنیتی را در پرونده وقایع ویندوز خام بسیار دشوار کرد. این یک روند پیچیده (و بالقوه مستعد بروز خطا) برای ارتباط رویدادهای مرتبط با ورود به سیستم است. بالاتر از آن ، منابع فشرده است. راه حل های بهتری وجود دارد ، که می توانند تاریخچه رویدادهای مربوط به پرونده ها را پاک تر کنند.

مشکل دیگر ایجاد شده توسط الگوریتم های UEBA این است که آنها به یک معنا از ابتدا شروع می کنند: آنها باید یا از طریق آموزش رسمی نظارت شده یا پرواز به صورت نیمه نظارت. هیچ ذاتاً با این ایده اشتباه نیست زیرا این فقط نحوه کار ML است.

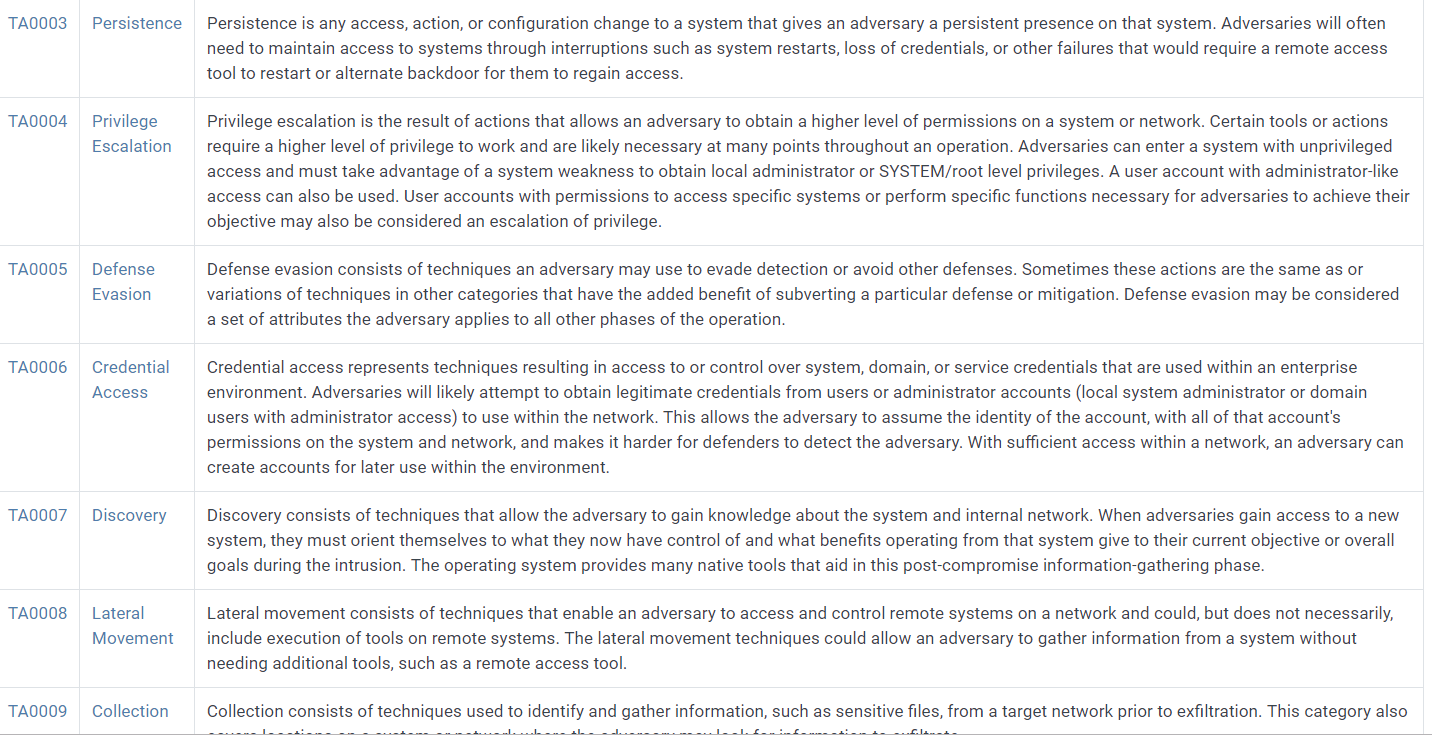

اما در فضای امنیت داده ها ، ما یک مزیت بزرگ در این امر داریم که می دانیم بیشتر حوادث مهمتر چگونه اتفاق می افتند. خوشبختانه ، مردمی در MITER عمل بلند کردن سنگین را انجام داده اند و بسیاری از تکنیک ها و تاکتیک ها را به مدل های مختلف سامان داده اند.

MITER ATT & CK این یک چیز خوب است!

برای UEBA ، ما نیازی به تکیه بر تکنیکهای ML نداریم تا بدانیم که عوامل اصلی در تعیین رفتارهای غیرطبیعی چیست. MITER و دیگران به ما می گویند ، به عنوان مثال ، حرکت جانبی ، دسترسی به اعتبار و افزایش امتیاز برخی از روشهای شناخته شده مهاجمان هستند.

شروع با این الگوهای فهمیده ، سرنوشت بزرگی را در سازماندهی داده های رویداد ایجاد می کند. این به طور طبیعی به موضوع مدل سازی تهدید منجر می شود.

چرا وارونیس یک رهبر یوبا است؟

مدل های تهدید ویژگی های اصلی حملات در دنیای واقعی هستند که به مقوله های پرمعنا تر تبدیل شده اند. و این جایی است که وارونیس می تواند کمک کند.

وارونیس از مدل های تهدیدآمیز پیش بینی می کند تا به طور خودکار رفتارها را در چندین سیستم عامل مورد تجزیه و تحلیل قرار دهد و شما را به یک مهاجم بالقوه هشدار دهد. از عفونت های CryptoLocker گرفته تا حساب های خدمات به خطر افتاده تا کارکنان ناراضی ، ما انواع رفتارهای غیرعادی کاربر را تشخیص خواهیم داد و به شما هشدار می دهیم.

بدون هیچگونه تنظیمات ، مدل های تهدید Varonis آماده هستند. وارونیس از مدلهای تهدیدآمیز برای تجزیه و تحلیل خودکار رفتارها در چندین سیستم عامل استفاده می کند و به شما حمله کننده بالقوه را هشدار می دهد. از عفونت های CryptoLocker گرفته تا حساب های خدمات سازش یافته گرفته تا کارکنان ناراضی ، ما را در مورد انواع رفتارهای غیرعادی کاربر تشخیص می دهیم و به شما هشدار می دهیم.

درباره اینکه چرا وارونیس توسط راهنمای بازار گارتنر برای کاربر و رفتارهای تحلیلگر تجزیه و تحلیل می شود یا به شما هشدار می دهیم. نسخه ی نمایشی امروز و خودتان را بیابید!

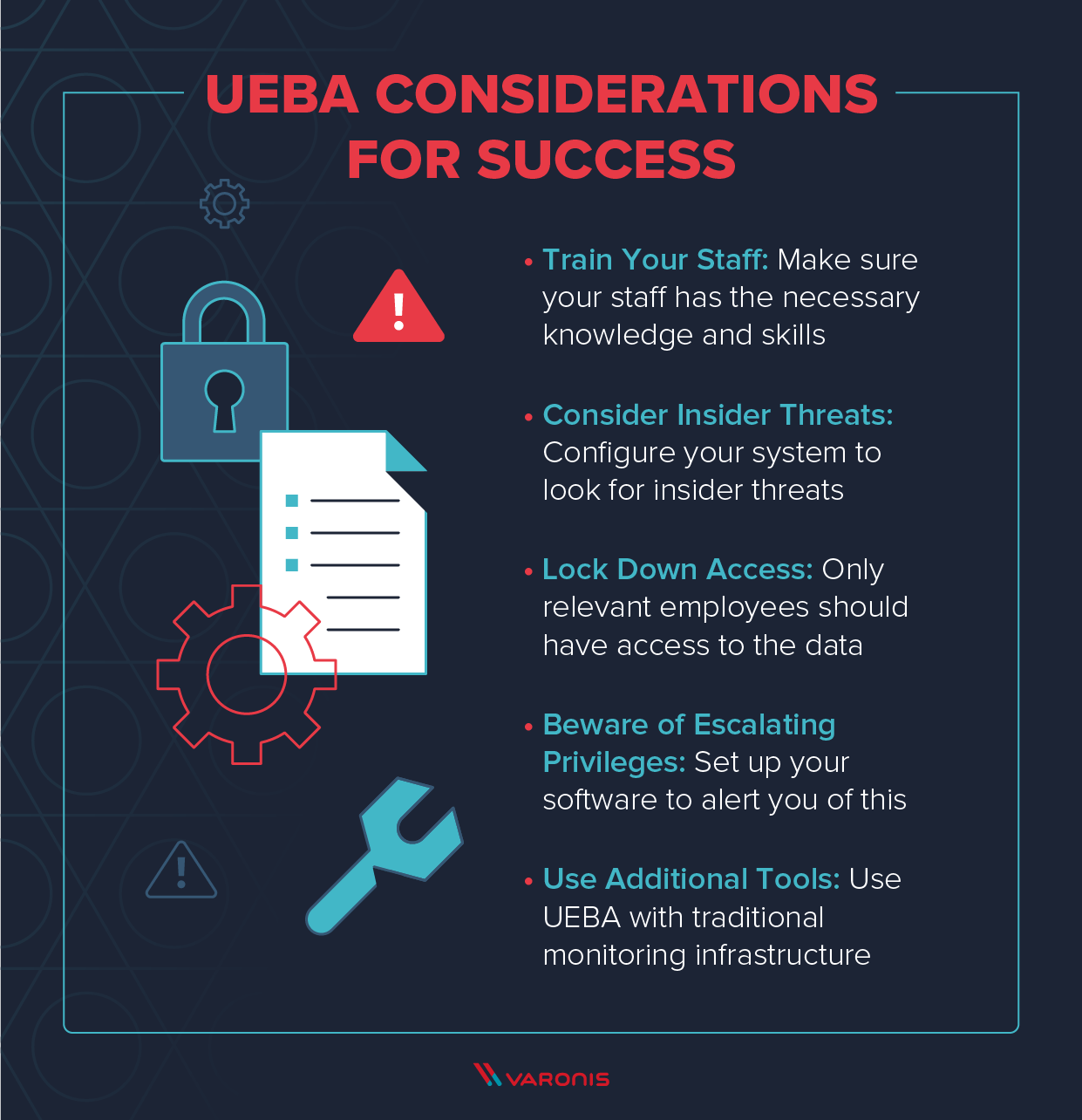

تجزیه و تحلیل رفتارهای کاربر کاربر بهترین تمرینات

وقتی سیستم UEBA خود را راه اندازی کردید ، چند اصل وجود دارد. این می تواند به شما کمک کند تا بتوانید تا حد امکان ایمن بمانید و بهترین ارزش را برای سرمایه گذاری خود فراهم کنید.

برخی از این نکات مربوط به امنیت سایبری هم برای UEBA و هم برای انواع دیگر نرم افزارهای امنیتی رایج است. شیوه استفاده از این سیستم ها یکی از مهمترین عناصر در بالا بردن امنیت شماست و این به نوبه خود به کارکنان شما و دانش آنها و استفاده از بهترین شیوه های امنیت سایبری متکی است.

آموزش کارمندان خود

یکی از مهمترین عناصر استفاده صحیح از سیستم UEBA این است که اطمینان حاصل کنید که کارکنان شما دانش و مهارت های لازم برای کار با این سیستم ها را دارند. الگوهای یادداشت امنیت سایبری می تواند اهمیت امنیت سایبری را برای کارکنان خود به ارمغان آورد ، و شما باید آگاهی امنیتی و بهترین شیوه های امنیت سایبری را در طول سال ارتقا دهید. این مسئله در مورد سیستم های UEBA همانند سایر نرم افزارهای امنیتی صادق است.

تهدیدهای مربوط به خودی

را در نظر بگیرید] نکته خاص تر هنگام کار با سیستم های UEBA این است که اطمینان حاصل کنید که تمام مشخصات تهدید خود را در هنگام کار در نظر بگیرید. ایجاد قوانین و سیاست هایی برای تشخیص حملات. یكی از مهمترین مزایای UEBA این است كه می توانید تهدیدات خودی را به همان میزان مؤثر از خارج از سازمان خود تشخیص دهید ، اما تنها درصورتیكه سیستم خود را پیكربندی كرده باشید تا به دنبال آنها باشید.

Lock Down Access

امنیت سیستم UEBA خود ، مانند هر سیستم دیگری که شما از آن استفاده می کنید ، به شما متکی است که امتیازات لازم را به کارکنان مناسب داده می شوید. دسترسی به سیستم UEBA خود را به همه دسترسی ندهید – درعوض ، فقط اعضای تیم ذیربط باید قادر به دیدن این داده ها باشند ، و همچنین آنها باید تنها افرادی باشند که از سیستم اخطار می گیرند.

مراقب باشید از امتیازات مهاجران

حسابهای کاربری غیر ممتاز را بی ضرر قلمداد کنید. هکرها به طور کلی این حسابها را هدف قرار می دهند و سپس سعی می کنند امتیازات را برای نفوذ در سیستم های حساس افزایش دهند. سیستم های UEBA می توانند به تشخیص تشدید امتیاز غیرمجاز کمک کنند ، و شما باید نرم افزار خود را پیکربندی کنید تا هشدار شما را در مورد هرگونه موارد از این قرار دهد.

از ابزارهای دیگر استفاده کنید

با فرآیندها و ابزارهای UEBA به عنوان جایگزینی برای سیستم های اصلی نظارت مانند نفوذ استفاده نکنید. سیستم های تشخیص (IDS). سیستم های UEBA مکملی برای زیرساخت های نظارت سنتی است و جایگزینی برای آن نیست.

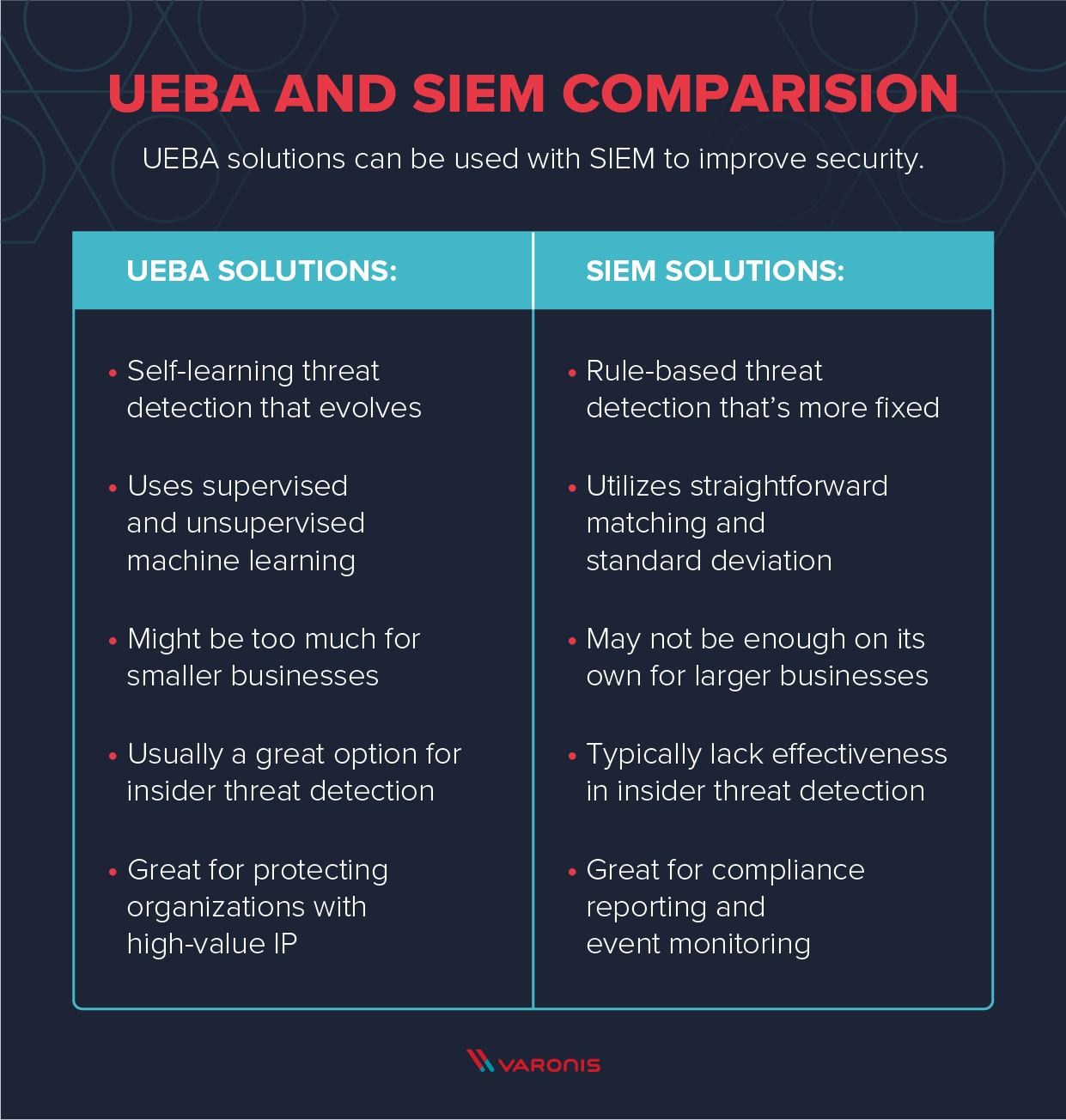

UEBA در مقابل SIEM

یکی دیگر از منابع سردرگمی برای بسیاری از تحلیلگران امنیتی این تفاوت است. بین UEBA و SIEM. در این بخش ، ما به تفاوت های بین آنها نگاه خواهیم کرد.

در اینجا نسخه ساده است. امنیت اطلاعات و مدیریت رویدادها یا SIEM ، استفاده از مجموعه ای از ابزارها و فناوریهای پیچیده است تا بتواند دید کاملی از امنیت سیستم IT خود ارائه دهد. از داده ها و اطلاعات رویداد استفاده می کند و به شما امکان می دهد الگوهای و روندهای عادی را مشاهده کنید و در صورت وجود روندها و وقایع غیر عادی هشدار دهید. UEBA به همان روشی کار می کند که از اطلاعات مربوط به رفتار کاربر (و موجودیت) استفاده می کند تا آنچه را که عادی است و آنچه نیست ، به دست آورد.

اگر در حال حاضر از یک ابزار مدیریت هویت امنیتی (SIEM) استفاده می کنید تا فعالیت کاربر را برای مدیریت تهدید نظارت کند ، و رعایت نظارتی ، عالی! شما شروع به سر دارید. SIEM یک نقطه شروع عالی برای آنالیز امنیتی است ، زیرا رویدادهای سیستم ضبط شده در فایروال ها ، سیاهههای مربوط به سیستم عامل ، syslog ، سیاهههای مربوط به ترافیک شبکه و موارد دیگر را کنترل می کند.

اگر SIEM دارید ، ممکن است تعجب کنید که چرا به UBA احتیاج دارید؟ در نگاه اول ، UBA و SIEM بسیار شبیه به هم هستند ، اما با بررسی دقیق تر ، آنها کارهای مختلفی انجام می دهند.

اگر من SIEM داشته باشم ، آیا به یوبا نیاز دارم؟

سوال خوب. پاسخ به مقیاس مشاغل شما بستگی دارد و آنچه را که برای انجام سیستم تشخیص نفوذ نیاز دارید انجام می شود.

در اینجا خط پایین است. SIEM ها یک ابزار مدیریتی امنیتی قدرتمند هستند ، اما به طور معمول فاقد شناسایی و پاسخ تهدید موثر و هوشمند هستند. آنها می توانند توسط مهاجمان پیشرفته با سهولت نسبی دور شوند و بیشتر بر روی تهدیدات در زمان واقعی تمرکز کنند تا از حملات طولانی. راه حل های UEBA قادر به شناسایی تهدیداتی هستند که ممکن است در یک بازه زمانی طولانی تر اتفاق بیفتد و پیشرفت قابل توجهی داشته باشند. با استفاده از این دو ابزار در كنار هم ، سازمانها می توانند بسیار مؤثرتر از تهدیدها دفاع كنند.

با تمرکز كمتر بر روی وقایع سیستم و بیشتر فعالیت های كاربر خاص ، UBA براساس الگوهای كاربردی خود مشخصات كارمند را می سازد و می فرستد. اگر این رفتار کاربر غیر طبیعی را مشاهده می کند هشدار دهید. به طور معمول می توان هشدارهای UEBA را از طریق ایمیل ، پیامک ارسال کرد و یا حتی به SIEM وارد شد.

به گفته این ، برخی از ملاحظات در مورد تصمیم گیری در مورد تصمیم گیری درباره نیاز به UEBA علاوه بر SIEM وجود دارد:

- شما می خواهید SIEM داده های رویدادهای امنیتی تولید شده توسط دستگاه های امنیتی ، زیرساخت های شبکه ، سیستم ها و برنامه های کاربردی یا UEBA را به تجزیه و تحلیل عمیق در مورد آنچه کاربران در یک سیستم انجام می دهند – فعالیتها و الگوهای دستیابی پرونده خود را بدست آورد.

- همچنین از موارد استفاده کنید. به مأموران امنیتی کمک کنید تا تصمیم بگیرند که از کدام راه حل ها استفاده کنند ، الزامات را شناسایی و روشن کنند. بعلاوه ، این یک راه خوب برای "واقعاً" یافتن تفاوت بین این فناوریهای مکمل است.

اگر پروژه ای در رابطه با انطباق دارید و نیاز به پیگیری فعالیت دسترسی دارید ، در اینجا موارد استفاده SIEM مربوطه آورده شده است:

-

- گزارش انطباق

- نظارت بر وقایع – فعالیت دسترسی ، دسترسی به داده ها ، فعالیت برنامه ها و مدیریت رویدادها

از طرف دیگر ، اگر به تهدیدات خودی و محافظت از دارایی های دیجیتالی سازمان علاقه دارید ، ممکن است بخواهید به UEBA نگاه کنید. در اینجا موارد استفاده وجود دارد:

-

- خودی امنیت سازمانی تهدید

- محافظت از سازمان هایی با IP با ارزش بالا ، یا داده های حساس که نیاز به محافظت دارد – مانند مالی ، دولتی ، ارتباط از راه دور ، آموزش ، بیمارستان ، خرده فروشی ، و غیره.

- اگر از قبل SIEM مستقر شده اید ، قابلیت های نظارت بر کاربر ، نمایه سازی و تشخیص آنومالی آن را ارزیابی کنید تا تعیین کنید که آیا آنها می توانند برای جلب موارد استفاده شما قبل از روی آوردن به فناوری UEBA سازگار باشند یا خیر.

به طور خلاصه ، هر دو SIEM و UEBA از اهمیت خاصی برخوردار هستند. مواردی برای کمک به یک سازمان در رفع نیازهای تجاری و امنیتی خود. از آنجا که حملات خودی واقعی و پرهزینه است ، از UEBA غافل نشوید زیرا این یک مکمل عالی برای SIEM است.

سؤالات تجزیه و تحلیل رفتار کاربرگرایانه

حتی پس از همه این موارد ، شما هنوز هم ممکن است سوالی در مورد UEBA و روش آن داشته باشید. که می تواند به شما در محافظت از سیستم های خود کمک کند. در اینجا متداول ترین سؤال ها وجود دارد.

س: UEBA Security چیست؟

پاسخ: UEBA معمولاً مخفف "Analytics رفتار کاربر و اشخاص" است. این شیوه ابتدایی اعمال امنیت سایبری – User Behror Analytics یا UBA – است که با استفاده از یادگیری ماشین و یادگیری عمیق ، به الگوبرداری از رفتار کاربران در شبکه های شرکتی گسترش می یابد ، و رفتار ناشناس را برجسته می کند که می تواند نشانه حمله سایبری باشد.

سؤال: Forcepoint UEBA چیست؟

پاسخ: Forcepoint یکی از راه حل های UEBA است. این سیستم سناریوهای مبتنی بر فعالیت کاربر (رویدادهایی از قبیل ورود به کار ، کارهای چاپی و غیره) و سناریوهای غیر فعالیتی (اطلاعات موجودیت مانند داده HR) را در یک شرکت جمع آوری و تحلیل می کند. سپس می تواند ناهنجاری ها را در این رفتار برجسته کند و هشداری در مورد حمله احتمالی سایبر به شما هشدار دهد.

س: چگونه كارآیی رفتار کاربر كار می كند؟

A: سیستم های UEBA اطلاعاتی راجع به رفتار عادی كاربران و اشخاص از سیستم جمع می كنند. سیاههها سپس این سیستم ها از روشهای پیشرفته تحلیلی برای تجزیه و تحلیل داده ها و ایجاد مبانی الگوهای رفتاری کاربر استفاده می کنند. UEBA سپس به طور مداوم بر رفتار موجودیت نظارت می کند و آن را با رفتار پایه برای همان شخص یا اشخاص مشابه مقایسه می کند. هدف از این تجزیه و تحلیل ، شناسایی هرگونه رفتار غیرعادی یا مواردی است که در صورت انحراف از الگوهای "عادی" وجود دارد.

افکار نهایی

UEBA می تواند علاوه بر قدرتمندی در مجموعه امنیت سایبر شما باشد. این روش جدیدی را برای شما فراهم می کند تا بتوانید تهدیدات تهدید را انجام داده و می توانید سیستم های محافظت از نفوذ و نرم افزارهای شناسایی تهدید را تکمیل کنید.

سیستم های UEBA همچنین ابزاری مفید برای آموزش مهندسین امنیتی جدید است زیرا آنها یک روش عالی برای یادگیری فعالیت مشکوک به نظر می رسند. . همانطور که در مقاله ما در مورد کار در امنیت سایبری اشاره کردیم ، مشاغل سایبری امنیت فقط شامل هک کردن کلاه سفید نیست – راههای متنوعی وجود دارد که برای انواع مختلف شخصیت مناسب است ، و تجزیه و تحلیل UEBA یکی از این موارد است.

در نهایت ، با این حال ، باید به خاطر داشته باشید که سیستم های UEBA پاناسونی برای امنیت سایبر نیستند. آنها همچنین باید در کنار یک راه حل کاملاً برجسته شناسایی تهدید مانند وارنیس استفاده شوند. با استفاده از این روش ، سیستم های UEBA می توانند مدت زمان لازم برای تشخیص و پاسخ به حملات سایبری را کاهش دهند – تهدیدهایی که محصولات سنتی از دست آن برمی آیند.