چگونه Honeypots هکرها و کلاهبرداران آنلاین را مسدود کنید

یک لانه زنبوری ابزاری است که به عنوان طعمه عمل می کند ، و با ارائه یک هدف به ظاهر وسوسه انگیز ، یک مهاجم را فاش می کند تا خود را آشکار کند. در حالی که لانه زنبوری های پیشرفته به گونه ای طراحی شده اند که تشخیص و مطالعه انواع حملات هکرها در مناطق وحشی را آسان تر می کنند ، اما شیارهای مدرن مبتنی بر ردیابی آدرس اینترنتی تبدیل شده اند تا انعطاف پذیر و کاربر پسند باشند که معمولاً افراد معمولاً از آنها برای شناسایی کلاهبرداران آنلاین استفاده می کنند.

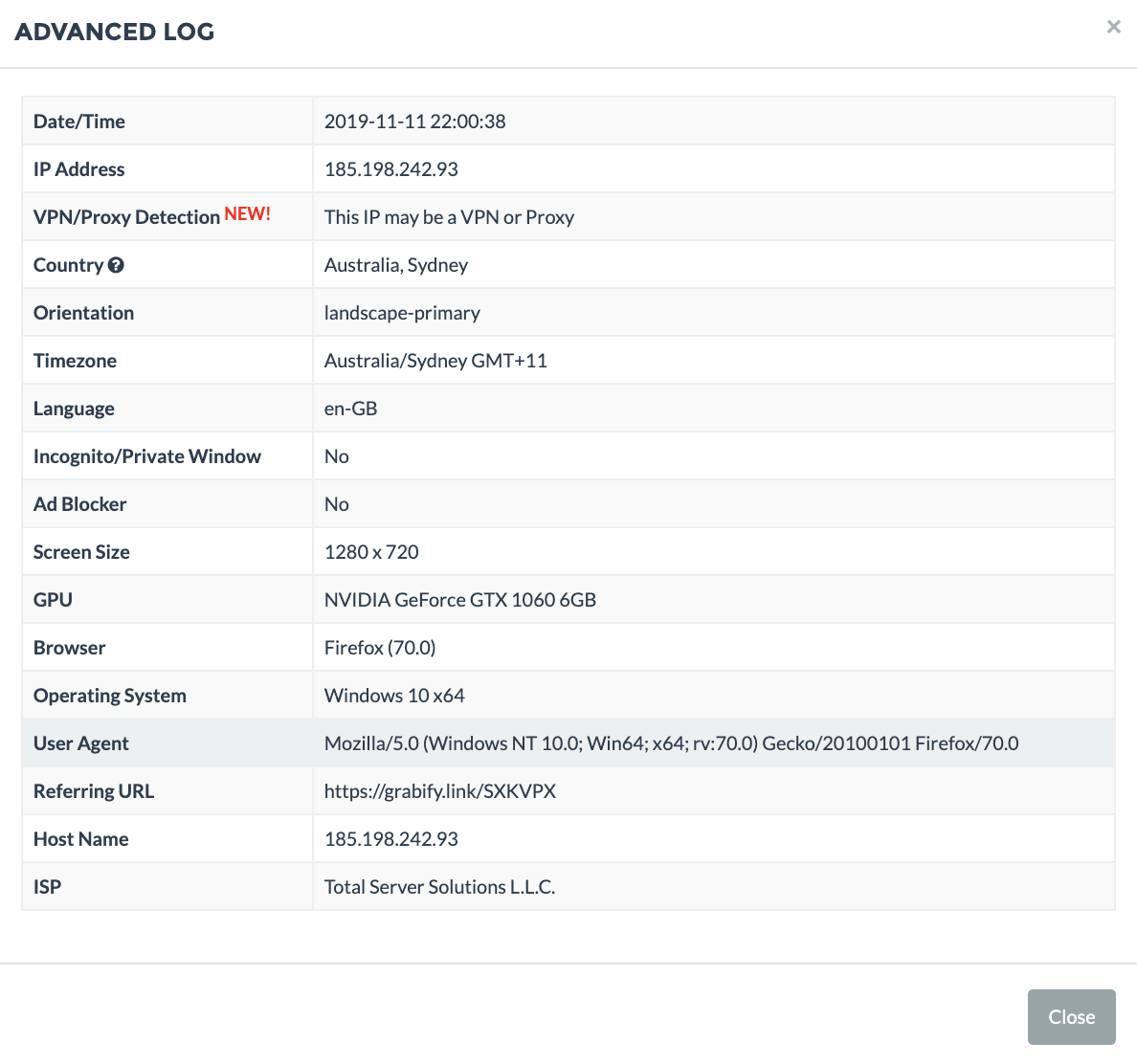

در اولین پادکست ابزار امنیتی ما ، ما یک ابزار ردیابی رایگان به نام Grabify را کشف می کنیم که می تواند هنگام کلیک بر روی پیگیری ردیابی لانه زنبور ، اطلاعات مربوط به کلاهبرداران یا مهاجمین را جمع کند.

How Honeypot چگونه کار می کند

Honeypot ابزاری است که برای جلب توجه یک مهاجم طراحی شده است ، به یک مدافع این امکان را می دهد تا در مورد هویت و تاکتیک های مهاجم اطلاعات بیشتری کسب کند. در حالی که کارتهای عسل اشکال مختلفی را به خود می گیرند ، آنها اغلب به عنوان پرونده های مهم ، ایمیل ، پیوندها ، اعتبارنامه ها ، دستگاه هایی که به احتمال زیاد مورد توجه حمله کننده قرار می گیرند ، پنهان می شوند. یک لانه زنبوری ایده آل تا حد ممکن واقعی خواهد بود ، و خود را به عنوان کمترین میوه آویزان در تلاش برای ضربه زدن به یک حمله کننده با آشکار کردن خود برای مدافعان ، معرفی می کند.

تعدادی از روش های خلاقانه و مفید وجود دارد که مدافعان برای شناسایی و ماسک زدن یک متجاوز ، لانه زنبوری مستقر کرده اند. Honeypot به دلیل تظاهر به یک سرویس SSH آسیب پذیر در معرض اینترنت و دارای گواهینامه های ضعیف معروف "Kippo Kippo " مشهور است. Kippo با قول هدف آسان ، مهاجمان را فریب می دهد در حالی که مخفیانه همه کارهایی را که در داخل انجام می دهند ضبط می کند.

این Honeypots مهاجمان را آشکار می کند که شبکه های در معرض نقض آنها را نقض کرده اند و به محققان اجازه می دهد تا بارهای باتری را که توسط اتوماتیک ها استفاده می شود ، مورد حمله قرار دهند تا به اهداف آسیب پذیر حمله کنند. آنها همچنین ژانرهای ویدئوهای YouTube را ارائه دادند که شامل هکرهای ناخوشایند هکرها شدیدا در تلاش برای حمله به Honeypots Kippo بودند.

برای بیشتر فریب ، برخی از مهمان های زنبور عسل حتی هکرها را فریب می دهند که فکر می کنند که از سیستم خود خارج شده اند و در حالی که به ضبط همه کارهایی که در پنجره ترمینال شما انجام می دهند ، ضبط می شوند. این مهمانداران می توانند اطلاعات بیشتری در مورد اینکه چه کسی هکر است و چه سیستمهای دیگری به آنها دسترسی داشته باشند بیاموزند.

Honeypot های مدرن می توانند در هر جا باشند

Honeypots تکامل یافته است که تشخیص و شناسایی آنها دشوارتر است زیرا مهاجمان گرفتار شده اند و از اهدافی که نگاه می کنند نیز جلوگیری می کنند. خوب برای درست بودن با استفاده از ردیاب CanaryTokin رایگان ، یک مدافع می تواند یک لینک ردیابی را که به DNS یا پیوندهای وب متکی است با باز کردن یک فایل PDF وارد کنید. CarnaryToken آدرس IP افرادی را که پرونده ردیابی شده را باز می کند جمع آوری می کند که ممکن است حاوی اطلاعات ممتازی باشد.

برای جذب مهاجمین که مشغول فعالیت های فیشینگ هستند ، مدافعان می توانند از لینک های لانه زنبوری که در کد وب سایت تعبیه شده اند ، استفاده کنند تا در هر زمان کلون سازی وب سایت ، شناسایی کنند و به مدافعان هشدار دهند.

سایر مهمان های عزیز با استفاده از فرم های ورود به سیستم جعلی موسوم به "Honeycredentials" ، اعتبارنامه های مسروقه را ردیابی می کنند ، که در پرونده ای با نام مهم به آن ذخیره می شوند و سپس در داخل برای مهاجمان به راحتی می یابند. اگر مهاجمی سعی در استفاده از این اعتبارنامه داشته باشد ، مدافع بلافاصله هشدار داده می شود که از مدارک معتبر دزدیده شده برای دسترسی به یک حساب کاربری استفاده می شود.

برنامه دیگر پیوندهای ردیابی honpot این است که بدانید مهاجمی در مورد پیوند شما در چه مواردی صحبت می کند. یک گپ آنلاین خصوصی مانند Skype ، Slack یا پیام رسان فیس بوک. این امر امکان پذیر است زیرا وقتی پیوند را در بسیاری از برنامه های گپ به اشتراک می گذارید ، آنها اغلب به پیوند دسترسی پیدا می کنند تا یک پیش نمایش URL مفید ایجاد کنید. در حالی که آدرس IP دسترسی به لینک متعلق به برنامه پیام رسان است و نه مهاجم ، این تاکتیک به مدافع این امکان را می دهد تا بداند که آیا پیگیری ردیابی Honpot به اشتراک گذاشته شده است ، حتی اگر مهاجم به اندازه کافی هوشمند باشد که هرگز روی پیوند کلیک نکند.

Honeypots را می توان توسط هر کسی استفاده کرد

در غرب وحشی کریگلیست ، دوستیابی آنلاین و مرور لیست آپارتمان ها ، به راحتی احساس می شود که هیچ راهی برای دانستن اینکه واقعاً با چه کسی صحبت می کنید وجود ندارد. کلاهبرداری ، گربه ماهی و رباتهایی که از این امر استفاده می کنند می توانند به طرز حیرت انگیزی قانع کننده باشند ، اما اگر در کشف اطلاعات در مورد مکان ، چیدمان صفحه کلید یا تنظیمات زبانی که با داستان مطابقت ندارند ، فریب می خورند. نمایندگی. به همین دلیل ، Honeypot ها در بین افراد عادی که از لینک های ردیابی وب استفاده می کنند ، گرفتار شده اند تا جداول مربوط به کلاهبرداران را با استفاده از ناشناس بودن اینترنت ارائه دهند ، تبدیل شده اند.

پیوندهای ردیابی مبتنی بر وب به راحتی در یک صفحه وب قابل تعبیه است. ، اسکریپت راه اندازی یا ایمیل ، و استفاده از این افراد رایگان است. اگر یک مهاجم مستقیماً یا با باز کردن پرونده ای که URL را فراخوانی می کند ، به پیوند دسترسی پیدا کند ، مدافع می تواند اطلاعات سخت افزاری ، نرم افزاری و اطلاعات شبکه مهاجم را شروع کند. حتی یک مهاجمی که قصد دارد آدرس IP واقعی خود را با VPN نقاب کند ، اغلب اطلاعاتی را در مورد هویت واقعی خود درز می کند. Grabify می تواند ناسازگاری هایی نظیر مناطق زمانی یا صفحه بندی صفحه کلید را نشان دهد که با محل IP مطابقت ندارد ، و حتی هنگامی که یک مهاجم از یک VPN یا Tor استفاده می کند ، برای پرتاب اطلاعات خود پرچم گذاری کند.

با افراد مشکوک به صورت آنلاین ، پیوند ردیابی لانه زنبور حتی با ضرب و جرح کردن جزئیاتی که ممکن است درستی غیرقابل بررسی باشد ، دشوار است. با استفاده از پیوند ردیابی که به یک وب سایت هدایت می شود و به اشتراک گذاری آن با صاحبخانه بالقوه معقول است ، یک اجاره کننده می تواند با شناسایی کلاهبرداران دروغ در مورد مکانشان ، لیست های خیلی خوب را به حقیقت پیوند دهد. پیوند ردیابی می تواند به راحتی از کسی در هند استفاده کند که در لس آنجلس به عنوان صاحبخانه معرفی شود.

Honeypots اخطار پیشرفته می دهد

Honeypots ارزان و آسان برای استقرار است و یکی از بهترین راه ها برای تشخیص هنگام اشتباه بودن چیزی است. به عنوان مثال ، یک آدرس ایمیل CanaryTokin قابل ردیابی DNS در یک لیست مخاطب حساس می تواند بلافاصله به شما هشدار دهد که آن مدارک معتبر را فاش می کند ، زنگ هشدار را برای چیزی می دهد که در غیر این صورت ممکن است ماه ها طول بکشد.

محقق امنیتی کوین بیومنت برای شناسایی هشدارهای پیشرفته در مورد بهره برداری از کرم های قابل استفاده و به امید پیشگیری از حمله پهن به وسعت مانند NotPeya یا WannaCry ، یک شبکه لانه زنبوری RDP به نام "BluePot" به نام "BluePot" مستقر کرد تا با شناسایی BlueKeep بهره برداری در طبیعت انجام شود و امیدوارم به جلوگیری از حمله وسیع مانند NotPeya یا WannaCry کمک کند.

کانونهای عزیز مدرن مرزهای چگونگی استقرار آسان و فریبنده بودن را برای مهاجمی که می توانند آسان کنند ، فشار می آورند. در حالی که Honeypot های چشمگیر نسل بعدی می توانند کل شبکه ها را به منظور تلاش برای جذب مهاجمین باتجربه تر که قادر به مشاهده یک عسل معمولی هستند ، مجازی سازند ، اما اکثر شرکت ها حتی می توانند از استفاده از تاکتیک های ساده و رایگان Honeypot بهره مند شوند و اولین کسی باشند که می دانند چه موقع در هنگام حمله مهاجم قرار می گیرد.

اگر می خواهید در مورد برنامه های کاربردی و محدودیت های لانه زنبوری های مبتنی بر وب اطلاعات بیشتری کسب کنید ، اولین پادکست ابزارهای امنیتی ما را با بحث با توسعه دهنده Grabify بررسی کنید!