وارونیس از سویه های جدید بدافزارها و یک پوسته وب اسرارآمیز در طی یک بررسی رمزنگاری Monero پرده برداشت

تیم تحقیقاتی امنیت وارونیس اخیراً در مورد یک عفونت مداوم در مورد رمزنگاری که تقریباً در هر دستگاه در یک شرکت اندازه متوسط گسترش یافته است ، تحقیق کرد. تجزیه و تحلیل نمونه های بد افزار جمع آوری شده نوع جدیدی را نشان داد ، که تیم لقب "نورمن" را داده است که از تکنیک های مختلفی برای پنهان کردن و جلوگیری از کشف استفاده می کند. ما همچنین یک پوسته وب تعاملی را کشف کردیم که ممکن است مربوط به اپراتورهای معدن باشد.

بررسی اجمالی

- ما یک عفونت در مقیاس بزرگ از رمزنگاری ها را پیدا کردیم. تقریباً همه سرورها و ایستگاه های کاری در این شرکت آلوده شده اند.

- از زمان ابتلا به عفونت اولیه ، که بیش از یک سال پیش روی داد ، تعداد انواع و دستگاه های آلوده افزایش یافت.

- نورمن از تکنیک های فرار برای مخفی کردن تجزیه و تحلیل و جلوگیری از کشف استفاده می کند.

- بسیاری از انواع بدافزارها به DuckDNS (یک سرویس DNS رایگان DNS) اعتماد کردند. بعضی از آنها برای ارتباط و فرماندهی و کنترل (C&C) به آن نیاز داشتند ، در حالی که برخی دیگر از آن برای بیرون کشیدن تنظیمات پیکربندی یا ارسال به روزرسانی ها استفاده می کردند.

- نورمن یک رمزنگاری مبتنی بر XMRig است ، یک معدنکار با کارایی بالا برای رمزنگاری Monero است.

- هیچ مدرک قطعی که متصل کننده رمزنگاران به PHP تعامل است. با این حال ، ما دلیل جدی داریم که باور کنیم آنها از همان بازیگر تهدید سرچشمه گرفته اند. ما یک پرونده را ایجاد می کنیم که آیا آنها ممکن است متصل باشند یا نباشند.

- ما نکاتی را برای دفاع در برابر پوسته های از راه دور وب و رمزنگاری ها ارائه می دهیم.

The Investigation

تحقیقات در جریان ارزیابی پلت فرم امنیت داده های ما ، که به سرعت شروع شد. چندین هشدار مربوط به شبکه مشکوک برای فعالیت وب غیرطبیعی در کنار فعالیتهای پرونده غیرطبیعی مرتبط ایجاد کرده است. مشتری به سرعت متوجه شد که دستگاه های پرچم دار شده توسط سکوی وارونیس متعلق به همان کاربرانی است که برنامه های ناپایدار اخیر و کندی شبکه را گزارش داده اند.

تیم پزشکی قانونی وارونیس به صورت دستی محیط مشتری را مورد بررسی قرار داد و از ایستگاه آلوده به ایستگاه بر اساس هشدارهای تولید شده پرید. توسط وارونیس. تیم پاسخ به حادثه وارونیس برای کشف ماشین هایی که به طور فعال در حال استخراج بودند و به سرعت حاوی این حادثه بودند ، دستورالعمل خاصی را در DatAlert اجرا کردند. این تیم نمونه های بدافزار را به تیم های پزشکی قانونی و تحقیقات ما ارسال کردند ، که مشخص کردند نیاز به تحقیقات اضافی است.

میزبان آلوده با استفاده از DuckDNS ، یک سرویس DNS پویا که به کاربران امکان می دهد نام دامنه های سفارشی را ایجاد کنند ، به راحتی شناسایی شدند. همانطور که گفته شد ، بیشتر نرم افزارهای مخرب از این پرونده برای ارتباطات فرمان و کنترل (C&C) به DuckDNS اعتماد کرده و تنظیمات پیکربندی یا ارسال به روزرسانی را انجام می دهد.

تقریباً هر سرور و ایستگاه کاری به بدافزار آلوده شده بود. بیشتر انواع مختلف کریپتومینرها بودند. بعضی از آنها ابزار پرش رمز عبور بودند ، بعضی دیگر پوسته های مخفی پی اچ پی بودند ، و بعضی دیگر چندین سال حضور داشتند.

ما یافته های خود را به مشتری تحویل دادیم ، بدافزارها را از محیط خود حذف کردیم و عفونت متوقف شد.

از همه یکی از نمونه های رمزنگاری شده که پیدا کردیم ، یکی از آنها ایستاد. ما آن را "نورمان" گذاشتیم.

با Cryptominer [Norman] ملاقات کنید

Norman یک رمزنگاری مبتنی بر XMRig است ، یک معدنکار با کارایی بالا برای رمزنگاری Monero. برخلاف سایر نمونه های معدنکاری که ما جمع آوری کرده ایم ، نورمن از تکنیک های فرار برای جلوگیری از کشف و جلوگیری از کشف استفاده می کند.

در نگاه اول ، بد افزار به نظر می رسد یک ماینر عمومی است که خود را "svchost.exe" پنهان می کند. ثابت شده است که جالب تر است.

استقرار بدافزار را می توان به سه مرحله تقسیم کرد:

- اعدام

- تزریق

- معدن

یک تحلیل مرحله به مرحله

مرحله اول: اعدام

] مرحله اول با اجرای اجرایی svchost.exe آغاز می شود.

این بدافزار با NSIS تهیه شده است – "سیستم نصب Ncripts Scriptable Scriptable" ، که غیر معمول است. NSIS یک سیستم منبع باز است که برای ایجاد نصاب ویندوز استفاده می شود. مانند SFX ، یک بایگانی پرونده و یک فایل اسکریپت ایجاد می کند که هنگام اجرای برنامه نصب می شود. فایل اسکریپت برنامه ای را اجرا می کند که پرونده ها را اجرا کنید و می توانید با سایر پرونده های موجود در بایگانی ارتباط برقرار کنید.

توجه: برای دریافت فایل اسکریپت NSIS از اجرایی ، باید از 7zip نسخه 9.38 استفاده کنید ، زیرا عملکرد آن است. در نسخه های بعدی کاهش یافته است.

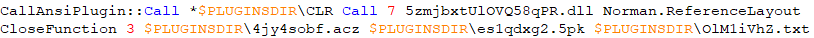

بدافزار بایگانی شده NSIS شامل پرونده های زیر است:

- CallAnsiPlugin (dot) dll ، CLR.dll – NSIS ماژول های فراخوانی توابع .NET DLL.

- 5zmjbxUIOVQ58qPR (dot) dll – Payload DLL

- 4jy4sobf (dot) acz، es1qdxg2 (dot) 5pk، OIM1iVhZ.txt – پرونده های داده بارگیری

- Retreat (dot) mp3، Cropped_controller_config_controller_i_lb (dot) png – فایل های متفرقه نیستند دستور از پرونده اسکریپت NSIS که بار payload را اجرا می کند:

بدافزار با فراخوانی یک تابع در 5zmjbxUIOVQ58qPR (نقطه) dll که قبول می کند اجرا می شود. پرونده های دیگر به عنوان پارامترها.

مرحله دوم: تزریق

5zm با توجه به اسکریپت NSIS فوق ، پرونده dll اصلی بار اصلی است ، db بار اصلی است. نگاهی گذرا به ابرداده نشان داد كه DLL در ابتدا "Norman.dll" نامگذاری شده است ، بنابراین ما آن را نامگذاری كردیم.

DLL با .NET ساخته شده است و سه برابر با زیربننده Agile ، تجاری شناخته شده تجاری .NET ساخته شده است.

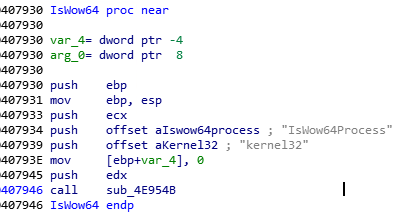

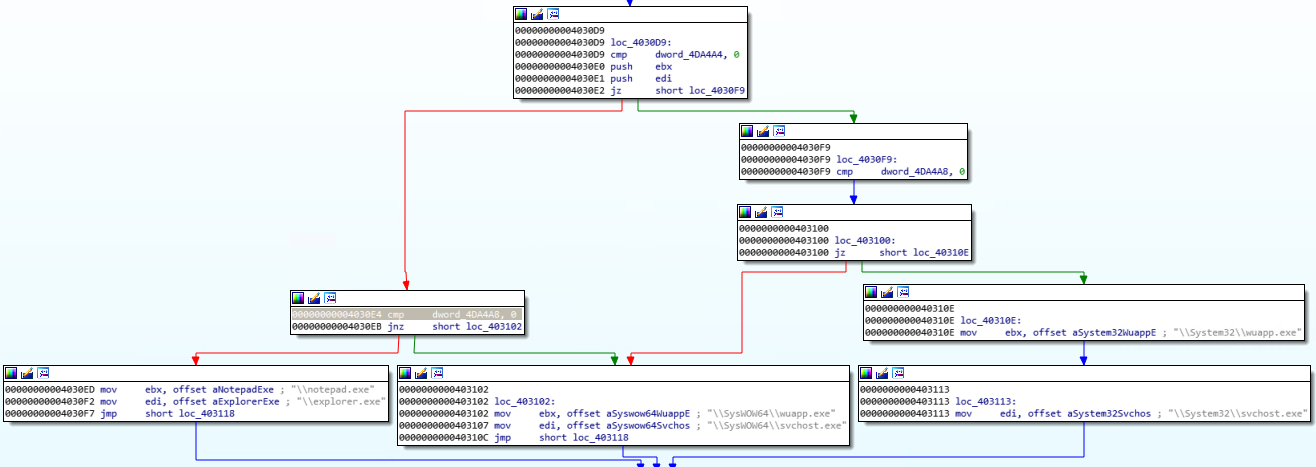

اعدام شامل بسیاری از تزریق های بار به داخل و فرآیندهای دیگر است. بسته به نوع بیت سیستم عامل ، بدافزار یک مسیر اجرای متفاوت را انتخاب کرده و فرآیندهای مختلفی را راه اندازی می کند.

بر اساس مسیر اجرای ، این بدافزار فرآیندهای مختلفی را برای راه اندازی انتخاب می کند:

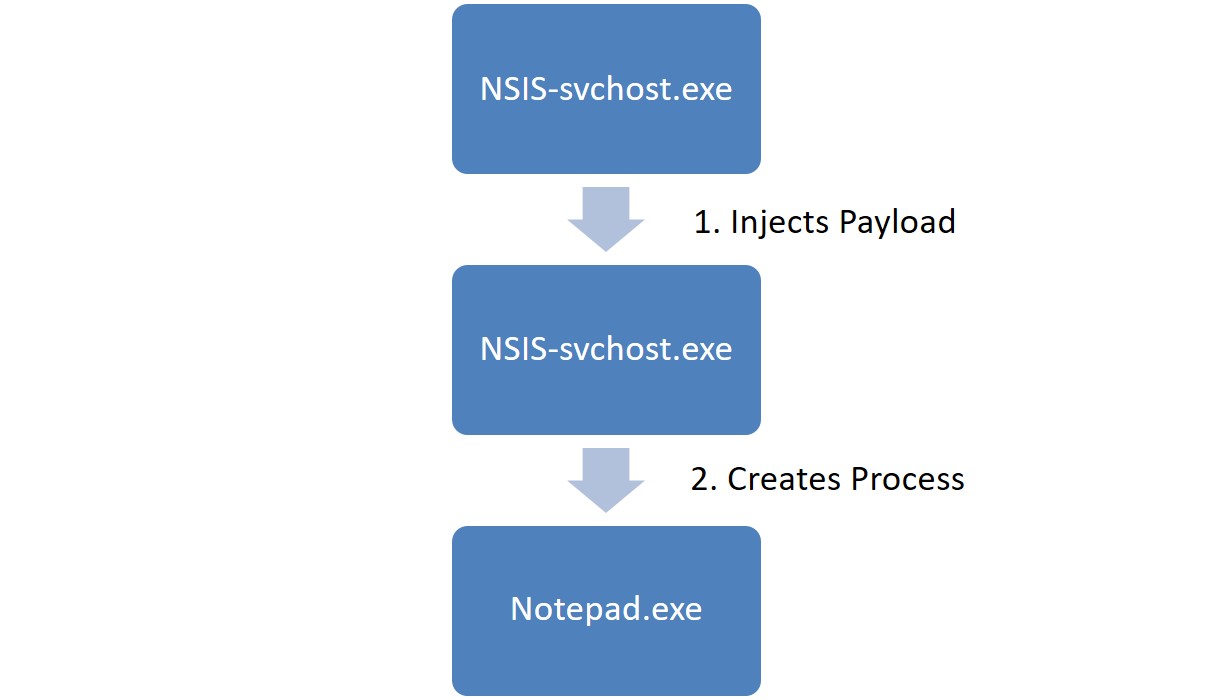

بار تزریق شده دارای دو عملکرد اصلی است: اجرای کریپتومینر و رهایی از شناسایی.

اگر سیستم عامل x64 باشد

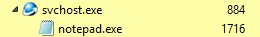

همانطور که svchosts.exe اصلی (پرونده NSIS) را اجرا می کند ، فرآیند دیگری ایجاد می کند خود را تحمیل می کند و بار اضافه ای را به آن تزریق می کند (1). به زودی پس از آن ، Notepad یا Explorer را اجرا می کند و کریپتومینر را به آن تزریق می کند (2).

svchost.exe اصلی پس از آن خاتمه می یابد ، و از svchost.exe جدیدتر بعنوان نگهبان برای استفاده می شود. miner pêvajoya.

اگر سیستم عامل x32

اصلی svchosts.exe (پرونده NSIS) اجرا شود ، نمونه دیگری از خود را ایجاد می کند و مانند نوع 64x بار بار را تزریق می کند.

این بار بدافزار بار بار را به فرآیند explorer.exe کاربر تزریق می کند. از آنجا ، wuapp.exe یا svchost.exe را راه اندازی می کند و ماینر را به آن تزریق می کند.

بدافزار با نوشتن بار تزریق شده با مسیر wuapp.exe ، تزریق را به explorer.exe پنهان می کند.

مانند مسیر اجرای x64 ، اصلی svchost.exe خاتمه یافته و دوم svchost.exe به عنوان نگهبان مورد استفاده قرار می گیرد که در صورت لزوم explorer.exe را دوباره فعال می کند ، به عنوان مثال ، اگر این روند توسط کاربر خاتمه یابد.

در پایان یا اجرای درخت x64 یا x32 ، این بدافزار خواهد شد.

پس از راه اندازی ، این بدافزار به گونه ای طراحی شده است که با خاتمه دادن کارگر معدن ، وقتی کاربر Task Manager را باز می کند ، از شناسایی جلوگیری کند.

توجه کنید که چگونه کار Task Manager شروع می شود ، wuapp. .exe خاتمه یافته است.

پس از بسته شدن کار Task Manager ، نرم افزارهای مخرب فرآیند wuapp.exe را اجرا می کنند و ماینر را دوباره فعال می کنند.

مرحله سوم: Miner

اجازه دهید نگاهی به XMRig بیندازیم. معدنچی قبلاً ذکر کرده است.

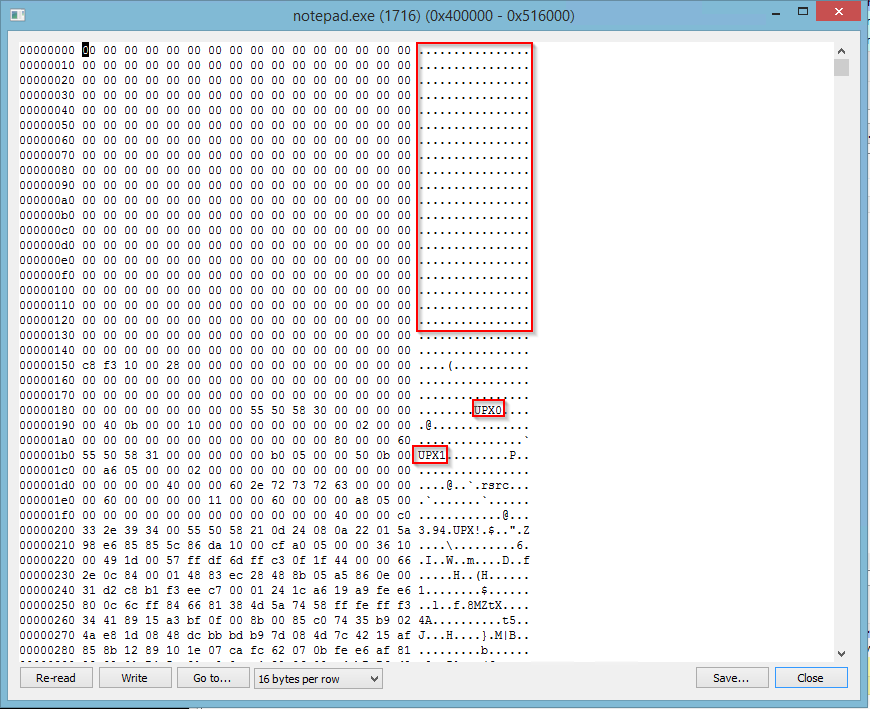

این بدافزارها را تزریق می کند نسخه منفجر شده UPX بسته به Notepad ، Explorer ، svchost یا wuapp بسته به مسیر اعدام.

هدر PE معدنچی برداشته شد ، و می بینیم که با UPX مبهم است:

[19659012] پس از ریختن و بازسازی مجدد آن ، ما توانستیم آن را اجرا کنیم:

[19659012] پس از ریختن و بازسازی مجدد آن ، ما توانستیم آن را اجرا کنیم:

توجه داشته باشید که آدرس XMR ممنوع است ، که به طور موثری این ماینر را غیرفعال می کند.

تنظیمات معدنکار:

":" pool.minexmr.com:5555"،"user ":" 49WvfokdnuK6ojQePe6x2M3UCD59v3BQiBszkuTGE7wmNJuyAvHM9ojedgxMwNx9tZA33P84EeMLte7t6qZhxNHqHyfq9xA "،" عبور ":" X "

مرموز PHP شل انتقال به C & C

در طی تحقیقات مداوم ما، پزشکی قانونی متخصصین ما نشان داد پرونده XSL که چشم ما را جلب کرد. پس از تجزیه و تحلیل عمیق نمونه ، یک پوسته جدید PHP را کشف کردیم که بطور مداوم به یک سرور کنترل و کنترل (C&C) متصل می شود.

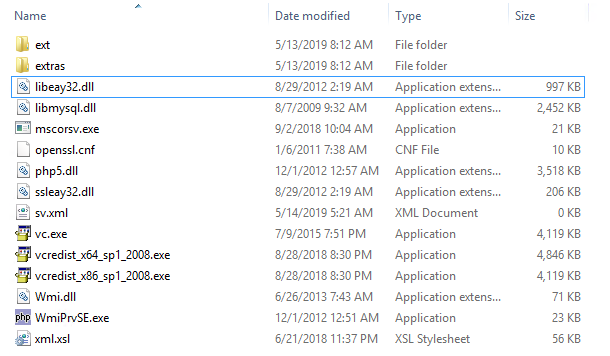

روی چندین سرور در محیط مشتری ، ما یک پرونده XSL را مشاهده کردیم که در حال اجرا است. توسط مشهور ویندوز mscorsv.exe از یک پوشه تحت sysWOW64.

پوشه بدافزار "AutoRecover" نامگذاری شد و حاوی چندین فایل بود:

- پرونده XSL ، xml.XSL

- نه فایل کتابخانه لینک پویا (DLLs)

اجرایی

-

-

- Mscorsv (dot) exe

- Wmiprvse (dot) exe

-

پرونده XSL

پرونده های XSL مانند صفحاتی هستند که با CSS استفاده می شوند ، نحوه نمایش یک سند XML را توصیف می کنند.

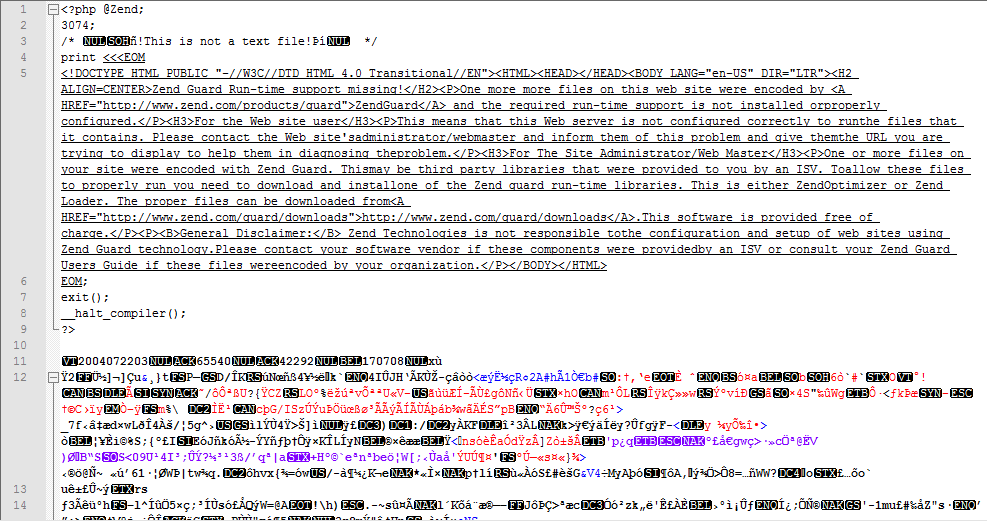

ما تشخیص دادیم که این پرونده XSL نیست ، اما Zend Guard کد پی اچ پی را مبهم کرد. این واقعیت جالب ما را به این فرض سوق داد كه این میزان بارگیری بدافزارها براساس الگوی اجرای است.

The Neine DLLs

پس از نگاهی گذرا به پرونده XSL ،

در پوشه اصلی ، DLL بنام php.dll و سه كتابخانه دیگر مربوط به SSL و MySQL وجود دارد.

در زیر پوشه ها ، چهار كتابخانه PHP و یك كتابخانه Zend Guard یافتیم. همه این موارد قانونی است و با نصب PHP یا به عنوان كتابخانه های خارجی همراه است.

در این مرحله ، احساس كردیم كه می توانیم با اطمینان تصور كنیم كه این بدافزار مبتنی بر PHP است و توسط Zend Guard مبهم شده است.

اجرایی

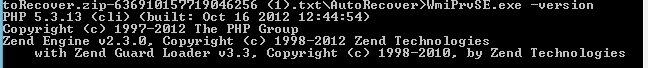

دو اجرایی وجود داشت: Mscorsv.exe و WmiPrvSE.exe

با جستجوی mscorsv.exe ، دریافتیم که توسط مایکروسافت امضا نشده است ، اگرچه "ProductName" آن "Microsoft © .Net چارچوب. "

این در ابتدا عجیب به نظر می رسید ، اما با پیشروی به سمت اجرایی Wmiprvse.exe توضیح داده شده است.

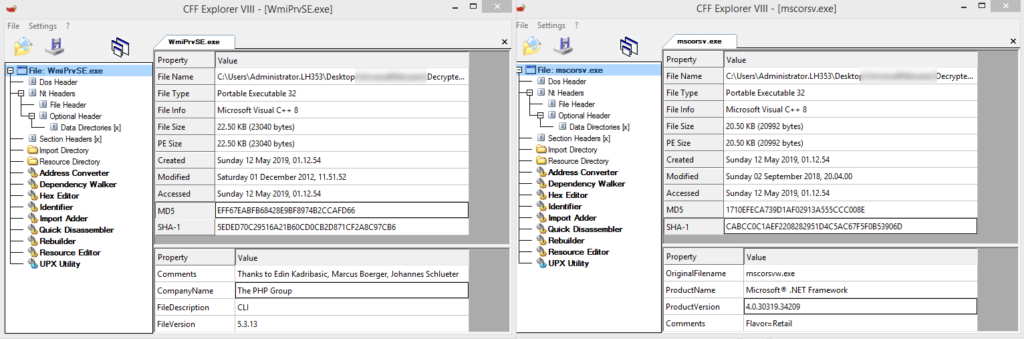

Wmiprvse.exe امضا نشده است ، اما از گروه پی اچ پی کپی رایت شده بود و دارای آیکون PHP بود. نگاهی گذرا به رشته های آن ، دستورالعمل راهنمای دستی PHP را نشان می دهد.

در حال اجرای پارامتر -version ، آن را عملیاتی ساخته است که برای اجرای Zend Guard ساخته شده است.

mscorsv.exe و رشته های در حال تولید تولید شده است. تقریباً همان خروجی Wmiprvse.exe. با اجرای آن ، همان داده ها را روی صفحه چاپ می کند.

ما داده های باینری دو پرونده را مقایسه کردیم و دیدیم که آنها به جز "حق چاپ" و "نام شرکت" / "نام محصول" یکسان هستند. " 19659012]

بنابراین ، نتیجه گرفتیم که پرونده XSL شامل کد PHP است که با استفاده از Zend Guard اجرا می شود ، که به صورت mscorsv.exe پنهان شده است.

رمزگشایی پرونده XSL

] یک جستجوی سریع گوگل یک deobfuscator Zend Guard و یک پرونده xml.XSL خنثی شده برای ما فراهم کرد.

این بدافزار به خودی خود تبدیل به یک پوسته PHP شده است که به طور مداوم به یک فرمان و کنترل متصل می شود ( سرور C&C).

دستورات و خروجی که ارسال و دریافت می کند رمزگذاری می شوند. از آنجا که ما کد منبع را داشتیم ، اما کلید رمزگذاری و دستورات را نیز در اختیار داشتیم.

این بدافزار دارای چند قابلیت داخلی است:

- Eval – بیشتر برای تغییر متغیرهای موجود در کد

- نوشتن پرونده بصورت محلی

- قابلیت های DB

- قابلیت های PSEXEC

- اعدام پنهان

- نقشه برداری فرآیند و خدمات

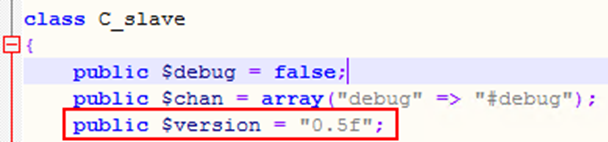

با توجه به متغیر زیر ، به نظر می رسد این بدافزار دارای نسخه های مختلفی است:

نسخه هایی که ما متوجه شدیم:

تنها تداوم نرم افزارهای مخرب این است که ، پس از اعدام ، خدمتی را ایجاد می کند که خودش را اجرا کند و نام آن از نسخه به نسخه دیگر تغییر می یابد.

با استفاده از اینترنت در حال بارگیری برای نمونه های مشابه. ، ما بدافزارهایی پیدا کردیم که به نظر می رسید نسخه قبلی نمونه ماست. محتوای پوشه مشابه بود ، اما پرونده XSL متفاوت بود و محتوای آن نسخه نسخه دیگری را نشان می داد.

Parlez-Vous Malware؟

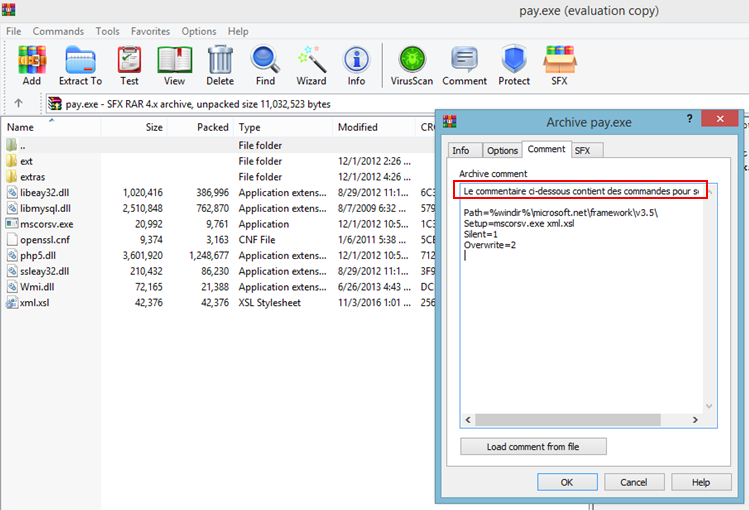

ممکن است این بدافزار از فرانسه یا کشور فرانسوی دیگری نشات گرفته باشد: پرونده SFX نظراتی به زبان فرانسه وجود دارد ، که نشان می دهد نویسنده برای ایجاد پرونده از نسخه فرانسوی WinRAR استفاده کرده است.

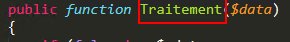

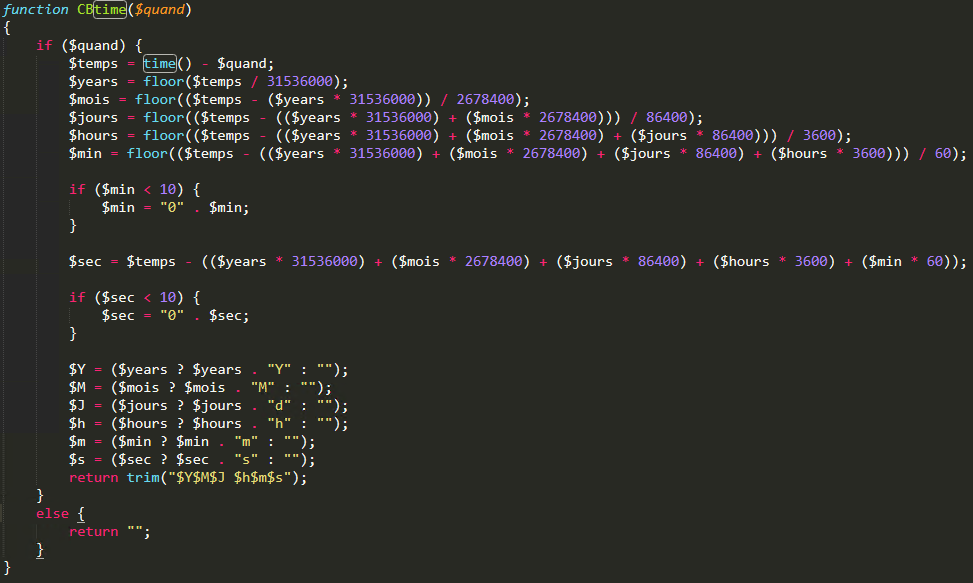

علاوه بر این ، برخی از متغیرها و عملکردها در کد به زبان فرانسوی بودند:

[19659012]

[19659012]

مشاهده و انتظار برای دستورات جدید

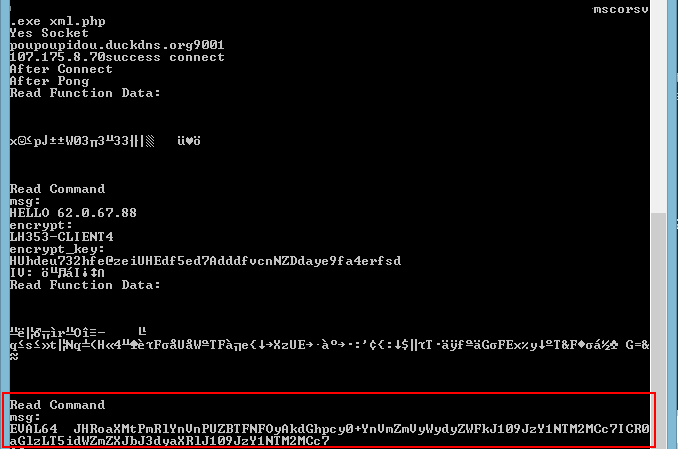

ما کد را اصلاح کردیم و بدافزار را اجرا کردیم تا در مورد دستورات دریافت شده به ما اطلاع دهد:

می بینیم که بدافزار یک فرمان رمزگذاری شده پایه 64 را برای سوئیچ EVAL64 دریافت می کند.

فرمان رمزگذاری شده رمزگشایی و اجرا می شود. این تعدادی از متغیرهای داخلی را تغییر می دهد (اندازه بافر را بخوانید و بنویسید) و بعد از آن که بدافزارها منتظر دستورات هستند ، بدافزارها وارد یک حلقه می شوند.

از امروز ، ما دستورات جدیدی دریافت نکرده ایم.

PHP Interactive Shells و Cryptominers: آیا آنها به هم وصل شده اند؟

ما مطمئن نیستیم که نورمن به پوسته PHP وصل شده است ، زیرا استدلال های معتبری برای هر دو مورد وجود دارد:

چرا آنها مه وصل شدند

- هیچیک از این موارد نمونه های بدافزار دارای هرگونه قابلیت حرکت جانبی بودند ، اگرچه در دستگاه ها و بخش های مختلف شبکه گسترش یافته بودند. گرچه بازیگر تهدید می توانست هر میزبان را به صورت جداگانه آلوده کند (شاید از طریق همان بردار مورد استفاده در عفونت اولیه) ، استفاده از PHP-Shell برای انتقال جانبی و سایر وسایل موجود در شبکه مقتول کارآمدتر بود.

- مبارزات گسترده و هدفمند علیه یک سازمان غالباً آثار هنری را ترک می کنند یا منجر به ایجاد تهدید می شوند. ما در این مورد هیچکدام را پیدا نکردیم.

- هر دو نورمن و پوسته پی اچ پی از DuckDNS استفاده کرده اند.

چرا ممکن است به هم وصل شوند

- هیچ شباهت فنی بین انواع مخرب رمزنگاری و پی اچ پی وجود ندارد. -پوسته، صدف. رمزنگاری بدافزارها در C + ++ در حالی که پوسته در PHP بود ، ایجاد شده است ، ساختارهای کد هیچ شباهتی را نشان نمی دهند و ویژگی های شبکه به گونه ای متفاوت پیاده سازی می شوند.

- هیچ گونه قابلیت ارتباطی بین انواع نرم افزارهای مخرب و PHP-shell وجود ندارد.

- آنها فاقد اظهار نظر ، پرونده ها ، ابرداده ها یا "اثر انگشت" هستند.

3 نکته برای دفاع در برابر پوسته های از راه دور

بدافزارهایی که به دستورات مربوط به سرورهای C&C برای کار کردن متکی هستند نوع دیگری از تهدید نسبت به ویروس متوسط اقدامات آنها به اندازه قابل پیش بینی نخواهد بود و به احتمال زیاد شبیه اقدامات حمله دستی یا پنکه کننده خواهد بود. به همین ترتیب ، شناسایی این حملات کمی دشوارتر از اجرای اسکن AV خواهد بود.

در اینجا سه نکته برای دفاع از شرکت شما در برابر پوسته های از راه دور وجود دارد:

- تمام نرم افزارها را به روز کنید. مهاجمان غالباً از آسیب پذیری ها در نرم افزار و سیستم عامل ها برای جابجایی جانبی در سازمان و سرقت داده ها سوء استفاده می كنند. به روز ماندن با تکه ها خطر تهدیدات را به شدت کاهش می دهد.

- دسترسی به داده های غیر طبیعی را نظارت کنید . یک مهاجم به احتمال زیاد سعی خواهد کرد داده های حساس را از سازمان جدا کند. نظارت بر دسترسی غیر طبیعی کاربران به داده های حساس می تواند به شناسایی کاربران به خطر بیافتد و داده هایی که ممکن است در معرض دید آنها باشد ، کمک کند.

- نظارت بر ترافیک شبکه. با استفاده از فایروال یا پروکسی می توان ارتباط مخرب را به سرورهای C&C شناسایی و مسدود کرد ، بنابراین مانع از اجرای دستورات یا از استخراج داده های حمله کننده می شود.

آیا در مورد Cryptominers نگران هستید؟ 6 نکته برای کمک به محافظت از شغل خود

- تمام سیستم عامل ها را به روز نگه دارید. مدیریت پچ برای جلوگیری از سوءاستفاده و عفونت های ناخواسته بسیار مهم است.

- نظارت بر ترافیک شبکه و پراکسی های وب. با مسدود کردن ترافیک بر اساس دامنه های مخرب یا محدود کردن ارتباطات غیر ضروری ، می توانید بخشی از حملات را تشخیص داده و از آن جلوگیری کنید.

- از راه حل های ضد ویروس و مبتنی بر نقطه انتهایی استفاده و نگهداری کنید (اما اجازه ندهید که این تنها لایه شما باشد دفاع). محصولات انتهایی باید قبل از بروز هرگونه خسارت ، بتوانند رمزنگاریهای شناخته شده را ردیابی کرده و از بروز عفونت ها جلوگیری کنند. به خاطر داشته باشید که انواع جدید یا تکنیک های جدید فرار می توانند محصولات امنیتی نهایی را دور بزنند.

- فعالیت CPU را روی رایانه ها نظارت کنید. Cryptominers معمولاً از CPU کامپیوتر برای معدن من استفاده می کند. هر تخریب قابل توجه در سرعت پردازش نیاز به بررسی دارد.

- DNS را برای استفاده غیرمعمول از سرویس های DNS پویا (مانند DuckDNS) نظارت کنید. در حالی که DuckDNS و سایر خدمات DNS پویا نقش موثری دارند ، استفاده از بدافزار از DuckDNS باعث می شود تیم های ما بتوانند میزبان های آلوده را در این تحقیق تشخیص دهند.

- یک برنامه IR آماده کنید. اطمینان حاصل کنید که رویه های مشابه را برای حوادث مشابه انجام داده اید ، و قادر به کشف خودکار ، حاوی و از بین بردن رمزنگاری ها هستید.

توجه به مشتریان Varonis: Varonis DatAlert شامل مدل های تهدیدی است که بدافزارهای مخرب را ردیابی می کنند. مشتریان همچنین می توانند برای ارائه شناسایی اختصاصی در برابر دامنه های لیست سیاه بالقوه ، قوانین سفارشی ایجاد کنند. برای تأیید اینکه جدیدترین نسخه DatAlert را اجرا کرده اید و مدل های تهدید صحیح را فعال کرده اید ، لطفاً با تیم های فروش یا پشتیبانی Varonis خود تماس بگیرید.