مدیریت دسترسی به هویت چیست؟

مدیریت هویت و دسترسی (IAM) یک رشته اصلی برای هر گروه عملیاتی فناوری اطلاعات است. عنصر اول هویت است ، به معنای تأیید اینکه کاربر شخصی است که ادعا می کند کاربر است. دوم دسترسی ، شامل تعیین اینکه کاربران می توانند به چه منابعی در یک شبکه دسترسی داشته باشند.

هر دو این مسئولیت ها معمولاً برای مدیریت به بخش های IT تعلق می گیرند ، زیرا آنها به عنوان سرپرست در تمام سیستم ها و سرورها عمل می کنند. اما فرایندهای مناسب IAM بیش از کار انسانی نیاز دارند. این روزها می توانید از محصولات هوشمند استفاده کنید تا این فعالیت عملی تر و قابل انعطاف شود. در زیر ، IAM و ارتباط آن با راه حل ها و شیوه های امنیتی داده شما را بررسی خواهیم کرد.

نحوه کار IAM

هدف از هرگونه روش یا ابزار IAM ، ارتقاء امنیت سایبری بهتر در یک سازمان است. اگر رشته IAM را به طور کامل نادیده بگیرید ، فقط قبل از اینکه چیزی در سیستم های دیجیتال شما رخ دهد ، مسئله ای طول می کشد. هکرها و سایر جرایم سایبری اتوماتیکی هستند که هرگز شکار برای آسیب پذیریهای رایج در کنترل دسترسی را متوقف نمی کنند. محصولی مانند Platform Security Data Varonis به شما کمک می کند تا بزرگترین خطرات شما در کجا واقع شوید.

هنگام تنظیم استراتژی IAM ، ابتدا باید تصمیم بگیرید که افراد در شبکه شما چگونه شناسایی می شوند. این می تواند با شماره ، نام ، نام یا سایر معیارها باشد. از آنجا ، می توانید افراد و تیم ها را در نقشهای مختلفی شروع کنید که سطح اجازه دسترسی آنها را به مناطق مختلف فناوری از جمله درایوهای اشتراک گذاری و مکانهای NTFS دیکته کند. گروه های IT باید بتوانند این مجوزها را به سرعت و به راحتی تنظیم و تغییر دهند.

بسیاری از سازمان ها ایده ای را به عنوان اصل کمترین امتیاز (POLP) دنبال می کنند. این بدان معنی است که هنگام تنظیم سیاست های امنیتی خود ، به هر کاربر اعطا می کنید و حداقل دسترسی لازم را برای انجام کار خود به آنها اختصاص می دهید و به آنها اجازه می دهید تا تبلیغ کنند. پیروی از رویکرد POLP ریسک سازمان شما را کاهش می دهد و احتمال نقض داده های فاجعه بار را کاهش می دهد.

اصطلاحات مهم IAM

فرآیند IAM به دلیل همه جارگونی های مرتبط با آن در ابتدا می تواند بسیار زیاد باشد. برای کمک به ما ، برخی از اصطلاحات اصلی را که با آنها روبرو می شوید ، اجرا خواهیم کرد.

- اصلی – منبع درخواستی که درخواست دسترسی به یک منبع را می دهد. اصلی می تواند یک انسان یا یک سیستم خودکار باشد.

- واحد – هویتی که برای مجوز دسترسی استفاده می شود. این به طور معمول از طریق گروه بندی نقش ها یا یک حساب کاربری شخصی صورت می گیرد.

- احراز هویت – اولین مرحله از فرآیند ورود به سیستم ، جایی که کاربر برای دریافت هویت و موجودیت خود اعتبارنامه ای را وارد می کند. کاربران هنوز هم می توانند در شبکه شما بدون تأیید اعتبار وجود داشته باشند.

- مجوز – مرحله پشتی فرایند ورود به سیستم ، که در آن سیستم ها با یکدیگر صحبت می کنند و تعیین می کنند که آیا کاربر معتبر اجازه انجام عملی را که درخواست کرده است دارد. [19659011] خط مشی مدیریت شده – مجموعه ای از قوانینی که سیستم IAM شما دنبال می کند. اسناد مشخص می کند که کاربران ، گروه ها و نقش ها به کدام منابع دسترسی دارند.

- حساب خدمات – حساب کاربری استفاده شده توسط یک سیستم و نه توسط یک کاربر انسانی. این حسابها هنوز توسط سیاست های IAM کنترل می شوند.

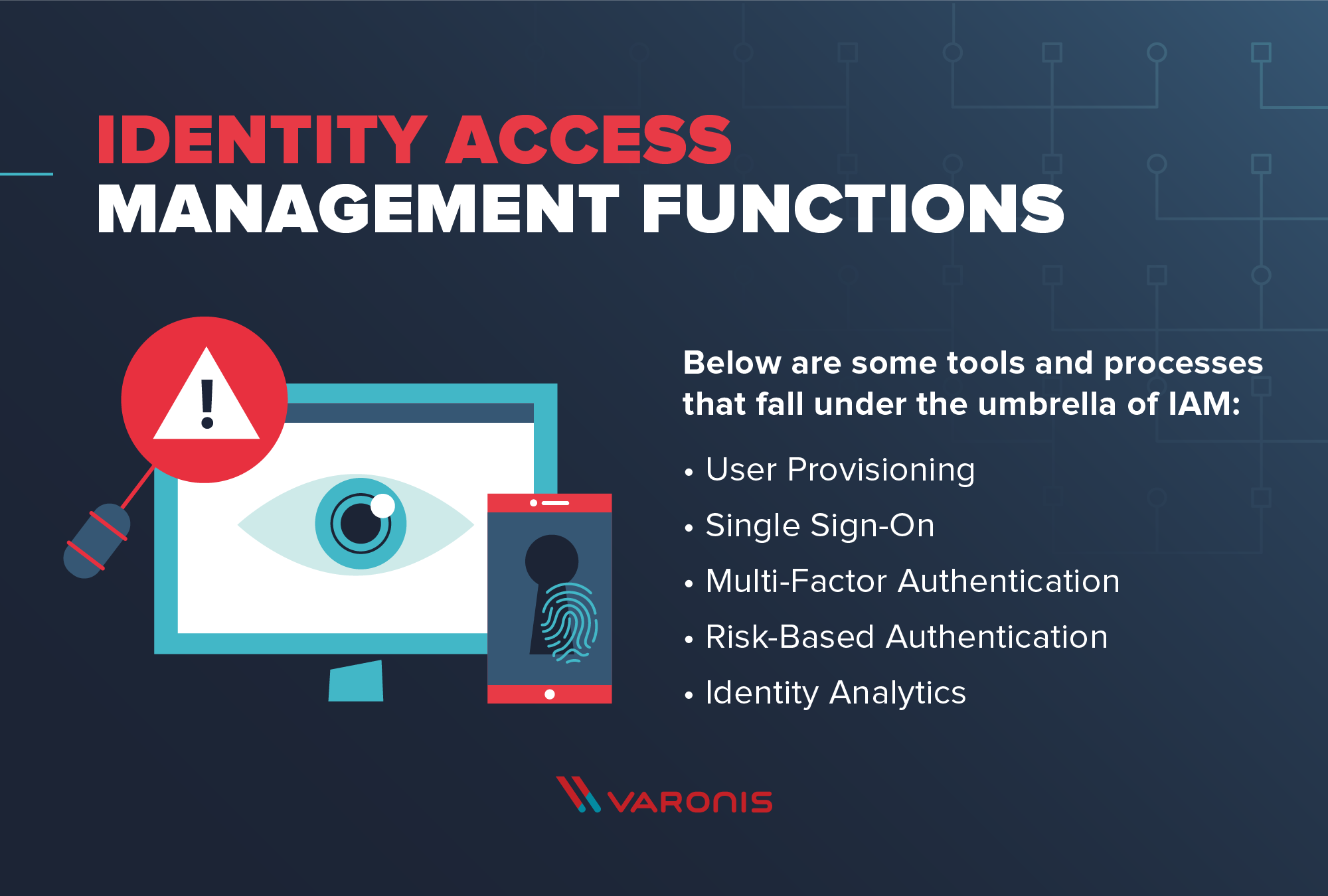

IAM Tools and Solutions

در سطح سازمانی ، مسئولیت IAM مسئولیت کاری بزرگ و پیچیده است. خوشبختانه ، محصولات متنوعی وجود دارد که برای آسانتر و ادغام ابزارهای امنیتی و مدیریت رویدادهای موجود (SIEM) موجود ، طراحی شده اند. در اینجا ما برخی از کارکردهای اصلی موجود در این ابزارها را برجسته خواهیم کرد.

- تهیه کاربر – سیستم های خودکار که به شما امکان می دهند به سرعت حساب های شرکت جدید را برای کاربران ایجاد کرده و آنها را از طریق یک رابط جلویی به نقش ها و گروه ها اختصاص دهید.

- Single Sign-On – راه حل هایی که نیاز به چندین نام کاربری و رمزعبور را کاهش می دهد ، در عوض ، به کاربران اجازه می دهد تا از طریق یک پورتال مرکزی وارد سیستم شوند و به طور خودکار به سایر سیستم های داخلی و برنامه های دیگر احراز هویت شوند.

- Multi -Factor Authentication – با استفاده از یک ابزار ثانویه ، مانند تلفن هوشمند یا نشانه های امنیتی ، لایه دیگری از تأیید اعتبار را اضافه کنید. کاربران با حساب اصلی خود وارد سیستم شده و سپس یک کد منحصر به فرد را برای تأیید هویت خود دریافت می کنند.

- احراز هویت مبتنی بر ریسک – یک راه حل پویا است که یک الگوریتم برای محاسبه ریسک داده شده توسط کاربر در انجام یک عمل خاص دریافت می کند. اگر نمره ریسک خیلی زیاد باشد ، این کار مسدود شده و تیم IT به آن اطلاع داده می شوند.

- Identity Analytics – مخازنی که حوادث احراز هویت و مجوز را ثبت می کنند تا فعالیت ها را انجام دهند و به مشکلات خود کمک کنند. اجرای ممیزی منظم ویندوز به تضمین ثبات سیستم شما کمک خواهد کرد.

چرا IAM مهم است [تصویر19609024] مدیریت دسترسی به هویت (IAM) از کلیپ بورد و لیستی از مزایای ” width=”2000″ height=”1239″ />

برای شرکت های کوچک ، به ویژه کسانی که سعی در وارد یک صنعت رقابتی می شود وسوسه انگیز است که فعالیت های فناوری اطلاعات مانند IAM را بر روی مشعل پشتی قرار دهید. پیروی از پروتکل های مناسب IAM بسیار وقت گیر است ، به یک کارمند اختصاصی IT نیاز دارد و معمولاً شامل یک سرمایه گذاری مالی جلو و در حال انجام است.

با این وجود ، مشرف به IAM همیشه برمی گردد و شما را تحت تعقیب قرار می دهد. هنگام بررسی مزایای بلند مدت IAM ، این مسئله در معرض خطر قرار می گیرد. با پایین آوردن اولویت آن در سطح سازمان ، به شما تضمین می شود که سرمایه گذاری خود را در معرض حملات سایبری و نقض اطلاعات بیشتر قرار دهید ، زیرا منابع دیجیتالی شما به همان اندازه که ممکن است کنترل شود ، محکم نیستند.

همچنین به خاطر داشته باشید که IAM شما را محافظت می کند حملات خارجی و داخلی درصد زیادی از حوادث هک شدن به دلیل تهدیدهای خودی رخ می دهد. در صورت عدم استفاده از انحصار IAM ، احتمال آسیب دیدن از بین می رود ، زیرا ممکن است کاربران عادی دسترسی گسترده تری نسبت به شما داشته باشند.

IAM and Compliance

فعالیتهای IAM بیش از آن است که سازمان شما را از آن محافظت کند. تهدیدات آنلاین در حقیقت ، بسته به اینکه در کدام صنعت فعالیت می کنید و در کدام منطقه مستقر هستید ، ممکن است شرکت شما از نظر قانونی در مورد نحوه ذخیره و مدیریت حسابهای کاربری از قوانین خاصی ملزم به پیروی از مقررات خاصی باشد. در اینجا برخی از معیارهای اصلی انطباق با شما وجود دارد.

- مقررات عمومی حمایت از داده ها (GDPR) – این اواخر توسط اتحادیه اروپا تأسیس شده است و دیکته می کند که چگونه شرکت ها باید همراه با قوانینی ، حساب های کاربری آنلاین را ذخیره و محافظت کنند. درباره اطلاع رسانی به افراد پس از نقض داده ها.

- قانون حفظ حریم خصوصی مصرف کننده کالیفرنیا (CCPA) – این یک الگوی مشابه با GDPR را دنبال می کند با بیان اینکه چگونه باید حریم شخصی داده های کاربر در ایالت کالیفرنیا مدیریت شود.

- Sarbanes -Oxley Act (SOX) – این در درجه اول مجموعه ای از مقررات مالی برای افشای شرکت ها است ، اما این شامل جنبه ای از انطباق IT است که استانداردی را برای چگونگی ذخیره داده های مالی به صورت الکترونیکی تعیین می کند.

- قابلیت حمل بیمه سلامت و قانون پاسخگویی (HIPAA) – HIPAA با دیجیتال شدن صنعت مراقبت های بهداشتی ، به یک قانون اساسی تبدیل شده است ، زیرا دیکته چگونگی ذخیره و نگهداری پرونده های بیمار را نشان می دهد. به حداکثر رساندن حریم شخصی.

- ISO 27001 – این یک استاندارد فناوری اطلاعات است که توصیف می کند چگونه یک سازمان باید یک سیستم مدیریت امنیت اطلاعات (ISMS) را حفظ کند. IAM یک مؤلفه مهم هر ISMS مناسب است.

مزایای اضافی IAM

در برخی موارد ، رهبری شرکت ممکن است هنوز هم ایده سرمایه گذاری زیادی را در راه حل IAM پشت سر بگذارد. برای کمک به توجیه هزینه ، مزایای اضافی زیر در مورد اتخاذ شیوه های IAM در شرکت را در نظر بگیرید.

- انعطاف پذیری محل سکونت – این روزها ، کارمندان انتظار دارند که بتوانند از خانه و سایر مناطق دور افتاده کار کنند. بدون پیروی از پروتکل های IAM ، انجام این کار منابع IT را در معرض خطر قرار می دهد.

- تشویق ادغام – راه حل های IAM همه بر ساده سازی مراحل احراز هویت و مجوز و پیوند دادن آنها به سایر سیستم ها و برنامه ها متمرکز شده اند. داشتن یک استراتژی IAM قدرتمند به شرکت شما اجازه می دهد تا به سرعت رشد کرده و در جهت های جدید گسترش یابد.

- مزیت رقابتی – مشتری ها هنگامی که رویه های امنیتی IAM دنبال می شوند ، متوجه می شوند. این می تواند باعث افزایش اعتبار سازمان شما شود و شما را از رقابت در بازار متمایز کند.

IAM بهترین تمرینات

قبلاً سیستم IAM را پیاده سازی نکرده اید ، دامنه گزینه ها می تواند بسیار زیاد باشد. با این حال ، مجموعه ای از بهترین اقدامات اصلی وجود دارد که شما باید دنبال کنید. هنگام خرید محصولات IAM ، حتما مواردی را انتخاب کنید که این شیوه ها را تقویت می کند و اجازه می دهد آنها به راحتی اجرا شوند.

برای کمک به شما در این فرآیند ، ما بهترین اقدامات IAM را در سه مرحله جداگانه تقسیم می کنیم. توجه داشته باشید که حتی راه حل های IAM مبتنی بر ابر مانند کارگزاران Cloud Access Security (CASB) هنوز هم نیاز به کارهایی دارند که باید قبل از اجرای محصول ، در زمان عرضه آن ، و پس از اجرای سیستم IAM بطور زنده انجام شود.

قبل از ایجاد IAM [19659009] عجله در اجرای IAM ، غالباً باعث سردرد بیشتر از آنچه می شود شود. به همین دلیل بسیار مهم است که برنامه ریزی کنید و یک استراتژی روشنی برای نحوه اجرای IAM در سازمان شما تنظیم کنید.

- تیم پیاده سازی IAM را تعیین کنید و تعیین کنید که افراد و تیم ها چه مسئولیتهایی در روند کار دارند. اگرچه وظایف IAM معمولاً در گروهای IT قرار دارد ، اطمینان حاصل کنید که ذینفعان از سراسر سازمان درگیر هستند.

- راه حل های مختلف IAM را از فروشندگان مختلف در نظر بگیرید و بسته ای را متناسب با نیازهای شما جمع کنید.

- نظرسنجی سازمان خود را انجام دهید. اطلاعات مربوط به منابع انسانی و فن آوری منحصر به فرد ، از جمله سخت افزار ، نرم افزار و سیستم های شبکه را ضبط می کند. ابزاری مانند موتور طبقه بندی داده Varonis می تواند به اتوماسیون این فرآیند کمک کند.

اجرای هویت و مدیریت دسترسی

بسته به نوع راه حل IAM که شما انتخاب می کنید ، اجرای آن می تواند چندین هفته طول بکشد. اطمینان حاصل کنید که منابع شما از پهنای باند برای تمرکز روی این وظایف برخوردار هستند بدون اینکه از مسائل دیگر منحرف شوند.

- فیدهای کاربر خودکار را تنظیم کنید که داده ها را از مخازن HR یا پرسنل شما وارد می کند تا سیستم IAM شما همیشه آخرین اطلاعات و سوابق را داشته باشد.

- ساختار سازمانی خود را در خط مشی های نقش IAM تقلید کنید و اطمینان حاصل کنید که از اصل حداقل امتیاز (POLP) پیروی می کنید.

- احراز هویت چند عاملی را برای کاربران با مشخصات بالا و منابع حاوی داده های حساس روشن کنید. این فعالیت بخشی از مدیریت دسترسی ممتاز (PAM) است.

IAM System Upkeep

- هشدارهای خودکار را از سیاهههای مربوط به IAM ایجاد کنید تا در صورت مشاهده هرگونه تهدید امنیتی ، به شما اطلاع دهند.

- یک گروه حاکم IAM ایجاد کنید که نظارت بر سیاست های موجود است و در صورت لزوم تغییرات را توصیه کنید.

- به روزرسانی های فروشنده IAM خود را بررسی کنید تا سیستم های شما همیشه از جدیدترین نسخه ها استفاده کنند.

سؤالات متداول درباره هویت و مدیریت دسترسی

راه حل های IAM اغلب پیچیده است و برای هر سازمانی که از آنها استفاده می کند ، باید سفارشی سازی شود. بیایید برخی از سؤالات متداول شما را هنگام شروع تلاش برای اجرای IAM بپردازیم.

س: نقش IAM چیست؟

A: نقش IAM یک دسته یا گروه بندی افرادی است که همه آنها به آن نیاز دارند. همان مجموعه کارکردهای تجاری را انجام دهید. دسترسی به نقش های مختلف در یک سیستم IAM امکان پذیر است.

س: سیاست IAM چیست؟

A: یک سیاست IAM مجموعه ای از قوانین برای دسترسی به یک نقش یا کاربر است. می توان آن را در سطح بسیار پایین پیکربندی کرد تا دسترسی به هر برنامه یا قطعه ای از زیرساخت ها مسدود شود.

س: تفاوت بین نقش IAM و یک کاربر IAM چیست؟

A: کاربران IAM قرار می گیرند؟ به یک یا چند نقش IAM ، که سپس به سیاستهای IAM برای تعیین مجموعه کامل امتیازات دسترسی پیوند دارند. یک نقش تنها می تواند یک سیاست واحد داشته باشد ، اما کاربر می تواند بسته به آنچه شغل خود را می طلبد ، بخشی از نقش های مختلف باشد.

یک راه حل IAM باعث افزایش مشخصات سایبری سازمان شما می شود و کلیه سیستم های یکپارچه شما را ساده تر می کند. یکی از چالش هایی که پس از اجرای راه حل IAM باقی مانده است ، چگونگی استفاده از اصول آن در داده های بدون ساختار است. IAM ممکن است بتواند به شما در مدیریت عضویت گروه در Active Directory کمک کند ، اما نمی تواند به شما بگوید که به کدام داده ها به هر گروه دسترسی پیدا می کند. این مانند مدیریت کلیدها روی یک کلید است بدون این که بدانید کدام قفل را قفل می کنند.

Varonis به شما کمک می کند تا ضمن اینکه به راحتی تمام سطح دسترسی کاربران خود را کنترل کنید ، شرکت خود را مطابق با مقررات سازگار نگه دارید. داده ممکن است یکی از با ارزش ترین دارایی های شرکت شما باشد ، بنابراین انجام اقدامات پیشگیرانه برای حفظ امنیت و ایمن بودن آن مهم است.

وبینار 7 اشتباهات رایج IAM – و چگونه از آنها جلوگیری کنید تا اطلاعات بیشتری درباره اجرای راه حل های IAM کسب کنید. اگر می خواهید تخصص خود را در زمینه امنیت سایبری بهبود بخشید ، یکی از دوره های آموزش امنیت رایگان ما را طی کنید و اعتبار CPE را در این راه کسب کنید!