محافظت از بدافزارها: اصول و بهترین روشها

بدافزار به سادگی بخشی از کد است که سعی در مخفی کردن و انجام مجموعه ای از اقدامات از پیش تعیین شده برای دستیابی به داده های حساس یا ایجاد اختلال در عملکرد رایانه های مبدأ دارد – محافظت از بدافزار کاملاً به سادگی با هدف جلوگیری از حملات بدافزار انجام می شود. این اصطلاحی است که بیشترین استفاده از آن در تلاش گسترده ای برای فروش نهایی کاربران به نوعی امنیت انجام شده است. در سطح شرکتی ، بدافزارها می توانند با انجام تبلیغات تبلیغاتی علیه سیاست های امنیتی ، وضعیت فعلی امنیت شما را تهدید کنند ، از این رو تمامیت اسناد یا اطلاعات حساس شما را تهدید می کنند.

امروزه با اتصال به سیستم های شخصی و تجاری ، امنیت را به وجود می آورد. با استفاده از دستگاه خود و کار از خانه ، معمول است مواردی را کشف کنید که عفونت بدافزارهای شخصی به شبکه بزرگتر شرکت گسترش یافته است. برای یکپارچگی کلی شرکت شما بسیار مهم است که درک کاملی از نرم افزارهای مخرب داشته باشید و چه نوع محافظت از بدافزارها را می توانید در وضعیت امنیتی خود وارد کنید تا از دارایی های فیزیکی و دیجیتالی خود محافظت کنید.

قلم رایگان دریافت کنید. آزمایش محیط های فهرست فعال ActiveBook

"این واقعاً نگاه من را به امنیت AD باز کرد به روشی که کار دفاعی هرگز انجام نداد."

این که آیا این یک موضوع ساده به عنوان یک ایمیل فیشینگ است که شامل یک ربات برای جمع آوری بیت کوین یا یک بدافزار پیچیده تر مانند یک تروجان است که در تلاش است تا یک تخته پشتی مستقیم را در زیرساخت های شرکت شما نصب کند. این بسیار حیاتی است که می دانید برای کنترل دقیق هر موقعیتی ، باید کنترل دقیقی را انجام دهد.

برای کسب اطلاعات بیشتر در مورد اصول و کسب اعتبار CPE ، این مقدمه رایگان را به مسیر باج افزار ، به رهبری تروی هانت باز کنید. [19659007] Malware چگونه کار می کند؟

نرم افزارهای مخرب با استفاده از چندین روش کار می کند تا در نهایت اقدامات واقعی خود را از عملگر پنهان کند. متداول ترین روش کار با نرم افزارهای مخرب مخفی کردن مخفی کردن کد مخرب از نرم افزار ضد ویروس برای جلوگیری از تشخیص است. راه اصلی انجام این کار از طریق انسداد است.

Obfuscation

Obfuscation شامل تغییر نام یک نرم افزار مخرب به همین نام به عنوان یک نرم افزار معتبر ضد بدافزار است. در اینجا اصول اولیه چگونگی عملکرد آن آورده شده است:

- بدافزار از طریق فیشینگ به دستگاه مصرف کنندگان نهایی منعقد می شود

- این نرم افزار خود را به عنوان یک قطعه نرم افزاری معتبر با ارزش چهره نصب می کند

- کد زمینه ای مسیری را در فایروال محلی دستگاه

- این اجازه می دهد تا از طریق یک درگاه مشابه پرونده مرعوب ، از طریق نرم افزار ضد ویروس محلی پنهان شود.

همه اینها در عرض چند ثانیه صورت می گیرد پس از آنکه کاربر نهایی نرم افزار مخرب را که ارسال شد ، باز کرد. در نامه فیشینگ دریافت شده.

عملکرد مبدل شده ، یا بدافزارهایی که بدافزار نیستند

سپس بدافزار وجود دارد که در واقع نرم افزار مخرب نیست ، اما یک برنامه قانونی است که مانند بدافزار رفتار می کند. به عنوان مثال ، پرونده مشروعیت موجود در لپ تاپ های HP ، Mictray64.exe یا "بدافزارهای بی پروا" ، جایی است که مهاجمان در خارج از زمین زندگی می کنند و در حمله از برنامه های رایانه شما استفاده می کنند.

هدف اصلی MicTray64 .exe برای کمک به جمع آوری داده های keystroke و ارسال آن به HP برای عیب یابی (در صورت امکان) است. اکثر سازمان ها از اشکال زدایی محلی HP به عنوان روشی مطمئن برای رفع عیب یابی استفاده نمی کنند ، بنابراین این ویژگی به طور پیش فرض هنگام نصب غیرفعال می شود.

متأسفانه ، بیشتر سازمان ها نیز نمی دانند آیا این ویژگی در اتر مجددا فعال شده است. هکرها می توانند MicTray64.exe را دوباره فعال کنند ، مکان نوشتن عیب یابی را به یکی از دسترسی های خود تغییر دهند و بدین ترتیب همه سکته های صفحه کلید ساخته شده در رایانه را به سمت جلو ضبط کنند.

این یک نمونه عالی از چگونگی یک پرونده قانونی است. در برابر کاربر استفاده می شود ، در عین حال با دور زدن نرم افزار ضد ویروس مخرب محلی.

مراحل یک حمله نرم افزارهای مخرب معمولی

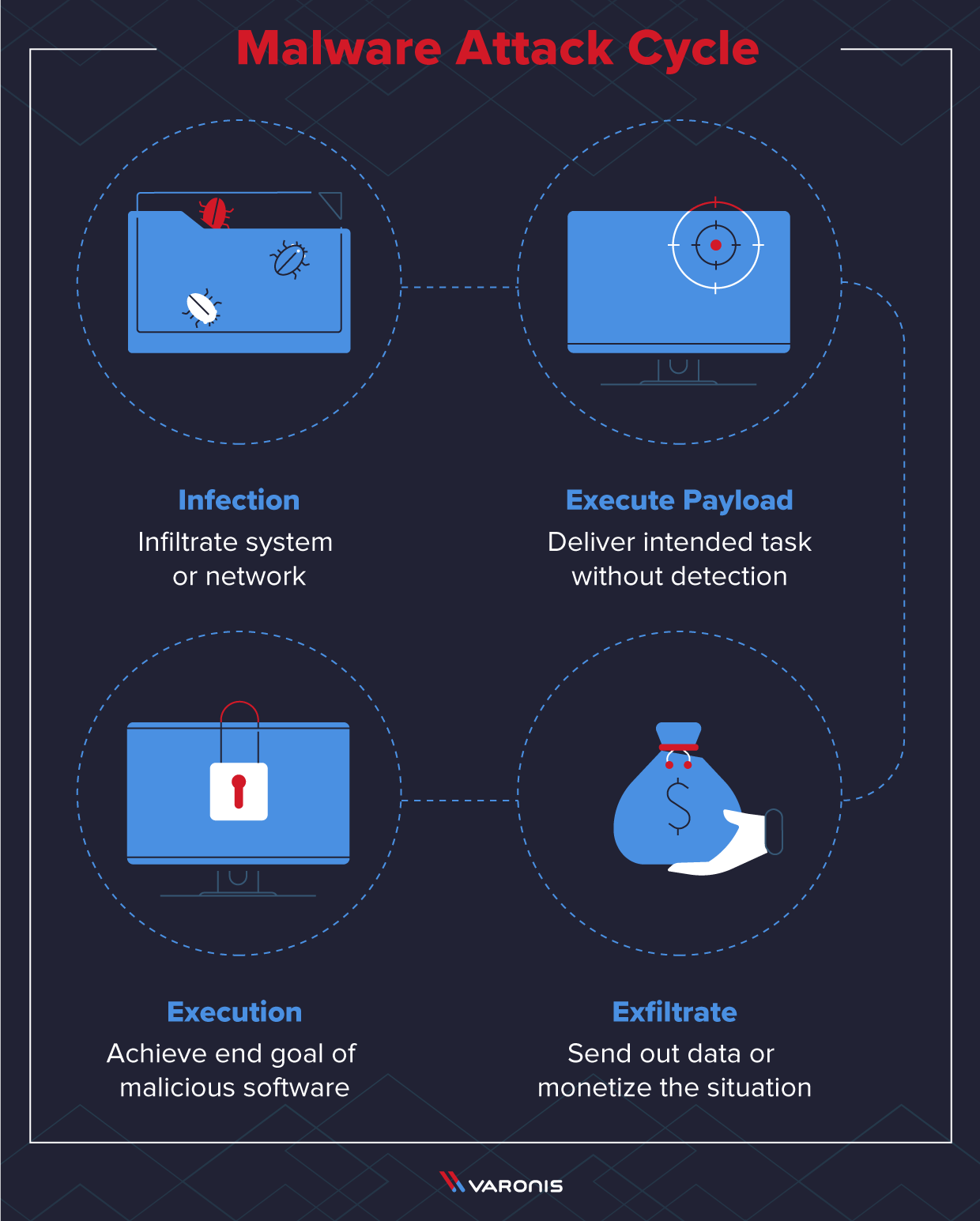

بدافزار در یک چرخه عمل می کند ، هکرها فقط فردی را تغییر می دهند بردارهای رویکرد برای رسیدن به هدف نهایی خاص نرم افزار مخرب – که معمولاً مربوط به پولی است. چرخه مشاهده شده به شرح زیر است:

1. عفونت

بدافزارها به یک روش یا روش دیگر باید راهی برای نفوذ به سیستم یا شبکه پیدا کنند. چندین روش مختلف برای انجام این کار وجود دارد ، از جمله Phishing ، دستگاه های USB ، و اتصالات API ، برای نام گذاری محبوب ترین.

2. اجرای Payload

نان و کره هر نرم افزار مخرب توانایی انجام وظیفه مورد نظر خود را بدون شناسایی یا جلوگیری از موفقیت آمیز است.

3. Exfiltrate

سرانجام ، نرم افزارهای مخرب باید با ارسال داده ها یا دادن یک بازیگر مخرب راهی برای کسب درآمد از وضعیت (باج افزار) بتوانند کار خود را تمام کنند.

تکنیک ها و تاکتیک های مربوط به هر نوع بدافزار خواهد بود. متفاوت است ، اما هدف نهایی و چرخه ثابت باقی می ماند.

انواع بدافزار

اکنون که هدف کلی بدافزار را درک کردیم ، اجازه دهید برخی از انواع خاص بدافزارها را مرور کنیم. برای درک بهتر از کنترل های مورد نیاز برای کشف و جلوگیری از آن در محیط های ما. هر یک از انواع زیر نرم افزارهای مخرب به اقدامات فردی نیاز دارند تا بتوانند در مدت زمان قابل قبول با موفقیت کامل شناسایی و از بین بروند.

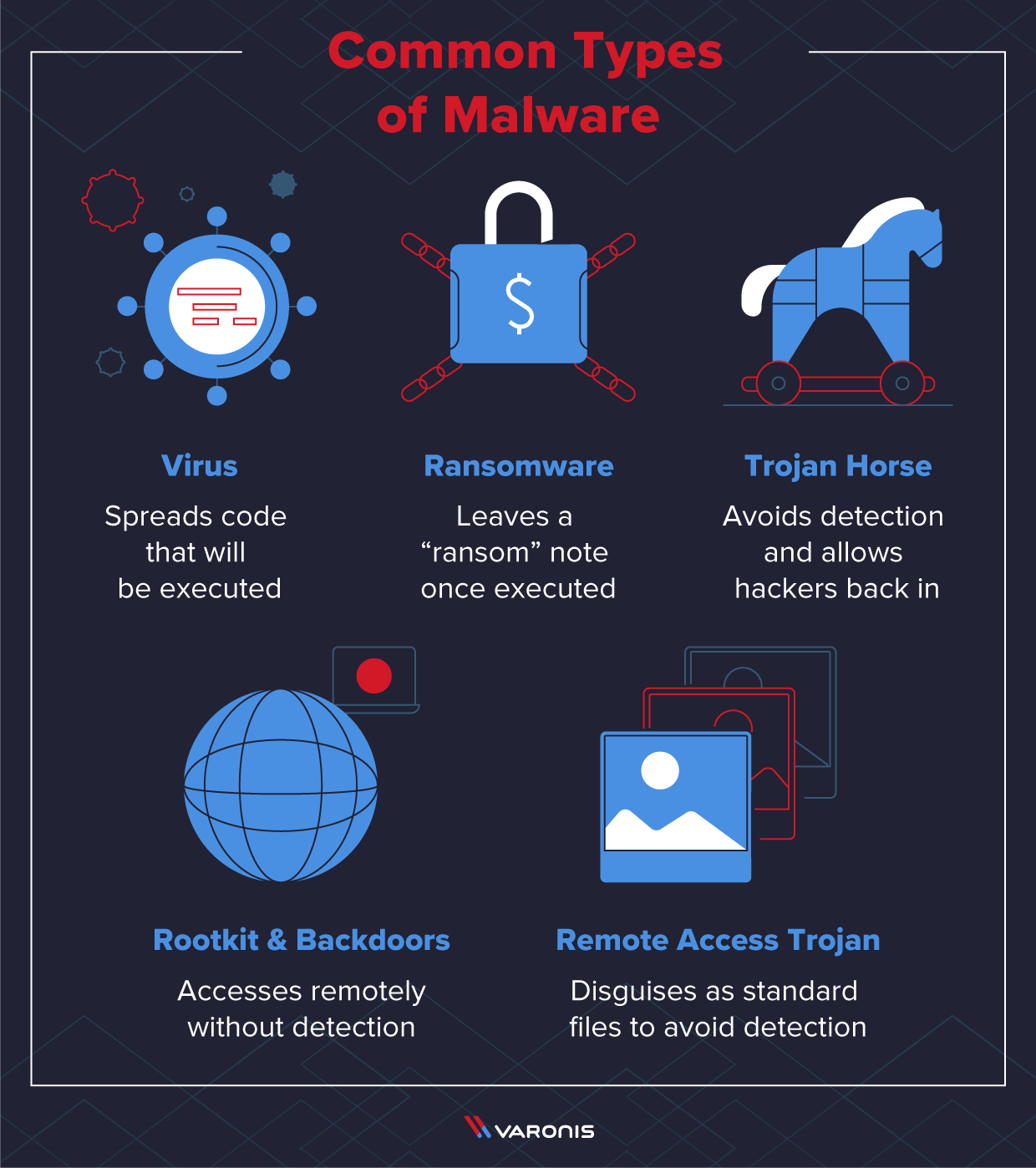

ویروس

در طول سال ها ، هدف ویروس ها به طرز چشمگیری تکامل یافته است. در گذشته ، ویروس ها فقط برای ایجاد ویرانی ناخواسته ایجاد می شدند. امروزه ، مجرمان ویروس های سفارشی را برای انجام حملات بسیار عمدی و مضر انجام داده اند.

طبق تعریف ، ویروس یک قطعه کد است که به محض اجرای برنامه ، بر روی رایانه های دیگر پخش می شود. دلیل اصلی انتشار ویروس جلوگیری از برداشتن دائمی است. اگر پرونده اصلی را حذف کنید ، ممکن است هنوز در جای دیگری در رایانه زندگی کند ، بنابراین به انجام این کار تنها قصد خود را ادامه می دهد.

Ransomware

Ransomware یکی از شناخته شده ترین انواع بدافزارها به عنوان اخبار عفونت های جمعی است. به رسانه اصلی رسید. این نوع بدافزارها پرونده ها را روی رایانه یا سیستم ذخیره سازی رمزگذاری می کنند ، سپس یادداشت هایی را در مورد چگونگی رمزگذاری داده ها (با قیمت) رمزگذاری می کنند.

به مردم خواسته می شود در صورت بروز تأثیر ، هرگز باج را نپردازند ، زیرا هیچ تضمینی وجود ندارد که مجرمان به شما کمک می کنند داده های خود را رمزنگاری نکنید. تشویق می شود که به مقامات محلی خود دسترسی پیدا کرده و از خدمات حرفه ای برای کمک به عدم رمزگذاری داده های خود استفاده کنید. Ransomware یکی از بهترین نرم افزارهای مخرب است که شرکتها را تحت تأثیر قرار می دهد زیرا به طور معمول برای شبکه های شرکتی بسیار مختل کننده است.

نکته: No More Ransom یک منبع عالی برای کمک به تعیین کلید رمزگشایی عمومی در دسترس است. برای پرونده های رمزگذاری شده شما.

اسب Trojan

آیا تا به حال داستان ترویا و مجسمه اسب تروجان را شنیده اید؟ این بدافزار به نام مناسب با هدف حمله به یک سیستم ، جلوگیری از شناسایی و ترک یک درپشتی در محل قرار گرفته است تا در آینده بعداً به مهاجمان امکان بازگشت به سیستم را بدهد. اسب های تروجان به مجرمان سایبری فرصتی می دهند تا بتوانند از طریق سیستم داخلی یا شبکه و حمل و نقل عمیق تر حملات عمیقی متناسب با شبکه به خطر بیاندازند ، هکرها را جمع کنند.

Rootkits and Backdoors

همانطور که در ابتدای مقاله ذکر شد ، روت کیت ها و پشتیبان ها اساساً به هکرها امکان می دهند از راه دور استفاده کنند. دسترسی و کنترل یک سیستم بدون اینکه شناسایی شود. Rootkits به مهاجمان اجازه می دهد تا دسترسی کامل به سیستم "root" به سیستمی داشته باشند که بتوانند دستورات جدید را راه اندازی کنند ، شروع به ریختن داده ها یا اصلاح پرونده ها و برنامه ها کنند تا از شناسایی جلوگیری کنند.

Backdoors اصطلاح عمومی برای هر مسیری است که هکرها یا خودیها اجازه می دهند دسترسی از راه دور یا خارج از دسترسی معتبر به یک سیستم داخلی.

هنگامی که مهاجمین بتوانند یک پشتی محکم را ایجاد کرده و در یک شبکه حضور پیدا کنند ، هم برای حذف دسترسی آنها و هم به صورت قانونی می تواند تعیین کند که به چه اطلاعاتی دسترسی پیدا کرده اند. بدون نظارت مناسب قبل از زمان ممکن است امکان پذیر نباشد.

Trojans Access Remote (RATs)

RAT ها یا ابزارهای کنترل از راه دور نوعی از تکنیک های backdoor هستند که هکرها برای دستیابی و نگه داشتن دسترسی از راه دور روی یک سیستم ، روندی که امروزه هنوز رواج دارد. برای اینکه RAT طبق برنامه ریزی شده عمل کند ، باید یک عامل یا پرونده سمت سرور داشته باشد که در شبکه پایدار باشد ، بنابراین به طرف خارج اجازه می دهد کنترل و دسترسی را حفظ کند. این پرونده ها معمولاً برای جلوگیری از شناسایی ، مانند پرونده های استاندارد مبدل شده اند.

چگونه می توان از خراب کردن + جلوگیری از بدافزارها با وارونیس

اکنون استفاده کرد. نرم افزاری مخرب که بصورت روزانه مستقر می شود ، بیایید به برخی از راه هایی که وارونیس می تواند از بدافزارها کمک کند ، کمک کند و به سازمان شما کمک کند تا به سرعت در برابر این موارد شناسایی ، دفاع و کاهش را انجام دهد.

Defense Virus: Prevent Malware with Varonis [19659011] Varonis معمولی نیست ، اجرای خدمات محافظت از بدافزار آسیاب ، وارونیس یک پایه را در شبکه شما ایجاد می کند و به طبقه بندی رویدادها به دو دسته اصلی کمک می کند. فعالیت انسان در مقابل فعالیت دستگاه. Varonis و راه حل DatAlert آن به شما کمک می کنند تا هشدارهای شناسایی و جلوگیری مؤثر با حداقل مثبت کاذب به دستان خود بیاورید.

با نظارت و ایجاد یک پایه از آنچه یک کاربر معمولی در محیط شما به طور مداوم انجام می دهد ، Varonis قادر است تعیین سریع اگر فعالیت مشکوک رایج باشد یا خیر. وارونیس با استفاده از مدل های تهدید استاندارد برای کمک به ایجاد این پایه. هر مدل تهدید یک تخلف محسوب می شود و یا به سادگی اعلام شده است ، هشداری مبنی بر اینکه ممکن است یک حمله مهمتر در جریان باشد.

اجازه دهید برخی از این مدل های تهدید را با جزئیات مورد بررسی قرار دهیم و بدانیم چگونه وارونیس می تواند به اجرای / جلوگیری از برخی از اینها در شرکت شما کمک کند.

مدل تهدید شماره 1: رمزگذاری چندین پرونده

نحوه کار: وارونیس در این مدل تهدید به دنبال دو بردار خاص است. چندین پرونده وقایع توسط یک کاربر را تغییر می دهد و هنگامی که آن تغییرات شامل پسوندهای فایل است که به نظر مخرب قلمداد شده اند. هنگامی که این معیار برآورده شود ، این رویداد آغاز می شود.

معنی این: این فعالیت با بیشتر حملات امروزی Ransomware سازگار است ، در جایی که یک حساب کاربری که به طور معمول داده ها را رمزگذاری نمی کند (یا یک تعداد زیادی از داده ها) اکنون در حال رمزگذاری چندین تن از داده ها با فرمی است که در سراسر جهان به عنوان معمول بازیگران ناشناس شناخته می شود. وارونیس می تواند فوراً این دستگاه و حساب کاربری را قفل کند تا از آسیب بیشتر در این زمینه جلوگیری کند تا اینکه تیم فنی شما فرصت تحقیق و بررسی را داشته باشد.

جایی که کار می کند: در حال حاضر ، این مدل تهدید بر روی سیستم های زیر پشتیبانی می شود. ویندوز ، یونیکس ، یونیکس SMB ، شیرپوینت ، NetApp ، EMC ، هیتاچی NAS ، HP NAS ، شیرپوینت آنلاین ، OneDrive ، دل FluidFS ، Nasuni.

مدل تهدید شماره 2: رفتار غیرعادی: تعداد غیر معمول پرونده ها حذف شد

چگونه؟ این نسخهها کار میکند: Varonis DatAlert به دنبال معیارهای اصلی در این هشدار به دنبال چندین پرونده است که در یک دوره معین حذف شده اند.

معنی این: این فعالیت می تواند نشانگر این باشد که چندین سناریوی مختلف می توانند بازی شوند. بیرون یک کارمند ناراضی که تازه فهمید که آنها اخراج شده اند ، می تواند پرونده ها را حذف کند تا باعث خرابکاری شود یا یک خودی مخرب در تلاش برای ردیابی آهنگ های خود هنگام برنامه ریزی برای سرقت اسرار شرکت باشد. در نهايت ، وارونيز با جداسازي مشخصات کاربر از وقوع اين فعاليت جلوگيري خواهد كرد تا اينكه بتواند تنها هدف حذف پرونده ها را تأييد كند.

در كجا كار مي كند: در حال حاضر ، DatAlert از موارد زير پشتیبانی مي كند. سیستم های؛ Windows، Unix، Unix SMB، SharePoint، NetApp، EMC، Hitachi NAS، HP NAS، SharePoint Online، OneDrive، Dell FluidFS، Nasuni.

Model تهدید شماره 3: رفتار غیرعادی: تعداد غیرمعمول پرونده های حساس حذف شده

این کار می کند: این مدل تهدید قدم قبلی را با مقایسه فعالیت در برابر مدل طبقه بندی داده های وارونیس انجام می دهد تا به تعیین اینکه داده های حذف شده داده های حساس هستند یا خیر ، کمک کند.

معنی این چیست: در مقایسه با مثال قبلی ، فعالیت می تواند یکسان باشد. کاربری که به دلایل مخرب سعی در حذف داده دارد یا ممکن است شخصی باشد که به سادگی یک اشتراک فایل را با داده هایی که دیگر نیازی به پاک کردن ندارند ، پاک می کند. عملکرد این هشدار یکسان خواهد بود ، اما ماشه تخلف به عنوان نگرانی مهم تر شناخته می شود.

از کجا کار می کند: Windows، Unix، Unix SMB، SharePoint، NetApp، EMC، Hitachi NAS، HP NAS، SharePoint Online، OneDrive، Dell FluidFS، Nasuni

راه حل های ضد بدافزارها با وارونیس

مدلهای تهدیدی برای دفاع از بدافزارها جایی هستند که وارونیس شکوفا می شود و اکثر کاربران مشاهده می کنند که بیشترین اقدامات شناسایی و پیشگیری از بدافزارها در حال انجام است. بیشتر فعالیتهایی که توسط این بردارهای تهدید به دست آمده است حاوی تعداد کمتر کاذب است زیرا فعالیت سطح پرونده سیستم برای اکثر کاربران یک اقدام معمولی نیست.

متوسط کاربر در هر شرکت اندازه معمولاً نباید هیچ نوع فعالیتی در فضای باز یا سطح rootkit داشته باشد. دستگاه آنها؛ بنابراین ، قوانین برای این مدل های تهدید بسیار تهاجمی تر هستند. بیایید برخی از مدل ها را در سطح بالایی بررسی کنیم تا مشخص شود که چگونه وارونیس می تواند به شما کمک کند تا موضع امنیتی شما را به سطح بعدی برساند.

Model تهدید شماره 4: فعالیت دسترسی مشکوک: دسترسی غیر سرپرست به پرونده های راه اندازی و اسکریپت ها

آن کار می کند: DatAlert پوشه های راه اندازی را بر روی یک دستگاه خاص نظارت می کند و درباره فعالیت هایی که توسط کاربر غیر مدیر انجام می شود هشدار می دهد. در یک محیط شرکت معمولی ، کاربران استاندارد نباید برای مدیریت دستگاه خود دسترسی کاملی به مدیر خود داشته باشند. اگر این کار را انجام دهند ، Varonis با شما همکاری خواهد کرد تا دامنه این هشدار را برای پوشاندن فعالیت "هر حساب" در پوشه های مشخص شده پوشش دهد.

معنی چیست: Varonis به دنبال پرونده های سطح راه اندازی است. ممکن است توسط یک بازیگر بدخواه دستکاری شده باشد. قطعه ای از نرم افزارهای مخرب که در یک دستگاه بارگیری می شود می تواند به طور موثری خود را در فرآیند راه اندازی دستگاه دفن کند ، بنابراین خلاص شدن از شر آن بسیار دشوار است. با انجام این کار ، این تضمین را می دهد که هکر یک راه پایدار برای دسترسی به دستگاه داشته باشد.

وارونیس با گرفتن فعالیت به اندازه کافی زود هنگام ، برای جدا کردن تروجان و حذف آن ، قبل از پخش شدن ، خود این روند را خنثی می کند. با اجازه دادن به لانه تروجان ، تنها گزینه شما می توانید دستگاه را دوباره ببینید.

در کجا کار می کند: در حال حاضر ، وارونیس فقط از سیستم های زیر برای تهدید مدل 4 پشتیبانی می کند. ویندوز ، یونیکس ، یونیکس SMB ، HP NAS.

مدل تهدید شماره 5: دسترسی به نرم افزار بهره برداری

نحوه کار: Varonis مخزن در حال اجرا از آنچه ابزار هکرها برای نفوذ به سیستم استفاده می کنند ، نگه می دارد. تهدید مدل شماره 5 صرفاً به دنبال استفاده از این ابزارها در هر سیستم تحت نظارت است.

معنی این: اگر در تیم امنیتی نباشید ، نباید از برخی موارد باز استفاده کنید. – ابزار هک کردن موجود در اینترنت ، در یک مجموعه شرکتی. با شناسایی سریع زمان استفاده از این ابزارها ، تیم امنیتی می تواند تصمیم گیری آگاهانه ای را در مورد اینکه آیا این فعالیت ضروری است یا نه انجام دهید.

از کجا کار می کند: از مدل تهدید شماره 5 پشتیبانی می شود. Windows، Unix، Unix SMB، SharePoint، NetApp، EMC، Hitachi NAS، HP NAS، SharePoint Online، OneDrive، Dell FluidFS

محافظت از بدافزار از Rootkits و Backdoors

پس از آنکه هکر در یک دستگاه یا شبکه پایداری پیدا کرد ، تمایز بین فعالیت منظم و غیر طبیعی می تواند چالش برانگیز باشد. خوشبختانه ، وارونیس از چندین مدل تهدید که صریحاً به دنبال فعالیت هستند ، پشتیبانی می کند و نشانگر حضور در فضای باز است.

این مدل های تهدید بیش از آنکه فقط وقایع انفرادی رخ دهند ، بیشتر بر روند فعالیت و رفتار تمرکز می کنند.

پشتیبانی می شود ، کسانی که در زیر بغل و پشتی قرار می گیرند ، برای تنظیم دقیق واقعاً به بیشترین توجه نیاز دارند. هنگامی که در محل قرار گرفتید ، Varonis می تواند به ردیابی و شناسایی حسابهای خدماتی که نشانگر حرکات جانبی در شبکه شما هستند و همچنین سایر حسابهایی که ممکن است به خطر بیفتد کمک کند.

Model تهدید شماره 6: رفتار خدمات غیر طبیعی: دسترسی به پرونده های غیر معمولی [19659058] نحوه کار: حساب های خدمات ساده ترین نمایه هستند زیرا معمولاً همان کارها را به طور مکرر انجام می دهند ، بدون اینکه تعامل کاربر داشته باشد. وارونیس تمام حسابهای خدماتی را برای فعالیتهایی که در خارج از روز به روز انجام می شود ، نظارت خواهد کرد.

معنی این: اگر Varonis مدل تهدید شماره 6 را در هر نقطه از محیط شما تشخیص دهد ، ضروری است که تحقیق کنید انحراف واقعی به سرعت در جریان است هکرها برای پیگیری دسترسی بیشتر و داده های حساس ، از حساب های خدمات به عنوان نقطه شروع استفاده می کنند. بررسی این وقایع در اسرع وقت برای جداسازی یک تهدید احتمالی که ممکن است طولانی باشد بسیار مهم است.

در کجا کار می کند: از مدل تهدید شماره 6 پشتیبانی می شود. ویندوز ، یونیکس ، یونیکس SMB ، شیرپوینت ، NetApp ، EMC ، هیتاچی NAS ، HP NAS ، شیرپوینت آنلاین ، OneDrive ، دل FluidFS

مدل تهدید شماره 7: رفتار غیرطبیعی مدیر: افزایش تجمعی در تعطیلی حسابهای سرپرست شخصی

چگونه کار می کند: وارونیس در یک دوره مشخص تعداد زیادی از رویدادهای قفل ایجاد شده در یک حساب با بدوی اداری را تحت نظارت نظارت می کند.

معنی آن : مدل تهدید شماره 7 به دنبال است. حساب های سرپرست حساب می کنند که یک هکر برای دستیابی به دسترسی بیشتر و دسترسی به شبکه ، سعی در ورود به سیستم دارد. یک مهاجم سعی خواهد کرد حسابی را که معتقد است از مزایای مدیر استفاده می کند برای رمزگذاری "رمز عبور" به طور مؤثر استفاده کند.

در اکثر محیط های شرکت ، قفل های سختگیرانه رمز عبور برای جلوگیری از این فعالیت در دست است. وارونیس می تواند هشدار دهد هر زمان که این فعالیت خنثی با سرعت زیاد رخ می دهد ، بنابراین تیم SOC شانس جدا کردن تهدید را دارد.

در کجا کار می کند: مدل تهدید شماره 7 در حال حاضر فقط در دایرکتوری پشتیبانی می شود. خدمات

مدل تهدید شماره 8: تغییر در عضویت: گروه مدیر

نحوه کار: نمونه دیگری از نظارت بر افزایش امتیازات در مدل تهدید شماره 8 بررسی شده است. وارونیس هرگونه تغییر در امتیازات حساب را که خارج از فرآیند کنترل "عادی" اعمال شده است ، تشخیص خواهد داد.

معنی: اگر هکر سعی کند امتیازات یک حساب کاربری را با امتیازات مدیر مجبور به افزایش دهد. یک حساب کاربری استاندارد ، این هشدار را ایجاد می کند زیرا این فعالیت معمولاً هنگام اعطای حقوق در خدمات دایرکتوری اتفاق نمی افتد.

هکر تلاش می کند با بلند کردن حسابی که به آنها دسترسی پیدا کرده اید به یک منبع خاص دسترسی پیدا کنید. وارونیس می تواند به سرعت این تهدید را شناسایی کرده و آن را به عنوان بررسی SOC در انتظار تأیید اعتبار قرار دهد.

از کجا کار می کند: در حال حاضر فقط در خدمات دایرکتوری پشتیبانی می شود.

دفاع از بدافزار در برابر RAT ها با وارونیز

نظارت و کشف فناوری RAT برای Varonis یک چالش نیست. Varonis با تلفیق هویت تهدید با بردارهایی مانند موقعیت جغرافیایی و داده های DNS ، می تواند به سرعت ناهنجاری های موجود در محیط شبکه شما را شناسایی کند که ممکن است در تلاش برای استخراج اطلاعات باشد.

به عنوان یک سازمان ، درک چگونگی دستیابی به داده های شما ضروری است. همچنین چگونگی ورود و نحوه کنترل شما. بیایید برخی از مدل های تهدید را کشف کنیم که می تواند به آنچه که به عنوان لایه برداری داده ها کمک می کند ، محدود شود.

مدل تهدید شماره 9: رفتار غیرعادی: فعالیت از موقعیت مکانی جدید جغرافیایی به سازمان

نحوه کار: وارونیس صرفاً به دنبال هر فعالیتی که ناشی از موقعیت مکانی جغرافیایی باشد و مطابق با لیستی از بازیگران تهدید باشد. این مدل تهدید همچنین می تواند تنظیم شود تا تنها بر موقعیت جغرافیایی که شما مشاغل انجام نمی دهید تمرکز کنید.

معنی چیست: اگر شرکت شما فقط در ایالات متحده تجارت می کند ، اما معاملات را می بینید و حوادث ناشی از کشوری خارج از ایالات متحده ، این امر باعث زنگ هشدار می شود و وارونیس می تواند بلافاصله کمک کند تا تهدیدی را برای خود انجام دهد تا زمانی که تحقیق انجام شود.

در کجا کار می کند: در حال حاضر ، این مدل فقط در VPN شما پشتیبانی می شود.

Model تهدید شماره 10: استخراج داده ها از طریق DNS Tunneling

نحوه کار: وارونیس شما را برای چندین فاکتور مختلف از جمله عبور از ورودی / خروجی DNS شما کنترل می کند. ترافیک به سایتهای مخرب شناخته شده و دستورات مربوط به غیر DNS که از طریق DNS ارسال می شوند.

معنی: اگر مدل تهدید شماره 9 شناسایی شود ، به احتمال زیاد شما یک RAT در جایی در شبکه خود دارید. ، و یک بازیگر تهدید سعی در برقراری ارتباط با آن از طریق اینترنت دارد. وارونیس می تواند سریعاً هشدارهای لازم را انجام دهد و تهدید را در صورت تمایل منزوی کند.

از کجا کار می کند: این از طریق نظارت بر ترافیک DNS شما موجود است.

اصلاح + نکاتی برای IT Pro

وقتی صحبت از روش های اصلاح می شود ، چندین موضوع اصلی وجود دارد که همیشه باید نقش ایفا کنند. مهم نیست از وضعیت شما همیشه باید ارتباطات و هوشیاری را به عنوان اولویت های اصلی و همچنین به یاد آوردن و استفاده از پروتکل های از پیش تعیین شده خود داشته باشید.

ارتباطات: داشتن موفقیت شرکت ها در هر اندازه ضروری است تا ارتباطات واضحی داشته باشید. . حتی در خارج از یک بحران ، اجرای کنترل های امنیتی در سراسر هیئت مدیره ضروری است. بدون داشتن یک کانال مشخص ارتباطی ، ممکن است دچار عوارضی شوید که بر سایر بخشها یا مناطق تجاری شما تأثیر می گذارد (برای مثال ، تنظیم کنترل های محدودکننده).

Stay Vigilant: مهم نیست که راه حل یا پردازش شما باشد. برای شناسایی و پاسخگویی به آسیب پذیری ها وجود دارد ، بسیار مهم است که شما این کار را سریع انجام دهید. مقابله با هشدارهای اولیه به جلوگیری از آسیب بیشتر کمک می کند.

برنامه بازی: آخرین ، اما نه مهم ، اطمینان حاصل کنید که یک برنامه پاسخگویی برای زمان وقوع یک حادثه وجود دارد. این برنامه واکنش عملی باید سالی دو بار تمرین شود. مشارکت همه طرفین در این جلسات باعث می شود تنش و اشتباهات هنگام وقوع واقعیت کاهش یابد.

چه شما یک متخصص امنیت باشید و چه شخصی که مسئولیت امنیت شرکت شما را بر عهده دارد. تهدیدهای ذکر شده در بالا واقعی است و بصورت روزانه برای همه شرکت های بزرگ روی می دهد. شما باید داده های خود و گزینه های خود را برای تأمین امنیت آن بفهمید.

از آزمایشات رایگان و آموزش این که چگونه ابزارهایی مانند DatAlert و DatAdvantage می توانند به شما آرامش خاطر دهند که از امنیت شما مراقبت می کنند ، بازدید کنید.