راهنمای کامل پیروی از لاجوردی: HIPAA ، PCI ، GDPR ، CCPA

تضمین اینکه سرویس ابری Azure شما مطابق با مقررات داده های مشتری باشد ، می تواند پیچیده باشد. هر مجموعه مقررات – HIPAA ، PCI ، GDPR و CCPA – شامل تعاریف و الزامات مختلفی است ، که همه اینها در نحوه کار با آزور تأثیر دارد.

اطمینان از رعایت این مقررات بسیار مهم است. جریمه های HIPAA به تنهایی ده شرکت 28.7 میلیون دلار در سال 2018 داشته که رکورد قبلی 2016 برای جریمه های HIPAA را با 22٪ شکست. این تنها 10 مورد HIPAA از 25.912 شکایت و 431 بررسی تخلف داده ها برطرف شده است. شما نمی خواهید که درمورد شکایت HIPAA علیه شرکت خود نگران باشید و نمی خواهید یکی از کسانی باشید که جریمه می شوند.

در این راهنما ، ما به شما نشان خواهیم داد که چگونه سیستم لاجوردی خود را بسازید. سازگار با HIPAA ، PCI ، GDPR و CCPA. سپس ، ما به شما نشان خواهیم داد كه چگونه وارونیس می تواند در انجام این كار به شما كمك كند.

از كجا برای اطمینان از انطباق لاجورد

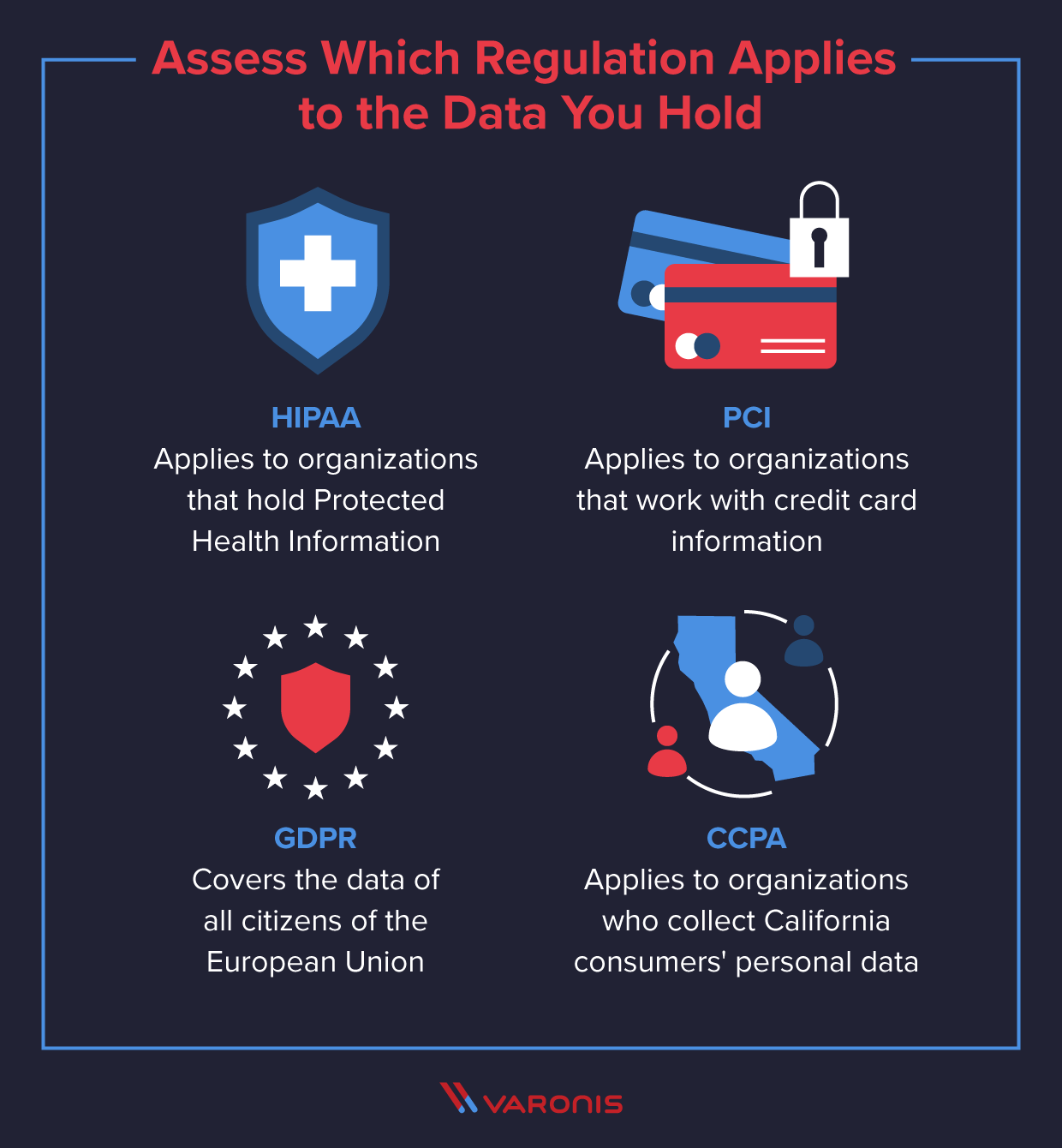

اولین قدم برای اطمینان از انطباق لاجورد این است که ارزیابی کنید که مقررات مربوط به داده هایی است که شما نگه دارید و پردازش می کنید. به طور خلاصه:

- HIPAA درباره هر سازمانی که اطلاعات سلامت محافظت شده (PHI) را در مورد هر شهروند در ایالات متحده اعمال می کند ، اعمال می شود. قانون Safe Harbor Rule مشخص می کند که چه نوع داده تحت این عمل پوشانده شده است ، و داده هایی که باید حذف کنید تا PHI را رمزگشایی کنید.

- PCI در مورد هر سازمانی که با اطلاعات کارت اعتباری کار می کند صدق می کند و یک استاندارد بین المللی است. 2006.

- تولید ناخالص داخلی GDPR داده های همه شهروندان اتحادیه اروپا (اتحادیه اروپا) ، حتی برای شرکت های مستقر در خارج از منطقه را در بر می گیرد. اگر حتی یک فرصت کوچک وجود دارد که شما می توانید اطلاعات مربوط به شهروندان اتحادیه اروپا را جمع آوری کنید ، باید اطمینان حاصل کنید که سازگار هستید.

هر یک از این مجموعه مقررات ، "داده های شخصی" را بطور جداگانه تعریف می کند ، و شامل نیازهای مختلفی در مورد نحوه توانایی ذخیره ، پردازش و به اشتراک گذاری این اطلاعات است. ما در بخشهای زیر الزامات خاص هر یک و نحوه ارتباط آنها با لاجوردی را پوشش خواهیم داد. با این وجود ، تعدادی از اصول سطح بالا در تضمین پیروی از لاجوردی با هر مجموعه مقررات وجود دارد:

- در مرحله اول ، باید بدانید که اکثر این مقررات ارائه دهنده خدمات ابری شما را به عنوان "شریک تجاری" (یا شریک تجاری) تعریف می کنند. واژه شناسی). در زمینه Azure ، این بدان معنی است که شما باید از سازگاری مایکروسافت و همچنین سازمان خود اطمینان حاصل کنید. ما چگونگی انجام این کار را در زیر توضیح خواهیم داد.

- دوم ، آگاه باشید که دستیابی به پیروی از لاجوردی با این آیین نامه ها فقط شامل ابزارها و سیستم های فنی نمی شود. همچنین مستلزم این است که فرایندهای مدیریتی ، سیاستهای دسترسی و پاسخ به درخواستهای مشتری نیز از دستورالعملهای دقیق پیروی کنند. بنابراین ضروری است كه تیمهای IT با همكاری مدیریتی در جهت دستیابی به انطباق در لاجورد یا هر سیستم دیگری همکاری كنند.

- سوم ، اگرچه این مقررات در درجه اول بر تضمین حریم شخصی داده ها متمرکز شده اند ، اما به طور ضمنی تشخیص می دهند كه حریم خصوصی ذاتاً با امنیت داده ها مرتبط است. به همین دلیل ، باید اطمینان حاصل کنید که سیستم های شما نیز در برابر حملات سایبری سخت شده اند. به همین دلیل است که کار کردن با وارونیس در کنار لاجورد برای اطمینان از پیروی از لاجوردی بسیار مفید است.

فراتر از این اصول کلی ، دستیابی به انطباق لاجورد در برابر هر مجموعه مقررات نیاز به یک رویکرد متفاوت دارد. بنابراین ، بیایید هر مجموعه را به نوبه خود بگذرانیم.

لیست انطباق HIPAA لاجوردی

قانون قابلیت حمل و پاسخگویی بیمه درمانی (HIPAA) یک مقررات بهداشتی ایالات متحده است. این برنامه شامل الزاماتی برای استفاده ، افشای و محافظت از اطلاعات بهداشتی است که به صورت جداگانه قابل شناسایی هستند ، که این اقدام را به عنوان اطلاعات حفاظت شده سلامت (PHI) تعریف می کند.

اینها شامل دفاتر پزشکان ، بیمارستان ها ، بیمه خدمات درمانی و سایر شرکت های خدمات درمانی می باشد. هر سازمان با دسترسی به PHI و همچنین همکاران تجاری ، از جمله سرویس های ابری و ارائه دهندگان IT ، که PHI را از طرف آنها پردازش می کنند ، باید اطمینان حاصل کنند که آنها مطابق HIPAA هستند.

اکثر اشخاص تحت پوشش HIPAA. عملکردهایی مانند ادعاها یا پردازش داده ها را به تنهایی انجام نمی دهند. آنها برای این کار به همکاران تجاری تکیه می کنند. همکاران تجاری افرادی هستند که با یک نهاد تحت پوشش تحت پوشش خدمات غیر بهداشتی کار می کنند و به همان اندازه نهادهای تحت پوشش وظیفه حفظ انطباق HIPAA را دارند. همکاران تجاری وکلا ، حسابداران ، سرپرستان و پرسنل IT هستند که در صنعت بهداشت و درمان کار می کنند و به PHI دسترسی دارند.

از لحاظ انتقادی ، تعریف "همکار تجاری" برای ارائه دهنده خدمات ابری شما نیز صدق می کند. این بدان معناست که ، برای همکاری با لاجورد ، برای اطمینان از انطباق با HIPAA باید توافقنامه ای با مایکروسافت انجام دهید.

لاجورد و توافق نامه مشاغل تجاری مایکروسافت

HIPAA مستلزم این است که هم اشخاص تحت پوشش و همکاران تجاری آنها – تعریف شوند. مانند هر سازمانی که با PHI همکاری می کند – با یکدیگر قرارداد ببندید. این قراردادها تضمین می کنند که همکاران تجاری سیستم های فنی و مدیریتی را برای محافظت از PHI به کار گیرند. هنگامی که با Azure کار می کنید ، این به معنای ورود به یک توافق نامه همکاری تجاری (BAA) با مایکروسافت است.

BAA مایکروسافت نحوه عملکرد شما و مایکروسافت را چگونه می تواند با PHI مقابله و توضیح دهد و مراحل را که هر دو برای رعایت مقررات انجام می دهید ، توضیح می دهد و محدود می کند. در HIPAA. هنگامی که BAA برقرار است ، مشتریان مایکروسافت – که در این مورد اشخاص تحت پوشش هستند – می توانند از خدمات آن برای پردازش و ذخیره PHI استفاده کنند. برای سرویس های ابری مایکروسافت مانند لاجورد ، توافق نامه همکار تجاری HIPAA از طریق شرایط خدمات آنلاین در دسترس است. به طور پیش فرض به کلیه مشتریانی که تحت پوشش HIPAA مشمول مشاغل تحت پوشش یا مشاغل تجاری هستند ارائه می شود.

تشخیص این نکته مهم است که ورود به BAA به خودی خود اطمینان از سازگاری با HIPAA نمی دهد. شما می توانید با PHI در لاجورد از بسیاری جهات سازگار نباشید. به طور خلاصه ، شما هنوز هم مسئولیت اطمینان از داشتن یک برنامه رعایت کافی و فرآیندهای داخلی را بر عهده دارید و استفاده ویژه از خدمات مایکروسافت با HIPAA همسو است.

از طرف دیگر ، مایکروسافت راهنمایی های گسترده ای در مورد چگونگی استفاده منتشر کرده است. خدمات آن به روش HIPAA سازگار است. لیستی از این راهنمایی ها را می توان در مقاله مایکروسافت درباره طرح جدید امنیت و انطباق لاجورد برای HIPAA / HITRUST – Health Data & AI یافت. این پرتال همچنین کاربران Azure را به سمت طرح های لاجوردی ، که منابعی برای کمک به ساخت و راهاندازی برنامه های دارای ابر است که مطابق با مقررات و استانداردهای HIPAA هستند ، نشان می دهد. این نقشه ها حاوی معماری های مرجع ، راهنمایی های مربوط به پیروی از برنامه ها و اسکریپت های استقرار است که می تواند سازمان ها را برای حفظ رضایت از لاجورد کمک کند.

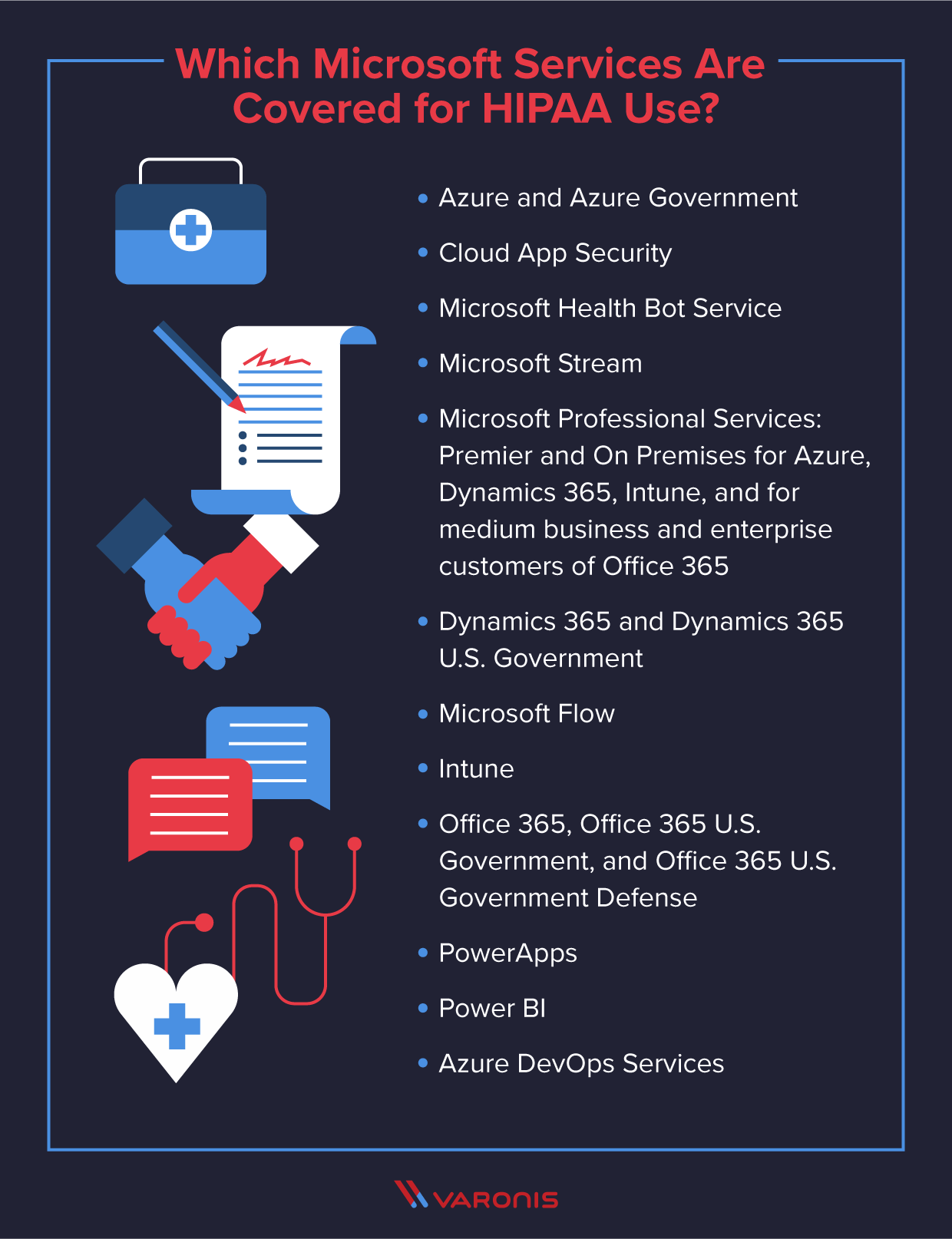

کدام سرویس مایکروسافت لاجورد برای استفاده HIPAA پوشیده شده است؟

اگرچه لاجورد سازگار با HIPAA است ، مادامی که از آن استفاده شود. روش صحیح ، پیوند دادن Azure خود را با سایر مؤلفه ها می تواند شما را از HIPAA سازگار نکند. بنابراین ، باید اطمینان حاصل کنید که فقط از مؤلفه های تأیید شده مایکروسافت استفاده می کنید. خدمات و سیستم های زیر تحت BAA شما با مایکروسافت پوشیده شده اند:

- Azure and Azure Government

- Cloud App Security

- سرویس بهداشت جهانی مایکروسافت

- Microsoft Stream

- خدمات حرفه ای مایکروسافت: برتر و روشن Azure ، Dynamics 365، Intune و برای مشاغل متوسط و شرکتهای تجاری Office 365

- Dynamics 365 و Dynamics 365 دولت ایالات متحده

- خدمات Cloud مایکروسافت Flow یا به صورت یک سرویس مستقل یا همانگونه که در یک دفتر 365 یا Dynamics 365 با مارک گنجانده شده است. برنامه یا مجموعه

- Intune

- Office 365 ، Office 365 دولت ایالات متحده ، و Office 365 دفاع دولت ایالات متحده

- خدمات ابر PowerApps یا به صورت یک سرویس مستقل یا همانگونه که در یک برنامه یا مجموعه تجاری مارک Office 365 یا Dynamics 365 قرار دارد [19659009] سرویس ابر BI Power BI یا به عنوان یک سرویس مستقل یا در برنامه یا مجموعه تجاری مارک Office 365 یا Dynamics 365 گنجانده شده است

- Azure DevOps Services

Azure HIPAA بهترین تمرینات [19659023] حتی پس از ورود به BAA با مایکروسافت ، شما باید از استفاده و مدیریت سیستم لاجوردی خود به روشی اطمینان حاصل کنید که سازگار با HIPAA باشد. ما قبلاً یک راهنمای مفصل برای اطمینان از این امر تهیه کرده ایم ، اما کنترل های کلیدی فرآیند شما نیاز به ایجاد دارید به شرح زیر است:

- فرآیند مدیریت امنیت: CE ها باید سیاست ها و روش هایی را برای جلوگیری ، شناسایی ، مهار ، و تخلفات امنیتی را اصلاح کنید بخشی از این روند پیروی از رویه های موجود در چارچوب مدیریت ریسک برای ارزیابی ریسک کلی در فرآیندهای فعلی شما یا هنگام اجرای سیاست های جدید است.

- مسئولیت امنیت اختصاص یافته: یک مقام امنیتی تعیین شده باید مسئول توسعه و اجرای قانون امنیت HIPAA.

- امنیت نیروی کار: CE ها باید شناسایی كنند كه كارمندان به دسترسی به ePHI نیاز دارند و تلاش می كنند تا بر آن دسترسی كنترل كنند. برای دستیابی به این هدف ، حداقل یک امتیاز ممتاز را پیاده سازی کنید و به طور خودکار مجوزها را اجرا و مدیریت کنید.

- مدیریت دسترسی به اطلاعات: دسترسی به ePHI را از طریق مجوزها پس از مشخص کردن افرادی که باید در مرحله بالا دسترسی داشته باشید محدود کنید.

- Security آگاهی و آموزش: به منظور اجرای این قوانین و سیاست های امنیتی ، سازمان ها باید به کاربران خود آموزش دهند که این قوانین چیست و چگونه باید از آنها پیروی کنند.

- رویه های حادثه امنیتی: این استاندارد سازمان را راهنمایی می کند که چگونه ایجاد کند. سیاستی برای رسیدگی به نقض داده ها: این عمل صحیح است بدون در نظر گرفتن – نقض گزارش ها و نقض های امنیتی را گزارش دهید ، و هشدارها و تحلیل های امنیتی را تنظیم کنید تا در وهله اول بتوانید از نقض آن جلوگیری کنید.

- برنامه احتمالی: این همان چیزی است که اتفاق بعدی می افتد "استاندارد. یک برنامه تهیه نسخه پشتیبان از داده ها ، یک برنامه بازیابی فاجعه ایجاد کرده و پیروی کنید و یک برنامه عملیاتی حالت اضطراری در محل خود داشته باشید ، فقط در مواردی که موارد به صورت جانبی برود و نقض شود. در این استاندارد همچنین راهنمایی هایی برای آزمایش و تجدید نظر در این برنامه ها و همچنین مدیریت برنامه های مهم و حیاتی که ePHI را ذخیره ، نگهداری یا انتقال می کند ، وجود دارد.

- ارزیابی: فرآیندی را برای بررسی و حفظ سیاست ها و رویه ها برای ادامه کار ایجاد کنید. با قوانین و مقررات امنیتی HIPAA.

- قراردادهای مرتبط با مشاغل تجاری و سایر ترتیبات: اگرچه استفاده از مشاغل دیگر برای اجرای استراتژی کلی امنیت HIPAA خود ، مانند هر پیمانکار شخص ثالث ، خوب است. که آنها HIPAA را درک می کنند و ePHI شما را به بیرون درز نمی کنند.

- این بخش از قانون امنیت HIPAA استانداردهایی را برای امنیت جسمی تعیین می کند: "درهای خود را قفل کنید" و "نوعی دریچه ها را ببندید" نوع راهنمایی – در امتداد با چه کارهایی در مورد بلایای طبیعی ، باید انجام شود.

- کنترل دسترسی امکانات: دسترسی فیزیکی به رایانه هایی که ePHI را ذخیره و پردازش می کنند ، محدود و حسابرسی کنید. نوک حرفه ای – قفل را روی درب اتاق سرور بگذارید.

- ایستگاه کاری استفاده: رایانه ها (دسک تاپ ، لپ تاپ و تبلت ها) که برای دسترسی به ePHI استفاده می شوند را مدیریت و امن کنید. هر رایانه ای که به ePHI CEs دسترسی داشته باشد ، باید این خط مشی را رعایت کند ، از جمله سیستم هایی که خارج از سایت (و آفلاین) هستند.

- Securitystation Security: برای کلیه رایانه هایی که به ePHI دسترسی دارند ، حفاظت فیزیکی را اعمال کنید: دسترسی به رایانه هایی که به ePHI دسترسی دارند محدود کنید. ، محافظت از راه دور پاک کردن از راه دور را روی لپ تاپ هایی که پا رشد می کنند ، نصب کنید.

- دستگاه و کنترل رسانه ها: پس از اینکه رایانه ها پوشانده شدند ، شما هنوز هم در بقیه موارد نیاز به محافظت دارید: دستگاه ها و رسانه هایی مانند درایوهای USB ، پشتیبان نوار یا ذخیره سازی قابل جابجایی. سیاستی برای موجودی ، استفاده و استفاده مجدد از این دستگاه ها در صورت لزوم تنظیم کنید.

- اقدامات حفاظتی فنی فناوری و رویه هایی است که اشخاص را برای محافظت از ePHI استفاده می کنند : قانون امنیتی HIPAA تعریف نمی کند. استفاده از فن آوری – اما خواستار آن است كه CE ها از استاندارد استفاده كنند و از ePHI به اندازه كافی محافظت كنند.

- کنترل دسترسی: کاربران را در صورت لزوم برای دسترسی به ePHI ، تأسیس و حفظ حداقل مدل امتیاز و تأیید مراحل مناسب تأیید کنید. مکان برای کنترل لیست های کنترل دسترسی (ACL) در یک برنامه منظم.

- کنترلهای حسابرسی: حساب ePHI خود را برای ثبت و تجزیه و تحلیل فعالیت در صورت نقض داده ها حسابرسی کنید. نیاز CE برای ارائه یک ردیاب کامل حسابرسی از نقض داده ها و اینکه چه PHI قادر است OCR را دقیقاً نشان دهد که چگونه یک نقض داده با یک حسابرسی و گزارش حسابرسی کامل رخ داده است.

- یکپارچگی: برای سازگار با HIPAA ، CE ها نیاز دارند. برای اینکه بتوانند ثابت کنند که ePHI که آنها مدیریت می کنند از تهدیدات داخل و خارج ، عمدی یا غیر محافظت می شود. این که آیا کارآموز جدید یک رکورد را بطور تصادفی حذف می کند ، یا یک هکر ناخوشایند آن را عمداً حذف می کند ، باید بتوانید آن رکورد را بازیابی و بازیابی کنید.

- تأیید اعتبار شخص یا اشخاص: CEs باید اطمینان حاصل کنند که شخص دسترسی به ePHI دارد ، در واقع ، آنها که می گویند هستند. این تضمین ها می توانند یک گذرواژه ، تأیید هویت دو عاملی یا اسکن شبکیه باشند – هرچه کار کند تا زمانی که شما چیزی را اجرا کرده باشید.

- Security Security: هنگام ارسال داده به شرکای تجاری دیگر ، باید بتوانید اثبات کنید فقط افراد مجاز به EPHI دسترسی داشتند. شما می توانید از یک ایمیل رمزگذاری شده با یک کلید خصوصی ، انتقال پرونده HTTPS یا VPN استفاده کنید – تا زمانی که فقط افرادی که مجاز به استفاده از ePHI هستند ، HIPAA به نحوه تنظیم آن اهمیتی نمی دهد.

فراتر از این موارد اساسی. همچنین باید برای پاسخ به درخواست مشتری از داده ها و همچنین برای پاسخ به تخلفات ، سیستمی را ایجاد کنید. می توانید اطلاعات بیشتری در مورد چگونگی توسعه این فرایندها را در مقاله ما در مورد انطباق HIPAA بدست آورید.

Azure PCI Compliance

PCI (صنعت کارت پرداخت) انطباق داده ها چهارچوب نظارتی دیگری است که شما را مجبور به مدیریت و استفاده از سیستم لاجوردی خود به روش های خاص می کند. PCI مجموعه ای از استانداردها و دستورالعمل ها است که نشان می دهد چگونه مشاغل می توانند اطلاعات کارت اعتباری را ایمن و ایمن نگه دارند.

دستورالعمل های استانداردهای امنیت داده های صنعت کارت پرداخت (PCI DSS) در سال 2006 منتشر شد و توسط شرکتهای بزرگ کارت اعتباری تهیه و تنظیم شد. – ویزا ، مستر کارت و American Express. تمرکز اصلی این دستورالعمل ها جلوگیری از کلاهبرداری کارت های اعتباری با اطمینان از سرقت داده های مربوط به کارت های اعتباری نبود.

سازمان ها در همه اندازه ها در صورت پذیرفتن کارت های پرداخت از پنج مارک مهم کارت اعتباری – باید از استانداردهای PCI DSS پیروی کنند. ، MasterCard ، American Express ، Discover و Bureau اعتباری ژاپن (JCB). انطباق با PCI DSS برای هر سازمانی که داده های پرداخت و دارنده کارت را ذخیره کند ، لازم است.

برخلاف انطباق HIPAA ، دستیابی به انطباق PCI در لاجورد نیازی نیست که شما با مایکروسافت توافق کنید. با این حال ، این امر مستلزم آن است که شما برای امنیت سیستم لاجوردی خود در برابر هکرها قدم بردارید. در اینجا نحوه انجام این کار آورده شده است.

کدام سرویس های مایکروسافت لاجورد برای استفاده از PCI تحت پوشش قرار می گیرند؟

در اصل ، لاجورد همه چیزهایی را که باید برای سازگار با PCI DSS باشد ، به شما می دهد ، مانند سایر خدمات تجاری ارائه شده توسط مایکروسافت. با این حال ، این مهم است که درک کنید که وضعیت انطباق PCI DSS برای لاجوردی ، OneDrive برای تجارت و شیرپوینت آنلاین به طور خودکار به صدور گواهینامه PCI DSS برای خدماتی که ایجاد می کنید یا میزبان این سیستم عامل ها نیست.

به طور کلی ، این موارد هستند سرویس هایی که می توانند PCI DSS سازگار باشند:

- Azure and Azure Government

- Cloud App Security

- سرویس ابر جریان یا به عنوان یک سرویس مستقل یا همانگونه که در یک برنامه یا مجموعه تجاری مارک Office 365 یا Dynamics 365 موجود است

- نمودار

- Intune

- سرویس ابری PowerApps یا به عنوان یک سرویس مستقل یا در برنامه یا مجموعه تجاری مارک Office 365 یا Dynamics 365 گنجانده شده است

- سرویس ابر ابر BI یا به عنوان یک سرویس مستقل یا همانگونه که در یک دفتر 365 با نام تجاری گنجانده شده است. برنامه یا مجموعه

- OneDrive for Business and SharePoint Online (فقط ایالات متحده)

Azure PCI بهترین روش ها

مکان مناسبی برای شروع هنگام کار در جهت رعایت PCI در لاجورد ، بررسی است. منابعی که شورای استاندارد امنیت PCI در دسترس قرار داده است. این شورا راهنمای مرجع سریع PCI DSS را برای بازرگانان و سایر افراد درگیر در پردازش کارت پرداخت منتشر می کند ، و این مکان خوبی برای یادگیری در مورد الزامات خاص رعایت است. راهنما توضیح می دهد که چگونه PCI DSS می تواند به شما در حفاظت از محیط تراکنش کارت پرداخت و چگونگی استفاده از آن کمک کند.

هنگام کار با Azure ، می توانید از الگوهای و راهنمایی هایی که مایکروسافت در دسترس قرار داده است نیز استفاده کنید. طرح Azure Security and Compliance PCI DSS Blueprint پایه ای عالی برای این امر ارائه می دهد. این طرح شامل معماری های مرجع ، راهنمایی استقرار ، نگاشت های اجرای کنترل ، اسکریپت های خودکار و موارد دیگر است. این نقشه نقشه ای را که باید دنبال کنید برای سازگار با PCI با ارائه یک برنامه 12 مرحله ای برای محافظت از داده های مشتری فراهم می کند.

از آنجا که آیین نامه PCI شامل 12 مورد اصلی است ، مجموعه ای از شیوه های مورد نیاز برای اطمینان از پیروی در آزور. همچنین می توان به این روش تقسیم شد:

| اهداف | مورد نیاز | |

| ایجاد شبکه و سیستم های ایمن | ساخت و نگهداری | مورد نیاز 1: نصب و نگهداری پیکربندی فایروال برای محافظت از داده های دارنده کارت مورد نیاز 2: از پیش فرض های ارائه شده از فروشنده برای رمزهای عبور سیستم و سایر پارامترهای امنیتی استفاده نکنید |

| محافظت از اطلاعات دارنده کارت | مورد نیاز 3: از داده های دارنده کارت ذخیره شده محافظت کنید مورد نیاز 4: رمزگذاری انتقال داده های دارنده کارت در سراسر شبکه های باز ، عمومی |

|

| برنامه مدیریت آسیب پذیری | مورد نیاز 5: از کلیه سیستم ها در برابر بدافزار محافظت کنید و به طور مرتب نرم افزار یا برنامه ضد ویروس را به روز کنید مورد نیاز 6: توسعه و نگهداری سیستم امن ساقه ها و برنامه های کاربردی |

|

| اجرای اقدامات کنترل كنترل دسترسی شدید | مورد نیاز 7: دسترسی به اطلاعات دارنده کارت توسط کسب و کار را باید بدانید محدود کنید مورد نیاز 8: دسترسی و دسترسی به مؤلفه های سیستم را تأیید کنید الزام 9: دسترسی فیزیکی به اطلاعات محدود کنید. داده های دارنده کارت |

|

| به طور منظم شبکه ها را مانیتور و تست کنید | مورد نیاز 10: ردیابی و نظارت بر همه دسترسی به منابع شبکه و داده های دارنده کارت مورد نیاز 11: به طور منظم سیستم ها و فرآیندهای امنیتی را آزمایش کنید |

|

| یک سیاست امنیت اطلاعات را حفظ کنید | مورد نیاز 12: سیاستی را حفظ کنید که به امنیت اطلاعات برای کلیه پرسنل بپردازد |

نحوه انجام این الزامات بستگی به شغل شما و معماری لاجوردی شما دارد. با این حال ، شما باید اطمینان حاصل کنید که در حال انجام هر یک از شرایط فوق برای اطمینان از سازگاری با PCI هستید.

اطلاعات بیشتر در مورد کار در جهت رعایت PCI را می توان در راهنمای مفصل ما یافت ، که شما را در تمام مراحل طی می کند.

Azure CCPA Compliance

قانون حفظ حریم خصوصی مصرف کننده کالیفرنیا (CCPA) اولین اقدام در نوع خود در ایالات متحده است: هدف آن محافظت از حریم خصوصی از شهروندان کالیفرنیا با فراهم آوردن حقوق آنها در مورد چگونگی شرکتها می تواند اطلاعات شخصی را ذخیره ، پردازش و بفروشد. از بسیاری جهات ، CCPA شبیه به GDPR است (شکل زیر را ببینید) ، اما برخی از الزامات خاص وجود دارد که باید در ساختن یک سیستم لاجوردی سازگار با CCPA بدانید.

اولین قدم بررسی این است که آیا CCPA برای تجارت شما صدق می کند. این آیین نامه فقط در مورد شرکتهایی که در کالیفرنیا مشاغل تجاری دارند ، انجام می شود که یک یا چند مورد از این موارد را برآورده می کنند:

- بیش از 25 میلیون دلار درآمد سالانه ناخالص دارند ، یا

- بیش از 50 درصد درآمد سالانه خود را از فروش اطلاعات شخصی مصرف کننده کالیفرنیا ، یا

- سالانه اطلاعات شخصی بیش از 50،000 مصرف کننده کالیفرنیا را بخرید ، بفروشید یا به اشتراک بگذارید.

اگر این موارد مربوط به تجارت شما باشد ، شما باید تا 1 ژوئیه 2020 مطابقت داشته باشید. اگرچه CCPA از اول ژانویه سال 2020 وارد عمل شد ، دادستان کل کالیفرنیا (AG) از ماه ژوئیه اجرای قانون را آغاز می کند.

عدم رعایت CCPA احتمالاً با جریمه هایی که توسط دادستان کل تعیین شده مجازات خواهد شد. CCPA همچنین "حق اقدام خصوصی" را ارائه می دهد که به نقض داده ها محدود شده است. طبق حق اقدام عملی ، خسارت می تواند بین 100 تا 750 دلار در هر حادثه برای هر مصرف کننده باشد. California AG همچنین می تواند CCPA را به طور کامل با توانایی اعمال مجازات مدنی حداکثر از 2500 دلار در هر تخلف یا 7500 دلار در هر تخلف عمدی اجرا کند.

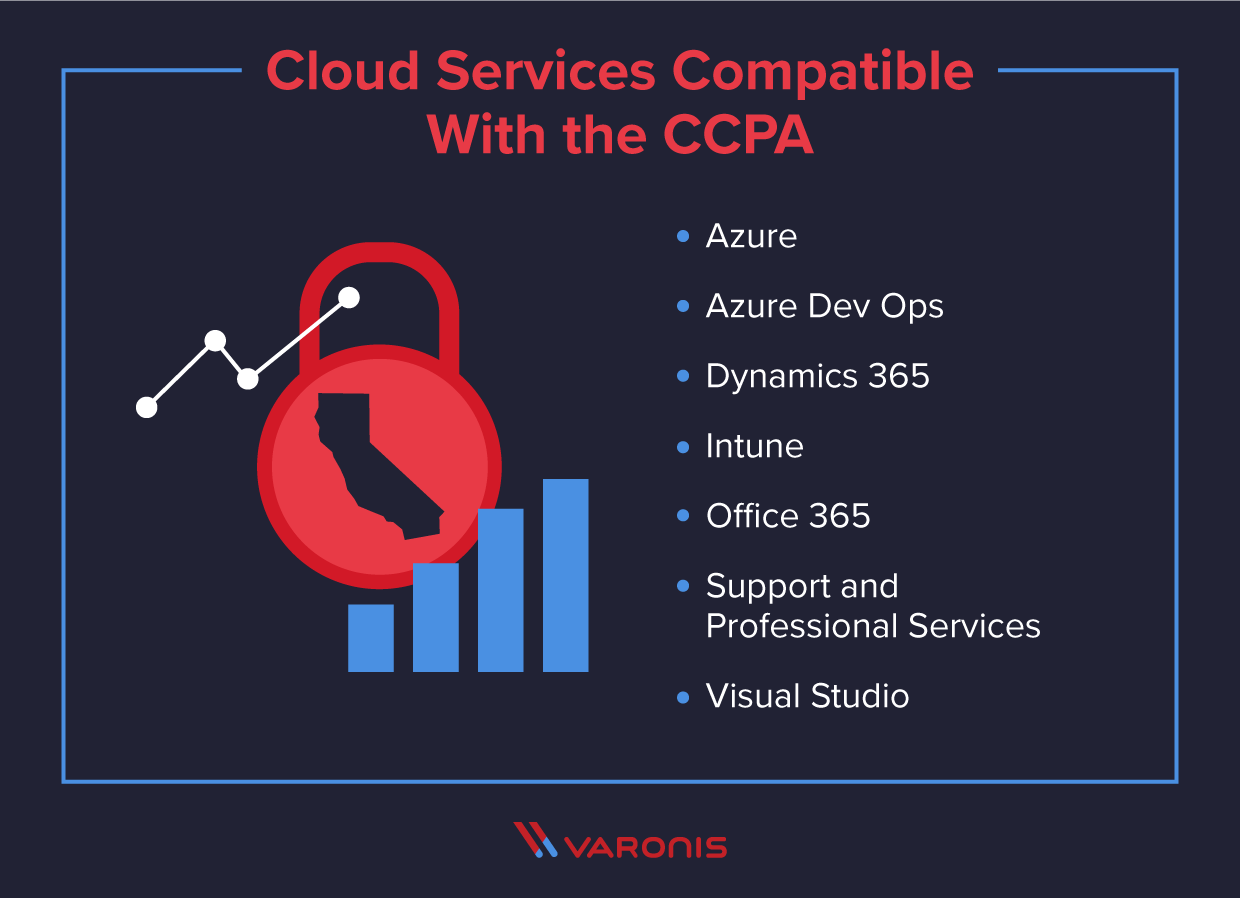

کدام سرویس مایکروسافت لاجورد برای استفاده از CCPA پوشیده شده است؟

مایکروسافت در رابطه با CCPA در خود مقررات بیان شده است: در متن این عمل ، مایکروسافت به عنوان "ارائه دهنده خدمات" عمل می کند. اکثریت قریب به اتفاق خدمات آنلاین ارائه شده توسط مایکروسافت در حال حاضر از طریق شرایط خدمات آنلاین (OST) و ضمیمه محافظت از داده های خدمات حرفه ای مایکروسافت (MSDPA) که ارتباط شما با مایکروسافت را حاکم است سازگار است.

به همین دلیل ، طیف گسترده ای از خدمات ابری با CCPA سازگار است:

با این حال ، باید توجه داشته باشید که برای اطمینان از سازگاری سیستم CCPA ، باید از راه های خاصی نیز استفاده کنید. برخلاف انطباق HIPAA و PCI ، CCPA اقدامات فنی خاصی را که باید برای محافظت از داده ها انجام شود ، مشخص نمی کند ، مگر در موارد بسیار کلی. در عوض ، دستیابی به انطباق CCPA در مورد ایجاد دو سیستم است:

- فرآیندهای شناسایی داده های شخصی در لاجوردی ، به منظور پاسخ به درخواست های مشتری ،

- یک سیستم مدیریتی برای رسیدگی به این درخواست ها.

مکان مناسبی برای ابتدا با رعایت CCPA ، استفاده از ابزاری است که مایکروسافت برای ارزیابی انطباق با GDPR در دسترس قرار داده است. از آنجا که این دو مجموعه مقررات کاملاً مشابه هستند ، می توانید از ارزیابی GDPR در Compliance Score بعنوان بخشی از برنامه حفظ حریم خصوصی CCPA خود استفاده کنید. فراتر از این ، شما همچنین باید:

- فرایندی را ایجاد کنید تا بتوانید با استفاده از ابزار Data Data Subject Requests به پاسخگویی به درخواست های دسترسی به داده ها (DSAR) پاسخ دهید.

- سیستم ها و خط مشی هایی را برای کشف ، طبقه بندی و برچسب زدن و محافظت از داده های حساس تنظیم کنید. با استفاده از محافظت از اطلاعات مایکروسافت.

- برای کنترل بیشتر اطلاعات حساس از قابلیت های رمزگذاری ایمیل استفاده کنید.

Azure CCPA Best Practices

پس از برقراری ابزار اصلی برای رعایت CCPA ، باید تعدادی از بهترین شیوه ها را برای

CCPA اساساً از طریق الگوی "حقوق" کار می کند: به جای اینکه از نزدیک نحوه تنظیم و ذخیره داده ها را پردازش کند ، به شما داده های داده را حق می دهد. می دانید چگونه ، زمان و چرا جمع آوری اطلاعات می شوید و به آنها اجازه می دهد تا به درخواست های دسترسی به Subject Data (DSAR) دسترسی پیدا کرده و از داده های خود حذف کنند. اجازه دادن به آنها برای انجام این کار برای سیستم لاجوردی شما بدان معنی است که شما باید برای همه داده هایی که در اختیار دارید ، یک سیستم برچسب گذاری ایجاد کنید ، بنابراین می توانید اطلاعات شخصی که در اختیار دارید را شناسایی کنید.

این حقوق به شرح زیر خلاصه می شود. به عنوان یک سازمان که با داده های شخصی کار می کند ، شما باید این توانایی را داشته باشید که:

- قبل از جمع آوری ، درمورد دسته بندی ها و اهداف مجموعه ، افشاگری هایی را در اختیار مصرف کنندگان قرار دهید.

- افشای های مفصل تری را در یک سیاست حفظ حریم خصوصی در مورد منابع ارائه دهید. ، اهداف تجاری و دسته بندی اطلاعات شخصی جمع آوری شده ، از جمله نحوه فروش یا انتقال آن دسته ها به اشخاص دیگر.

- حقوق دسترسی ، حذف و قابلیت حمل DSR را برای قسمتهای خاصی از اطلاعات شخصی که توسط جمع آوری شده است فعال کنید. شما.

- کنترلی را فعال کنید که به مصرف کنندگان اجازه دهد از فروش داده های مصرف کننده خودداری کنند. با این حال ، انتقال به اشخاص معاف از قبیل ارائه دهندگان خدمات مجاز خواهد بود.

- برای افراد زیر سن 16 سال ، فرآیند انتخاب را امکان پذیر می سازند ، به گونه ای که بدون فروش فعال فروش ، نمی توان هیچ گونه اطلاعاتی از اطلاعات شخصی خردسالان به وجود آورد.

- اطمینان حاصل كنید كه مصرف كنندگان برای اعمال هیچكدام از حقوق خود تحت CCPA هیچگونه تبعیضی قائل نیستند.

اطلاعات بیشتر در مورد برخورد با DSAR ها و دیگر جنبه های CCPA با لاجورد می توانید در راهنمایی مایکروسافت در مورد کار با Azure و سایر موارد کسب کنید. مشاوره عمومی را می توان در مقاله سفید خود در مورد مدیریت انطباق در ابر یافت.

سازگاری ناخالص داخلی GDPR

مقررات عمومی حمایت از داده های اتحادیه اروپا ( GDPR) در ماه مه سال 2018 شروع به کار کرد ، و تا به امروز پیچیده ترین و جدی ترین قطعه قانون حفظ حریم خصوصی است که در هر نقطه از جهان اعمال می شود.

GDPR قوانین جدیدی را برای شرکت ها وضع کرد ، دولت رمزها ، غیرانتفاعی و سازمانهای دیگری که کالاها و خدمات را به مردم اتحادیه اروپا (EU) ارائه می دهند ، یا داده های مرتبط با ساکنان اتحادیه اروپا را جمع آوری و تجزیه و تحلیل می کنند. در صورت جمع آوری داده ها در مورد شهروندان اتحادیه اروپا ، همه سازمان ها باید اطمینان حاصل كنند كه از GDPR سازگار هستند ، مهم نیست كه شركت شما در آن مستقر باشد.

دستیابی به انطباق GDPR در لاجورد می تواند چالش برانگیز باشد ، اما مایکروسافت منابع عظیمی را در اختیار سازمانها قرار داده است. برای انجام این کار متن کامل GDPR بسیار طولانی است و به 99 مقاله اختصاص داده می شود ، بنابراین تنها راه عملی برای دستیابی به بیشتر سازمانها ، تکیه بر الگوهای و معماریهای مرجع آزور است که ارزیابی شده اند که سازگار با GDPR است.

از طرف دیگر ، تعدادی از اصول اساسی وجود دارد که همه سازمان ها هنگام کار با لاجورد باید در خاطر داشته باشند. اینها در ماده 5 قانون تنظیم شده است و جزئیات مربوط به نحوه دستیابی به داده های افراد را ارائه می دهد. این اصول به عنوان قواعد سخت عمل نمی کنند ، بلکه در عوض به عنوان یک چارچوب کلی برنامه ریزی شده برای اهداف وسیعی از GDPR طراحی شده اند.

جزئیات روش استفاده از این اصول در لاجورد در کاغذ سفید ما یافت می شود. در مورد کار در جهت انطباق با GDPR ، در آنجا ما همچنین توضیح می دهیم که چگونه ویژگی های اصلی نقشه وارونیس به مقالات مهم مندرج در GDPR.

کدام سرویس مایکروسافت لاجورد برای استفاده GDPR پوشانده شده است؟

GDPR شامل مفاد بسیاری است که ارائه لیستی از کلیه اجزای لاجوردی که برای استفاده GDPR پوشانده شده غیر عملی است. در حقیقت ، دامنه مقررات به این معنی است که بر نحوه استفاده شما از هر مؤلفه سیستم ذخیره سازی ابری تأثیر می گذارد.

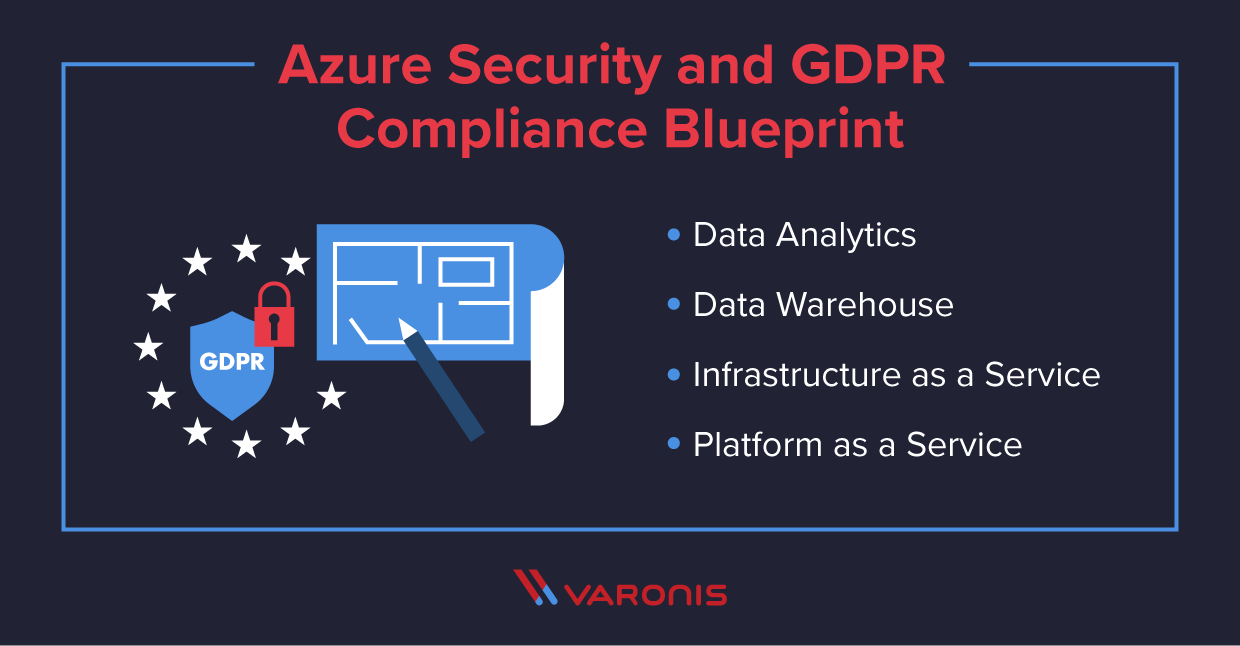

با توجه به این امر ، راهنمایی مایکروسافت در مورد دستیابی به انطباق با GDPR ، لیست خاصی ندارد که بتوان از آن استفاده کرد. درعوض ، این یک رویکرد اساسی تر است. طرح آزمایشی لاجورد امنیت و انطباق GDPR به منظور کمک به سازمان ها در ساخت و راهاندازی برنامه های دارای ابری متناسب با الزامات GDPR طراحی شده است. این طرح شامل راهنمایی ها و معماری های مرجع مشترکی است که به منظور ساده سازی تصویب لاجورد برای حمایت از ابتکار عمل خود در مورد انطباق با GDPR طراحی شده است.

این طرح شامل چهار معماری مرجع اصلی برای کار با لاجورد در جهت انطباق با GDPR است. هر یک از این راه حلها می تواند به عنوان پایه ای برای ساختن یک سیستم سازگار با لاجورد و لاستیک سازگار باشد.

یک بستر تحلیلی مبتنی بر SQL که به سازمان ها امکان می دهد تا ضمن دیدار با GDPR ، ایمن مصرف ، ذخیره ، تجزیه و تحلیل و تعامل با داده های شخصی را انجام دهند. الزامات. این راه حل شامل خدمات یادگیری ماشینی ، عملکردهای لاجوردی و شبکه رویدادهای لاجورد است.

Warehouse SQL Data Warehouse که سازمانها را قادر می سازد تا ضمن برآورده کردن الزامات انطباق با GDPR ، ایمن از داده ها ، مرحله بندی ، ذخیره و تعامل با داده های شخصی استفاده کنند. این راه حل شامل خدمات گزارش دهی سرور SQL (SSRS) برای ایجاد سریع گزارش از انبار داده های Azure SQL است.

یک برنامه وب IaaS با پس زمینه دیتابیس ، شامل یک لایه وب ، ردیف داده ها ، زیرساخت های اکتیو دایرکتوری ، دروازه برنامه ، و متعادل کننده بار. این راه حل شامل مجموعه مدیریت عملیات (OMS) ، مانیتور لاجوردی و مرکز امنیت لاجورد برای نظارت بر سلامت سیستم است.

یک برنامه وب PaaS با پس زمینه بانک اطلاعاتی Azure SQL ، شامل یک محیط سرویس برنامه است که باعث تعادل ترافیک برنامه وب در سراسر VM ها می شود. توسط Azure اداره می شود. این راه حل شامل برنامه Insights است که مدیریت عملکرد برنامه کاربردی و تجزیه و تحلیل آن را از طریق عملیات مدیریت مجموعه (OMS) فراهم می کند.

برای سازمان هایی که به دنبال استفاده از Azure برای کار با داده های تحت پوشش GDPR هستند ، این معماری های مرجع به عنوان الگویی برای ساختمان عمل می کنند. چنین سیستم.

Azure GDPR Best Practices

سازگار با سیستم لاجوردی GDPR شما همچنین به معنای اعمال تعدادی از شیوه های کلیدی است که هر یک بر اساس مجموعه ای از منابع و ابزارهای ارائه شده در کنار لاجوردی انجام می شود.

- موضوع لاجورد درخواست ها برای پورتال GDPR راهنمایی های گام به گام در مورد چگونگی پیروی از الزامات GDPR برای یافتن و عملکرد داده های شخصی ساکن در لاجورد فراهم می کند. امکان اجرای درخواست های موضوع داده از طریق پرتال Azure در ابرهای عمومی و حاکمیتی و همچنین از طریق API ها و UI های از قبل موجود در دسترس است.

- سیاست لاجورد عمیقاً در مدیر منابع لاجوردی یکپارچه است و به سازمان شما کمک می کند تا سیاست های خود را در سراسر کشور اجرا کند. منابع سیاست لاجورد می تواند برای تعریف سیاست ها در سطح سازمانی برای مدیریت منابع و جلوگیری از اختصاص تخصیص منابع به طور غیرمستقیم به منابع در نقض آن سیاستها مورد استفاده قرار گیرد. می توانید از خط مشی لاجورد در طیف گسترده ای از سناریوهای انطباق استفاده کنید ، مانند اطمینان از رمزگذاری داده های شما یا در یک منطقه خاص برای انطباق با GDPR. باقی می ماند.

- Manager Compliance یک ابزار ارزیابی ریسک مبتنی بر گردش کار است که طراحی شده است برای کمک به سازمانها برای مدیریت انطباق نظارتی در مدل مسئولیت مشترک ابر لاجورد. این نمای داشبورد از استانداردها ، آیین نامه ها و ارزیابی هایی که حاوی جزئیات اجرای کنترل مایکروسافت و نتایج تست و همچنین کنترل های مدیریت شده توسط مشتری است ، ارائه می دهد. این شما را قادر می سازد فعالیت های مربوط به رعایت نظارتی سازمان خود را ردیابی ، اختصاص و تأیید کنید.

- حفاظت از اطلاعات لاجورد ، که برای کشف داده های حساس ، اسکن اشتراک فایل را برای سرورهای محل ارائه می دهد ، می تواند شما را قادر به برچسب زدن ، طبقه بندی و محافظت کند. thereby improving organizational data governance.

- Azure Security Center provides unified security management and advanced threat protection. Integration with Azure Policy enables you to apply security policies across hybrid cloud workloads to enable encryption, limit organizational exposure to threats, and respond to attacks.

- Azure Security and Compliance GDPR Blueprint is designed to help you build and launch cloud applications that meet GDPR requirements. You can leverage Microsoft’s common reference architectures, deployment guidance, GDPR article implementation mappings, customer responsibility matrices, and threat models to simplify adoption of Azure in support of your GDPR compliance initiatives.

Leveraging these tools is critical in designing your Azure architecture to be GDPR compliant, and in keeping it that way. The scope and complexity of the GDPR is such that many organizations will have to return to the basic way in which their Azure system is built, and potentially re-design this in order to ensure compliance.

Maintaining Azure Compliance with Varonis

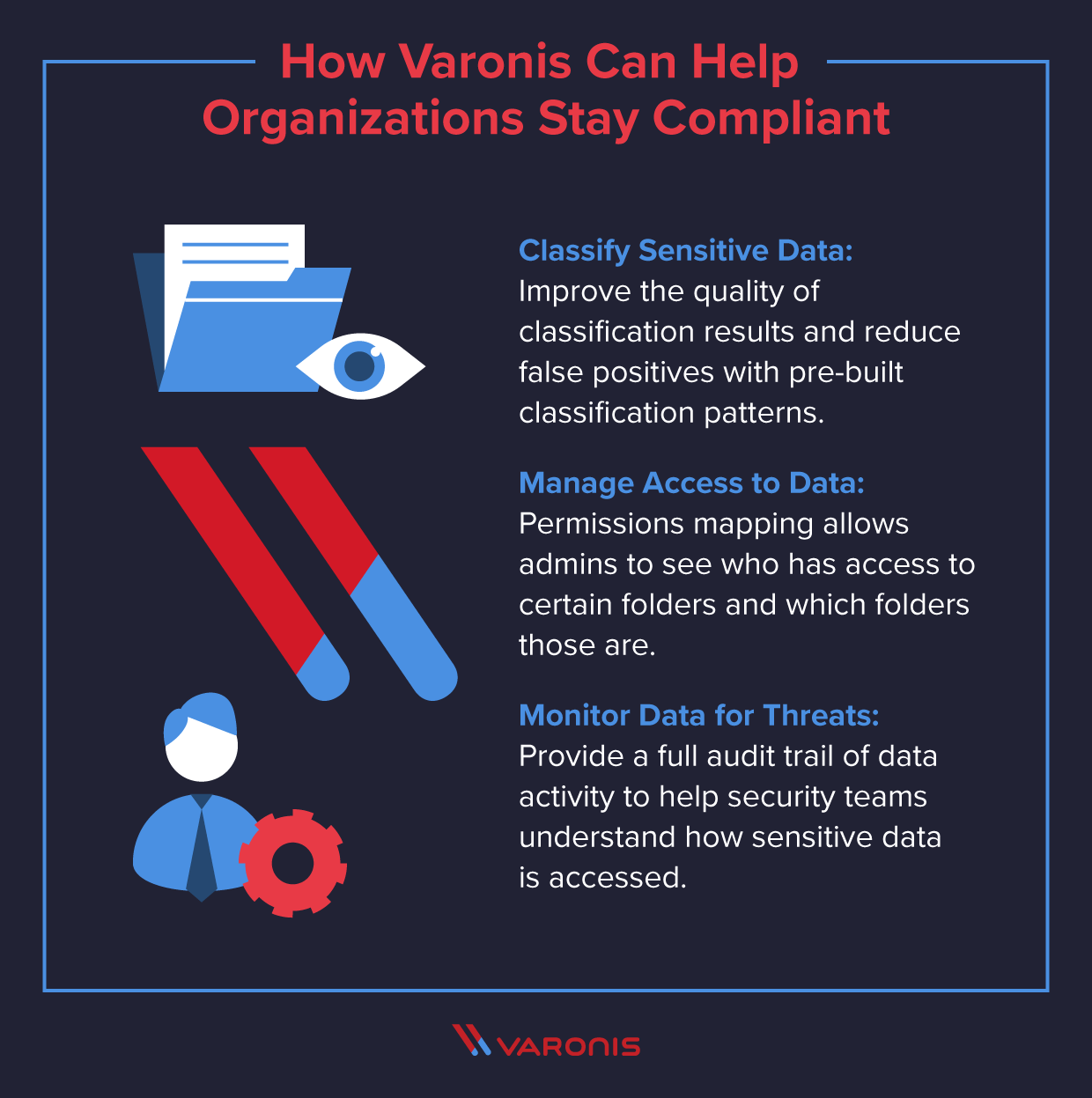

Varonis helps organizations stay compliant with HIPAA, PCI, GDPR, and CCPA by providing the core functionality organizations need to find and protect their sensitive information throughout their unstructured data stores, like Windows and Office 365.

Organizations need to know where their protected data lives, who has access to that data, and what is happening to that data so that they can ensure sensitive data doesn’t fall into the hands of people it shouldn’t. With this level of visibility and control, organizations can maintain compliance with regulations more confidently.

Classify Sensitive Data

The first step in complying with regulations like HIPAA and CCPA is knowing what data you need to protect and where it exists throughout your environment.

Varonis includes pre-built classification patterns for HIPAA, PCI, GDPR, and CCPA. The classification rules include intelligent validation and proximity matching to improve the quality of classification results and reduce false positives.

Manage Access to Data

Once sensitive data has been identified, the next step is protecting it. Organizations need to both understand and manage who has access to data on their network, so they can ensure that only authorized users can access protected data.

Varonis maps permissions for each folder across multiple data stores and tracks them in a unified, bi-directional view, meaning admins can not only see who has access to a certain folder but also which folders a user has access to. Varonis recommends changes to permissions to keep access in line with a least-privilege model based on user activity. For example, Varonis might recommend that a user who never accesses a folder be removed from those who can access it. Admins can simulate changes to ensure they don’t remove access that might still be needed. They can even automate these access changes and remove global access at scale without affecting business continuity.

Monitor Sensitive Data for Threats

And finally, to ensure protected data remains safe, organizations need to monitor for potential threats. Data breach notification requirements vary from regulation to regulation, but they all require an organization to know when sensitive data is accessed by an unauthorized user.

Varonis provides a full audit trail of data activity to help security teams understand how sensitive data is accessed. Accurate reporting in case of a data breach is key.

Varonis uses behavioral baselines and threat modeling to detect active cybersecurity threats before they become a data security incident. User activity is logged and enriched with Active Directory and perimeter telemetry to discover abnormalities. For example, if a user begins to access protected data they have never touched before, Varonis triggers an alert.

A Final Word

Achieving and maintaining Azure compliance with regulatory frameworks can be complex. The HIPAA, PCI, GDPR, and the CCPA all contain different definitions, and varying provisions on how you can collect, process, and share personal data.

It is therefore critical that you make use of the resources available to you to both ensure data privacy and reduce your risk of cybercrime. You should make sure you understand in detail how to achieve HIPAA compliance, PCI compliance, and any other form of Azure compliance that is relevant to your organization. This involves maintaining Azure architectures that are compliant with legislation and applying a number of working processes to them.

Using Varonis alongside your other compliance processes can make achieving compliance much easier, because the data protection and management systems that Varonis offers map directly to the key principles of HIPAA, PCI, CCPA, and the GDPR.