دور زدن گذرواژه یکبار مصرف مبتنی بر زمان Box MFA

تیم تحقیقاتی Varonis راهی برای دور زدن احراز هویت چند عاملی برای حسابهای Box که از برنامههای احراز هویت مانند Google Authenticator استفاده میکنند، کشف کردند.

با استفاده از تکنیک نشاندادهشده در زیر، مهاجم میتواند از اعتبارنامههای سرقت شده برای به خطر انداختن حساب Box سازمان استفاده کند. دادههای حساس را بدون ارائه رمز عبور یکبار مصرف استخراج کنید.

ما این مشکل را در 3 نوامبر از طریق HackerOne به باکس فاش کردیم و تیم از آن زمان یک راه حل را منتشر کرده است. حسابها برای استفاده از برنامههای احراز هویت مبتنی بر TOTP مانند Google Authenticator، Okta Verify، Authy، Duo، و دیگران، و دیگران. کلاهبرداری port-out و سایر تکنیکهای معروف.

برنامههای احراز هویت که با الگوریتم TOTP (گذرواژه یکبار مصرف مبتنی بر زمان) مطابقت دارند نه تنها برای کاربر نهایی آسانتر، بلکه بسیار ایمنتر هستند. از اس ام اس معمولا.

Box MFA چگونه کار میکند؟

هنگامی که کاربر یک برنامه احراز هویت را به حساب Box خود اضافه میکند، به برنامه یک فاکتور شناسه [194590] و صحنهها [1945590] اختصاص داده میشود. هر زمانی که کاربر سعی میکند به سیستم وارد شود، Box از کاربر ایمیل و رمز عبور خود را میخواهد و پس از آن یک رمز عبور یکبار مصرف از برنامه احراز هویت خود را ارسال میکند.

اگر کاربر عامل دوم را ارائه نکند، نمیتواند به فایل ها و پوشه های موجود در حساب Box خود دسترسی داشته باشید. در صورتی که کاربر رمز عبور ضعیف (یا لو رفته) داشته باشد، این خط دوم دفاعی را ارائه می دهد.

مشکل چیست؟

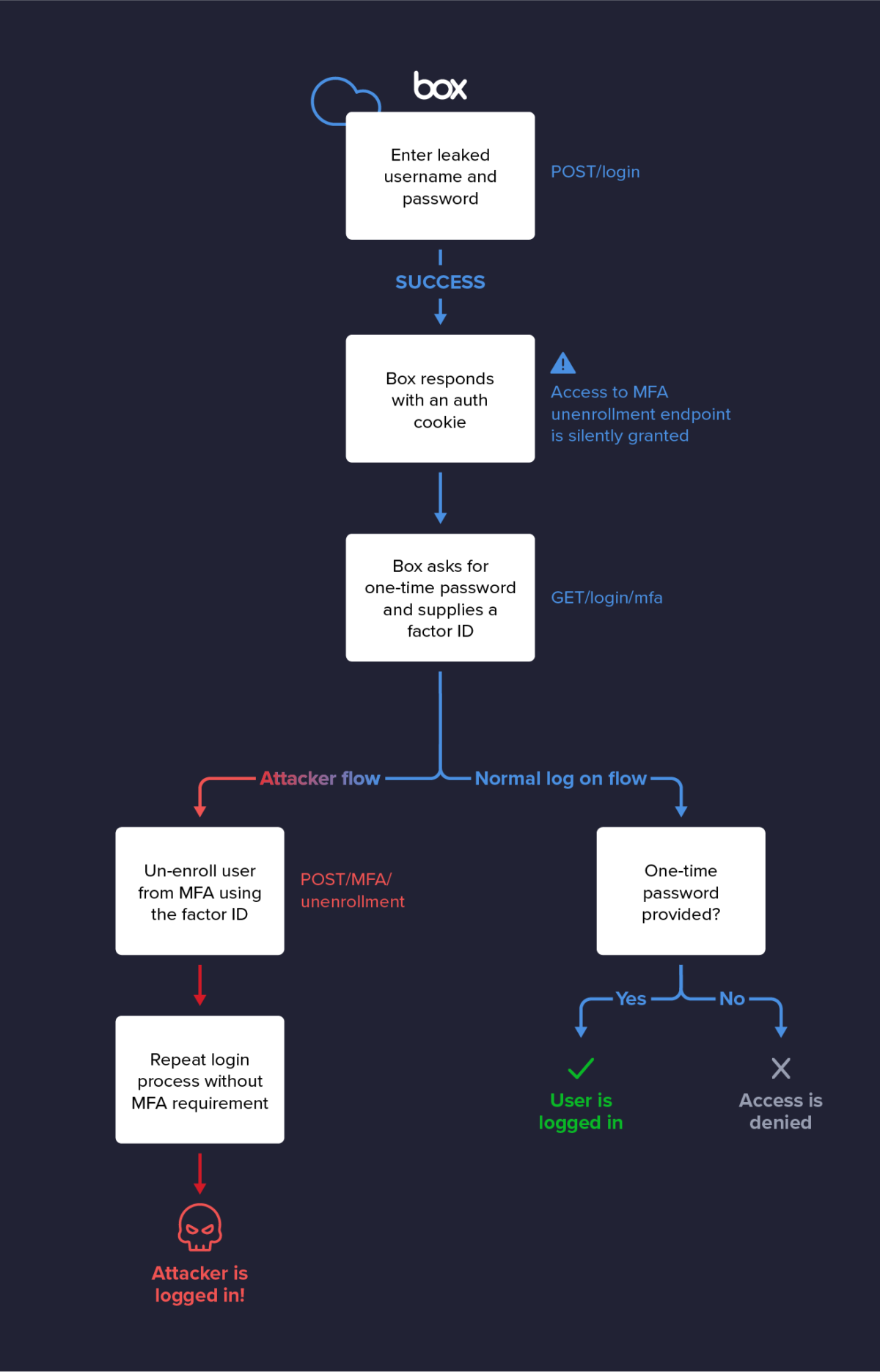

تیم ما کشف کرد که نقطه پایانی /mfa/unrollment نیازی ندارد. کاربر باید به طور کامل احراز هویت شود تا یک دستگاه TOTP از حساب کاربر حذف شود. در نتیجه، توانستیم با موفقیت یک کاربر را از MFA پس از ارائه نام کاربری و رمز عبور، قبل از ارائه عامل دوم، لغو ثبت نام کنیم. قادر به ورود بدون نیاز به MFA و دسترسی کامل به حساب Box کاربر، از جمله تمام فایلها و پوشههای کاربر است. قبل از اصلاح Box، مهاجمان میتوانستند حسابهای کاربر را از طریق پر کردن اعتبار، زور بیرحمانه، و غیره به خطر بیاندازند. مهاجم آدرس ایمیل و رمز عبور کاربر را در account.box.com/login

2 وارد میکند. اگر رمز عبور صحیح باشد، یک کوکی احراز هویت جدید به مرورگر مهاجم ارسال میشود که به مجموعه محدودی از نقاط پایانی، از جمله /mfa/unrollment endpoint

دسترسی میدهد. مهاجم به جای ارسال یک رمز عبور یکبار مصرف معتبر از یک برنامه احراز هویت به نقطه پایانی /mfa/verification ، شناسه عامل دستگاه را به نقطه پایانی /mfa/uninrollment با موفقیت لغو ثبت میکند. ترکیب حساب دستگاه/کاربر از MFA مبتنی بر TOTP

4. مهاجم اکنون میتواند با استفاده از احراز هویت تک عاملی دوباره وارد سیستم شود و به حساب کاربر و دادههای او دسترسی کامل داشته باشد

Takeaways

MFA گامی به سوی اینترنت امنتر و احراز هویت انعطافپذیرتر است. برنامههایی که به آنها تکیه میکنیم، اما MFA بینقص نیست. فشار زیادی به سمت MFA مبتنی بر TOTP صورت گرفته است، اما اگر نقصی در اجرای آن وجود داشته باشد، می توان از آن عبور کرد. بسیار توصیه میشود که پیادهسازی MFA خود را به یک ارائهدهنده (مثلا Okta) که در احراز هویت متخصص است، واگذار کنید. بسیاری دیگر وجود دارند که برخی از آنها را به زودی منتشر خواهیم کرد. احراز هویت قوی تنها یک لایه دفاعی است. اتخاذ یک رویکرد دفاعی عمیق که نقض را فرض می کند، حیاتی است، به خصوص اگر نگران تهدیدات داخلی هستید. علاوه بر نیاز به MFA، در صورت امکان از SSO استفاده کنید، سیاستهای رمز عبور قوی را اعمال کنید، سایتهایی مانند HaveIBeenPwnd را برای حسابهای نقضشده مرتبط با دامنهتان نظارت کنید، و از استفاده از پاسخهای آسان برای یافتن خودداری کنید ("نام مادرت چیست؟"