دایرکتوری فعال دارای یک مشکل حفظ حریم خصوصی است

هنگامی که من با قلم PowerView شگفت انگیز تست می کردم ، از آن استفاده می کردم تا اطلاعات کاربر را از Active Directory بیرون بکشم. در آن زمان من بیشتر علاقه مند به جمع آوری عضویت در گروه و سپس استفاده از آن اطلاعات برای پرش به اطراف یک شبکه بودم. به هر حال ، AD حاوی داده های حساس در مورد کارمندان است که برخی از آنها واقعاً نباید در دسترس همه افراد سازمان باشد. در حقیقت ، معادل مشکل "هرکس" در سیستمهای پرونده Windows برای Active Directory وجود دارد که توسط خودی ها و افراد خارج از کشور نیز می تواند مورد سوء استفاده قرار بگیرد.

اما قبل از توضیح مسائل مربوط به حفظ حریم خصوصی و راه های کاهش ، بیایید سوار شویم.

اکتیو دایرکتوری برای دنیای شرکت

فیس بوک است اما در جایی که با همه دوست شده اید! شاید شما در مورد فیلم ها ، کتاب ها و رستوران های مورد علاقه همکاران خود بیاموزید ، اما AD حاوی اطلاعات تماس حساس و زمینه های دیگری است که می تواند توسط هکرها و حتی خودی های ناشناس فن آوری مورد سوء استفاده قرار بگیرد.

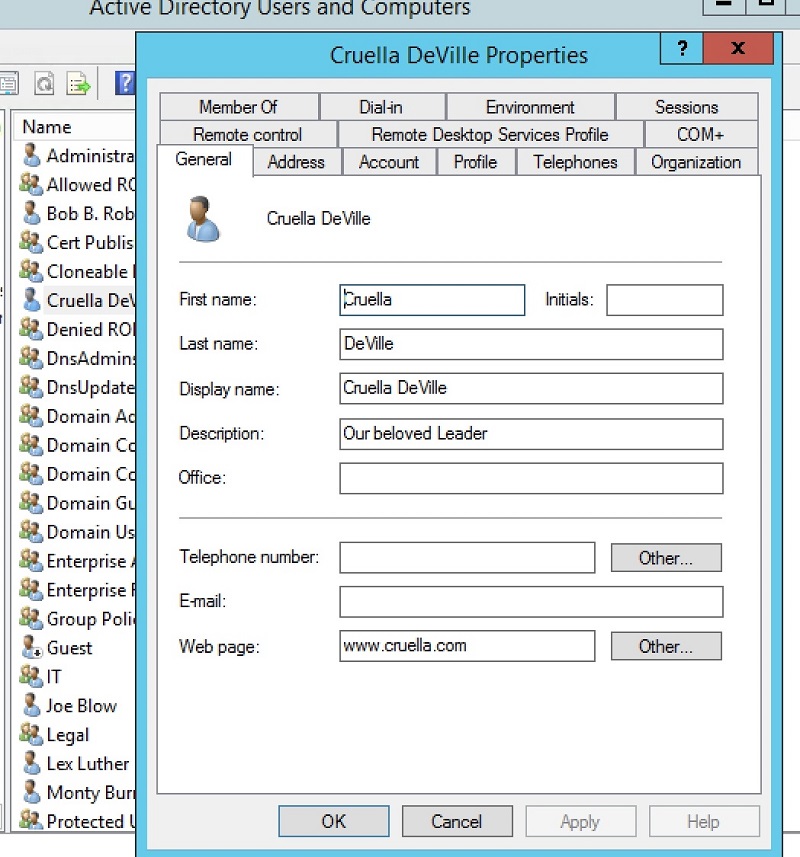

ادمین های Sys از این قرار هستند. البته با تصویر زیر آشنا شوید. این رابط کاربری Active Directory Users and Computer (ADUC) است که در آن آنها اطلاعات کاربر را تنظیم و ویرایش می کنند و کاربران را به گروه های مناسب اختصاص می دهند.

AD شامل نام کارمندان ، آدرس ها و شماره های شماره تلفن است ، و به همین ترتیب است. مانند دایرکتوری تلفن اما چیزهای بیشتری وجود دارد! در برخی از برگه های دیگر ، آدرس های ایمیل و وب ، گزارش های مستقیم کارمندان و یادداشت های توصیفی نیز وجود دارد.

آیا در سازمان نیاز است که همه افراد این اطلاعات را ببینند ، خصوصاً در عصر نظارت OSINT که هر جزئیات اضافی باعث می شود زمینه های دیگری پیدا کند. حتی ساده تر؟

البته ، نه! مشکل وقتی بزرگتر می شود که مدیران شرکت شما از این طریق در معرض دید قرار بگیرند.

PowerView برای همه

اینجاست که PowerView وارد بازی می شود. این رابط کاربری PowerShell بسیار دنج را به عملکردهای زیرین (و کثیف) Win32 که به AD دسترسی دارند فراهم می کند. به طور خلاصه: به دست آوردن زمینه های AD به آسانی و تایپ کردن در یک cmdlet بسیار ساده امکان پذیر است.

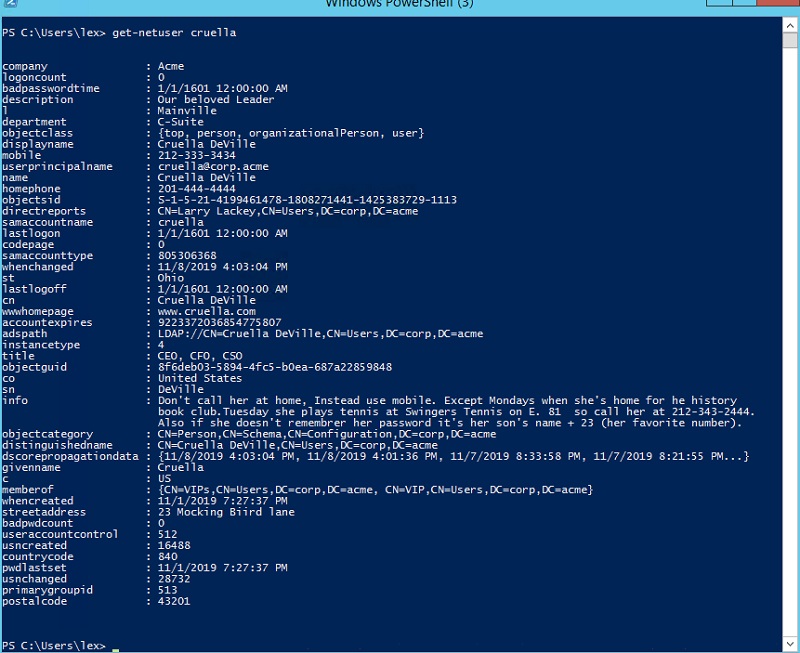

بیایید نمونه ای از اطلاعات دامپینگ را برای کارمند مورد علاقه من ، Cruella Deville ، که سطح C است ، مثال بزنیم. استفاده از cmldlet get-NetUser PowerView یک موضوع است:

این نیست برای نصب PowerView یک چالش بزرگ است – صفحه github آن را بررسی کنید! و مهمتر از آن ، برای اجرای بسیاری از دستورات PowerView ، مانند get-NetUser ، نیازی به امتیازات بالا ندارید. بنابراین ، یک کارمند با انگیزه اما بسیار تکنیکال می تواند با کمی تلاش شروع به زیر و بمک زدن در زمان میلاد کند.

از تصویر بالا می بینید که یک شخص خودی می تواند به سرعت چیزهای زیادی درباره Cruella بیاموزد. اگر متوجه شده اید که در قسمت اطلاعات در مورد عادات شخصی و رمزهای عبور فاش شده اید ، اعتبار وبلاگ CPE Inside Out Security را بدهید!

این یک امکان نظری نیست. در گپ زدن با آزمایش کنندگان قلم ، آموخته ام که آنها در واقع به AD بطور خاص برای کلمات عبور ساده مراجعه می کنند ، و اغلب آنها – متأسفانه – موفق هستند. آنها می دانند که شرکت ها هنگام مراجعه به اطلاعات AD بی دقتی هستند ، و عموما از موضوع بعدی ، مجوزهای AD آگاه نیستند.

Active Directory ACL های خاص خود را دارد

در اینجا "برداشت سریع" از این پست وجود دارد: رابط کاربری و رایانه های AD راهی برای تعیین مجوزها بر روی اشیاء AD دارد. ACL وجود دارد ، و سرپرستان می توانند دسترسی را اختصاص دهند یا آن را انکار کنند.

اگر در خانه بازی می کنید ، باید در فهرست های ADUC View بر روی "Advanced" کلیک کنید ، و هنگامی که کاربر را پاپ می کنید ، کلیک می کنید. به برگه Security ، جایی که ACL ها را تنظیم می کنید ، مراجعه کنید.

در سناریوی من با Cruella ، من نمی خواستم همه – کاربران معتبر – بتوانند اطلاعات خصوصی وی را ببینند ، بنابراین من آنها را از دسترسی خواندمند: [19659020] ACL ها در Active Directory در زیر برگه امنیت وجود دارد.

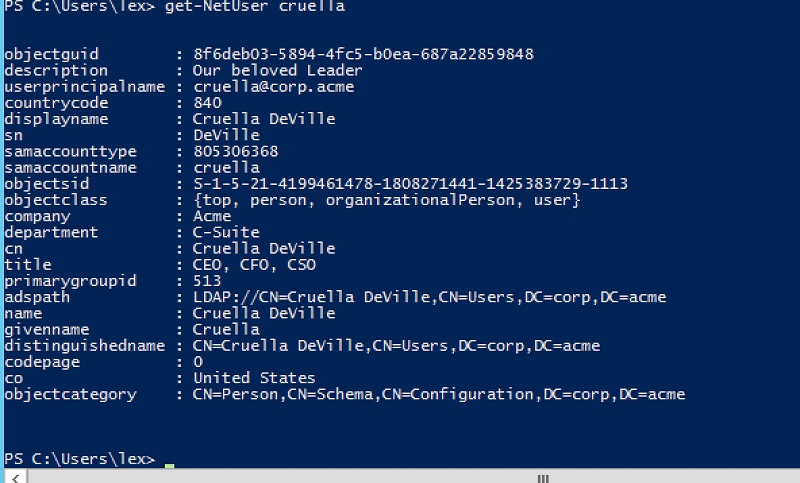

و اکنون یک کاربر عادی اگر سعی کند Get-NetUser PowerView را امتحان کند این را مشاهده می کند:

من توانستم اطلاعات بدیهی قابل سوء استفاده را از چشمان کنجکاو حذف کنم. برای نگه داشتن آن در "خانواده" ، من ACL دیگری را تنظیم کردم تا به اعضای گروه VIP – کرولا و سایر افراد از سطح C پیروی کنند – به این داده های حساس دسترسی پیدا کنند. به عبارت دیگر ، مجوزهای مبتنی بر نقش را اجرا کردم و بدین ترتیب آن را برای بیشتر کارمندان از جمله خودی که ممکن است تهدید شوند در دسترس نیست.

شما بدون شک می پرسید ، آیا می توانم ACL ها را در زمینه های AD به صورت گروهی تنظیم کنم. صرف اینکه باید را جداگانه به هر یک از اعضای گروه VIP بروید؟

و پاسخ ، تا آنجا که می توانم بگویم ، خیر! باید به صورت برنامه ای انجام شود. آه اگر من یک اسکریپت خوب پیدا کنم که توسط سرپرستان استفاده شود (یا یکی را ایجاد کنید) در پست دیگری به اشتراک می گذارم.

با این حال ، می توانید عضویت گروهی نامرئی را برای تنظیم کردن کاربران با تنظیم ACL در AD ایجاد کنید. شیء گروهی این از نظر حفظ حریم خصوصی و امنیت به شما کمک می کند.

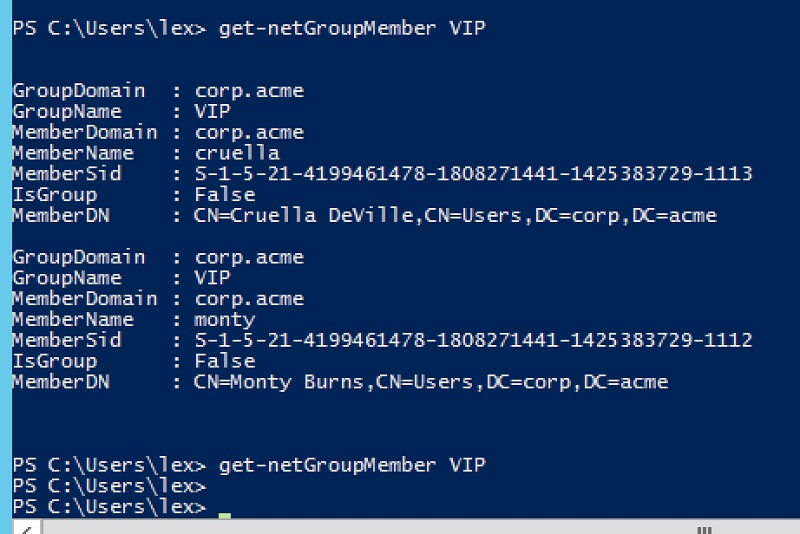

در مجموعه تست قلم حماسی من ، نشان دادم که چگونه می توان با کاوش در عضویتهای گروهی با استفاده از PowerViews 'Get-NetGroupMember ، با جستجوی اعضای گروه ، به اطراف سیستم پرش کرد. در سناریوی من ، دسترسی خواندن به عضویت در گروه VIP را محدود کردم. شما می دانید که قبل و بعد از تأثیر این تغییر چنین بود:

من توانستم عضویت Cruella و Monty Burns را در گروه VIP مخفی کنم ، و این را انجام دادم.

بگذارید روزی بنامیم!

این پست این بود كه شما را وادار كنید كه بیشتر در زمینه های AD خود و مجوزهای مرتبط با آنها دقت كنید. امیدوارم این انگیزه شما را جلب کند. AD یک منبع عالی است ، اما فکر کنید چگونه می خواهید اطلاعات حساس و شخصی را به خصوص از مدیران سطح بالا و مدیران مناطق مهم به اشتراک بگذارید.