حمله انکار توزیع خدمات (DDoS) چیست؟

حمله انکار توزیع خدمات (DDoS) تلاشی برای خراب کردن سرور وب یا سیستم آنلاین با پرت کردن آن با داده است. حملات DDoS می تواند یک سوء رفتار ساده ، انتقام جویی ، یا هکتیویتی باشد و می تواند از دلخوری جزئی تا خرابی طولانی مدت باشد که منجر به از دست رفتن تجارت می شود.

هکرها در ماه فوریه از GitHub با حمله DDoS 1.35 ترابایت داده در هر ثانیه استفاده کردند. 2018. این یک حمله گسترده است و تردید دارد که این نوع از آخرین نوع خود باشد.

برخلاف باج افزار یا حملات گروه های APT که دارای انگیزه مالی هستند ، حملات DDoS مخدوش کننده و آزار دهنده تر است. چقدر بد است؟ هزاران گیمر مشتاق به دلیل حمله DDoS نتوانستند وارد Classic WoW شوند! نکته این است که مهاجمان از حمله DDoS پول نمی گیرند – آنها فقط این کار را انجام می دهند تا درد ایجاد شود.

چگونه یک حمله DDoS کار می کند؟

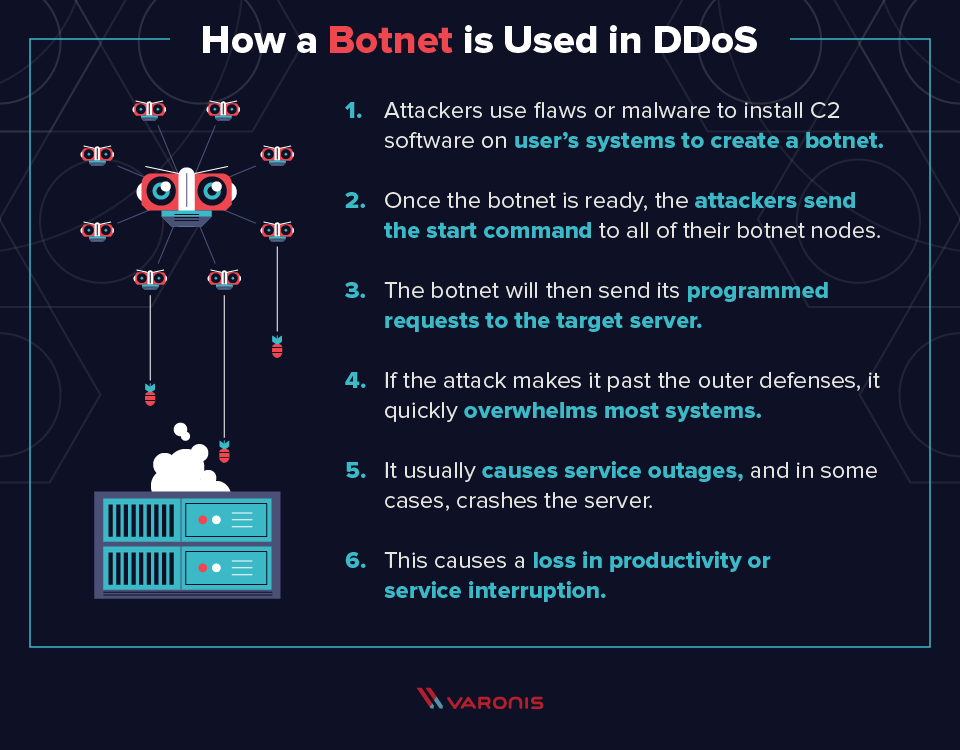

حملات DDoS اغلب توسط botnet انجام می شود – گروه بزرگی از رایانه های توزیع شده که با یکدیگر به طور هماهنگ عمل می کنند – به طور همزمان با یک درخواست وب سایت یا ارائه دهنده خدمات با درخواست های داده به طور همزمان با هرزنامه نویسی می کنند.

(C2) نرم افزار در سیستم های کاربر برای ایجاد یک بات نت. حملات DDoS برای دستیابی به اثر مطلوب به تعداد زیادی از رایانه های موجود در بات نت متکی هستند و ساده ترین و ارزانترین راه برای به دست آوردن کنترل بسیاری از این ماشین ها با استفاده از سوء استفاده است.

حمله DYNDNS از دوربین های WIFI با رمزهای پیش فرض استفاده کرد. یک بات نت بزرگ پس از آماده شدن بات نت ، مهاجمین دستور شروع را به همه گره های بات نت خود ارسال می کنند ، و سپس بات نت ها درخواست های برنامه ریزی شده خود را به سرور هدف ارسال می کنند. اگر این حمله باعث شود که از خط دفاع دفاعی خارج شود ، به سرعت در بیشتر سیستم ها غلبه می کند ، باعث قطع سرویس و در برخی موارد سرور می شود. نتیجه نهایی حمله DDoS در درجه اول از بین رفتن بهره وری یا قطع شدن خدمات است – مشتریان نمی توانند یک وب سایت را ببینند.

در حالی که ممکن است بنظر برسد خوش خیم ، هزینه حمله DDoS در سال 2017 به طور متوسط 2.5 میلیون دلار بوده است. کسپرسکی گزارش می دهد که حملات DDoS هزینه مشاغل کوچک $ 120،000 و بنگاه های $ 2،000،000. هکرها برای بیان هرگونه فعالیت ، از حمله های DDoS استفاده می کنند ، از شوخی های کودکانه گرفته تا انتقام از یک تجارت برای بیان فعالیت های سیاسی.

طبق قانون کلاهبرداری و سوءاستفاده ، حملات DDoS غیرقانونی است. شروع حمله DDoS علیه شبکه بدون اجازه ، تا 10 سال زندان و تا 500000 دلار جریمه برای شما هزینه خواهد کرد.

تفاوت بین DoS و DDoS Attack چیست؟

انکار خدمات ( DoS) حمله شامل انواع مختلفی از حملات می شود که برای مختل کردن سرویس ها طراحی شده اند. علاوه بر DDoS ، می توانید یک لایه برنامه DoS ، DoS پیشرفته مداوم و DoS به عنوان یک سرویس داشته باشید. شرکت ها از DoS به عنوان یک سرویس برای استرس تست شبکه های خود استفاده خواهند کرد.

خلاصه اینکه ، DDoS یک نوع حمله DoS است – با این وجود ، DoS می تواند به این معنا باشد که مهاجم به جای استفاده از بات نت ، از یک گره منفرد برای شروع حمله استفاده کرده است. . هر دو تعریف صحیح است.

حمله DDoS برای امنیت من به چه معنی است؟

برای مدیریت حمله DDoS بر علیه سیستم های شما باید آماده و برنامه ریزی کنید. شما نیاز به نظارت ، ایجاد هشدارها و تشخیص سریع حمله DDoS در حال انجام است. قدم بعدی خاموش کردن حمله به سرعت و بدون اینکه کاربران شما را تحت تأثیر قرار دهد. می توانید آدرس های IP را با استفاده از فایروال Next-Gen خود مسدود کنید ، یا ترافیک ورودی به سیستم هدف را ببندید و یک نسخه پشتیبان تهیه نکنید. برنامه های پاسخ دیگری نیز وجود دارد که می توانید آنها را پیاده سازی کنید.

انواع متداول حملات DDoS

چندین روش مختلف وجود دارد که مهاجمان حمله DDoS را انجام می دهند. در اینجا برخی از شناخته شده ترین موارد زیر ذکر شده است:

Attackers Layer Attack

حملات DDoS با لایه کاربردی ، با هدف هدر دادن منابع مورد نظر و مختل کردن دسترسی به وب سایت هدف یا سرویس. مهاجمان رباتها را با درخواست پیچیده ای بارگذاری می کنند که سرور هدف را برای پاسخ به آن مالیات می دهد. این درخواست ممکن است به دسترسی به بانک اطلاعاتی یا بارگیریهای بزرگ نیاز داشته باشد. اگر هدف در مدت زمان کوتاهی چندین میلیون از آن درخواست ها را بدست آورد ، می تواند خیلی سریع دچار ناراحتی شود یا به سرعت در یک خزنده کم شود یا کاملاً قفل شود.

حمله HTTP Flood ، به عنوان مثال ، یک حمله لایه ای از کاربرد است که هدف آن سرور وب را در هدف قرار داده و از بسیاری از درخواست های HTTP سریع برای پایین آوردن سرور استفاده می کند. به عنوان فشردن دکمه تازه کردن در حالت آتش سریع در کنترلر بازی خود فکر کنید. این نوع ترافیک از هزاران رایانه به یکباره به سرعت غرق وب سرور می شود.

Protokoll Attack

حملات پروتکل DDoS لایه شبکه سیستم های هدف را هدف قرار می دهد. هدف آنها سرنگونی میزهای میزبان خدمات شبکه اصلی ، فایروال یا متعادل کننده بار است که درخواست را به هدف منتقل می کند.

به طور کلی ، سرویس های شبکه یک صف اول ، اول (FIFO) را وارد می کنند. اولین درخواست وارد می شود ، کامپیوتر درخواست را پردازش می کند ، و سپس می رود و درخواست بعدی را در صف به همین ترتیب دریافت می کند. اکنون تعداد محدودی از نقاط در این صف وجود دارد و در یک حمله DDoS ، صف می تواند به حدی عظیم تبدیل شود که منابعی برای رایانه وجود نداشته باشد که با اولین درخواست مقابله کند.

یک حمله سیل SYN یک خاص است. حمله پروتکل. در یک معامله استاندارد TCP / IP شبکه ، یک دست زدن به سه طرفه وجود دارد. آنها SYN ، ACK و SYN-ACK هستند. SYN بخش اول است که به نوعی درخواستی است ، ACK پاسخی است که از هدف گرفته می شود ، و SYN-ACK اصلی ترین درخواست کننده است که می گوید: "متشکرم ، من اطلاعات درخواستی را درخواست کردم." در یک حمله سیل SYN ، مهاجمین بسته های SYN را با آدرس های IP جعلی ایجاد می کنند. سپس هدف ACK را به آدرس ساختگی ارسال می کند ، که هرگز پاسخی نمی دهد ، و سپس در آنجا می نشیند و منتظر می ماند تا تمام آن پاسخ ها را به موقع اعلام کند ، که به نوبه خود منابع را برای پردازش همه این معاملات جعلی خسته می کند.

Volumetric Attack [19659028] تصویر حمله DDoS از تقویت DNS ” width=”960″ height=”450″ />

هدف از یک حمله حجمی استفاده از بات نت برای ایجاد حجم عمده ای از ترافیک و مسدود کردن آثار بر روی هدف است. مانند یک حمله HTTP Flood فکر کنید ، اما با یک مؤلفه پاسخ نمایی اضافه شده. به عنوان مثال ، اگر شما و 20 نفر از دوستانتان همگی در همان مکان پیتزا نامیدید و همزمان 50 پیت سفارش دادید ، آن فروشگاه پیتزا نمی تواند آن درخواست ها را انجام دهد. حملات حجمی با همین اصل عمل می کنند. آنها چیزی را از هدف درخواست می کنند که به شدت پاسخ می دهد و میزان ترافیک منفجر می شود و سرور را مسدود می کند.

تقویت DNS نوعی حمله حجمی است. در این حالت ، آنها به طور مستقیم به سرور DNS حمله می كنند و مقدار زیادی از داده ها را از سرور DNS درخواست می كنند ، كه می تواند سرور DNS را پایین بیاورد و هر كس را كه از آن سرور DNS برای خدمات حل اسم استفاده می كند ، فلج كند.

جلوگیری از حملات DDoS؟

چگونه GitHub از حمله DDoS عظیم جان سالم به در برد؟ برنامه ریزی و تهیه ، البته. بعد از گذشت 10 دقیقه قطع زمان متناوب ، سرورهای GitHub سرویس کاهش DDoS خود را فعال کردند. سرویس کاهش میزان استفاده از ترافیک ورودی را دوباره ترك كرد و بسته های مخرب را شستشو داد و حدود 10 دقیقه بعد مهاجمان كنار گذاشتند.

علاوه بر پرداخت هزینه خدمات کاهش DDoS از شركت هایی مانند Cloudflare و Akamai ، می توانید از اقدامات امنیتی استاندارد نقطه پایانی خود استفاده كنید. سرورهای خود را لکه دار کنید ، سرورهای Memcached خود را از اینترنت باز نگه دارید و به کاربران خود آموزش دهید تا حملات فیشینگ را تشخیص دهند.

شما می توانید هنگام حمله DDoS مسیریابی سیاهچاله را فعال کنید تا تمام ترافیک به پرتگاه ارسال شود. می توانید محدود کردن نرخ را برای تنظیم تعداد درخواست های یک سرور در مدت زمان کوتاه تنظیم کنید. یک فایروال به درستی تنظیم شده همچنین می تواند از سرورهای شما محافظت کند.

Varonis DNS ، VPN ، Proxies و داده های شما را برای نظارت بر علائم حمله DDoS قریب الوقوع علیه شبکه شرکتی شما نظارت می کند. Varonis الگوهای رفتاری را ردیابی می کند و هنگامی که رفتار فعلی با مدل تهدید مطابقت داشته باشد یا از رفتارهای استاندارد منحرف شود ، هشدارهایی ایجاد می کند. این می تواند شامل حملات بدافزارهای بدافزار یا افزایش چشمگیر در ترافیک شبکه باشد که نشانگر حمله DDoS است.

DDoS Attack Today

درست مانند هر چیز دیگری در محاسبات ، حملات DDoS در حال تکامل و ویرانگر شدن برای تجارت هستند. اندازه حمله در حال افزایش است و از 150 درخواست در ثانیه در دهه 1990 افزایش می یابد – که سرور آن دوران را پایین می آورد – به حمله اخیر DYNDNS و حمله GitHub با 1.2 TB و 1.35 TB رسید. هدف هر دو حمله ، مختل كردن دو منبع اصلی بهره وری در سراسر جهان بود.

این حملات از تکنیک های جدیدی برای دستیابی به شماره های پهنای باند عظیم خود استفاده کردند. حمله Dyn از یک سوء استفاده که در دستگاه های Internet of Things (IoT) یافت شده بود برای ایجاد یک بات نت به نام حمله Mirai Botnet استفاده کرد. میرایی از پورتهای telnet و رمزهای عبور پیش فرض استفاده کرد تا از دوربین های مجهز به WiFi استفاده کند تا این حمله را انجام دهد. این حمله یک شوخی کودکانه بود اما آسیب پذیری بزرگی را ایجاد می کند که با گسترش دستگاه های IoT همراه است.

حمله GitHub از هزاران سرور که در حال استفاده از Memcached در اینترنت آزاد هستند ، یک سیستم ذخیره سازی حافظه منبع باز بهره برداری کرد. Memcached با خوشحالی با تعداد زیادی از داده ها به درخواست های ساده پاسخ می دهد ، بنابراین ترک این سرورها روی اینترنت آزاد قطعی است.

هر دوی این حملات خطر قابل توجهی از سوء استفاده های آینده را نشان می دهند ، به خصوص که جهان IoT به رشد خود ادامه می دهد. . یخچال و فریزر شما بخشی از بات چقدر جالب خواهد بود؟ از طرف روشن ، گیت هاب حتی با این حمله نیز از بین نرفته است.

علاوه بر این ، حملات DDoS هرگز قابل اجرا نبودند. با وجود چندین گزینه DDoS-as-a-service ، بازیگران مخرب می توانند مبلغ اسمی را برای "اجاره" یک باتوم رایانه آلوده بپردازند تا یک حمله DDoS را علیه هدف مورد نظر خود انجام دهند.

در سپتامبر 2019 ، مهاجمان به هر دو ضربه زدند. ویکی پدیا و Classic World of Warcraft با حملات DDoS. در حال حاضر ، هیچ گونه علامتی در مورد این حملات وجود ندارد ، اما از هر بروزرسانی مطلع شوید.

پرسشهای متداول حمله DDoS

نگاهی گذرا به پاسخ سؤالات متداول مردم درباره حملات DDoS.

س: چه در طول حمله DDoS اتفاق می افتد؟

A: در حین حمله DDoS رایانه های توزیع شده – بات نت – هدف را با هرچه بیشتر درخواست داده اسپم می کنند.

س: آیا حملات DDoS غیرقانونی است؟

A: بله ، آن استفاده از تکنیک های DDoS برای مختل کردن یک هدف بدون اجازه غیرقانونی است. این یک تمرین خوب برای ایجاد یک مته DDoS است ، بنابراین می توانید برنامه Incident Response Response خود را برای حملات DDoS انجام دهید ، که این یک استفاده قانونی از DDoS است.

س: در یک حمله DDoS ، چه کانال ارتباطی معمولاً برای اجرای برنامه مورد استفاده قرار می گیرد. ؟

A: درخواست های HTTP ، DNS و TCP / IP پروتکل های متداولی هستند که برای حملات DDoS مورد استفاده قرار می گیرند.

حملات DDoS می تواند مخرب باشد ، بنابراین یک رویکرد پیشگیرانه اتخاذ کنید و یک برنامه پاسخ حادثه بسازید تا سریع پاسخ دهید. ترکیب منحصر به فرد وارونیس از قابلیت های نظارت و شناسایی تهدید به شما می دهد تا شروع استراتژی DDoS خود را انجام دهید.

یک وبینار زنده حمله سایبری Attack Demo را بزنید تا وارونیس را در عمل مشاهده کنید.