تهدیدات خودی چیست؟ تعریف و مثال

یک تهدید خودی یک خطر امنیتی است که در سازمان هدف قرار می گیرد. این بدان معنا نیست که بازیگر باید یک کارمند یا افسر فعلی در سازمان باشد. آنها می توانند یک مشاور ، کارمند سابق ، شریک تجاری یا عضو هیئت مدیره باشند.

34٪ از موارد نقض داده ها در گزارش بررسی های مربوط به نقض اطلاعات Verizon 2019 ، بازیگران داخلی را درگیر می کند.

مطابق گزارش خطر داده های Varonis در سال 2019 ، 17٪ از همه پرونده های حساس در دسترس هر کارمند بود.

بنابراین این آمار به ما چه می گوید؟ خودیها دارای توانایی ها ، انگیزه ها و امتیازات لازم برای سرقت داده های مهم هستند – این امر باعث می شود تا یک وظیفه CISO برای شناسایی و ایجاد دفاعی علیه همه آن دسته از بردارهای حمله باشد.

هرکس دانش خودی دارد و یا دسترسی به محرمانه سازمان دارد. داده ها ، IT یا منابع شبکه یک تهدید بالقوه برای خودی است.

انواع تهدیدهای خودی

به منظور محافظت از سازمان خود در برابر تهدیدهای خودی. مهم است که بفهمید تهدیدات خودی چیست. دو نوع اصلی تهدیدات خودی ، تورنكلوها و پیاده ها هستند كه به ترتیب خودی شرور و شركت كننده های ناخواسته هستند.

Turncloaks

Turncloak خودی است كه به طرز مخرب دزدی اطلاعات را انجام می دهد. در بیشتر موارد ، این یک کارمند یا پیمانکار است – شخصی که قرار است در شبکه باشد و دارای مجوزهای معتبر باشد ، اما برای سرگرمی یا سود از دسترسی آنها سوءاستفاده می کند. ما انواع و اقسام انگیزه هایی را مشاهده می كنیم كه این نوع رفتار را تحریک می كنند: برخی به اندازه شرارت نسبت به فروش اسرار به دولت های خارجی ، برخی دیگر به سادگی اسناد چند اسناد به استعفا به یك رقیب.

گرگوری چانگ ، مهندس بوئینگ ، یک گردنبند بدنام است. آقای چونگ به دلیل استفاده از مجوزهای امنیتی خود در بوئینگ برای قاچاق اسرار تجاری به چین در ازای ثروت كاری محكوم شده است ، و او

پیاده ها

پیاده فقط كارمند عادی است – یك كاری كه خوب می كند. خطایی که توسط یک بازیگر بد سوءاستفاده می شود یا در غیر این صورت منجر به از دست رفتن داده یا مصالحه می شود. خواه این یک لپ تاپ گمشده باشد ، به اشتباه با ارسال یک سند حساس به فرد اشتباه ، یا اجرای یک کلان مخرب Word ، پیاده یک شرکت کننده ناخواسته در یک حادثه امنیتی است.

نحوه تشخیص تهدید خودی

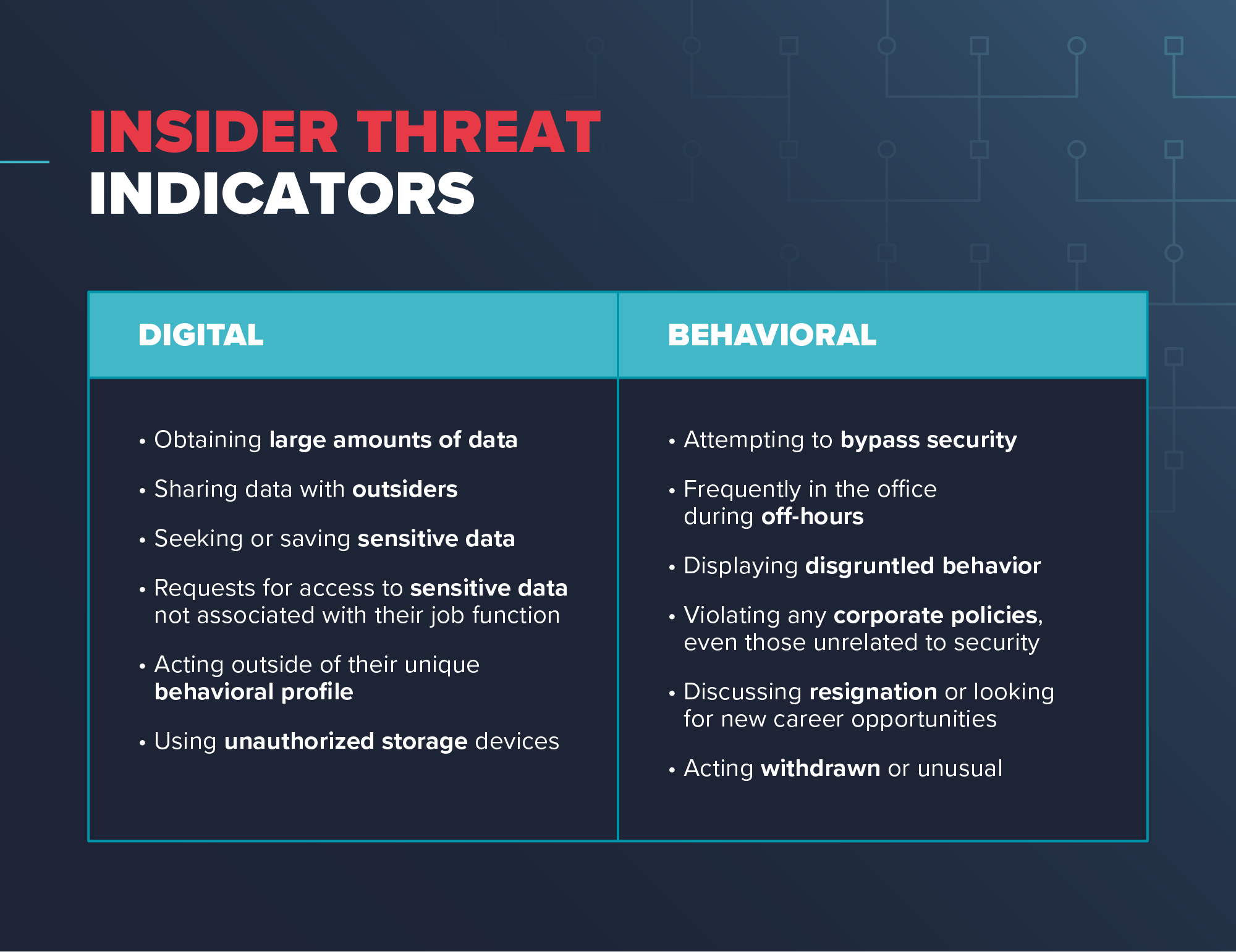

رفتارهای متداول وجود دارد که یک تهدید فعالانه را نشان می دهد – چه به صورت دیجیتالی و چه به صورت حضوری. این شاخص ها برای CISO ، معماران امنیتی و تیم های آنها برای نظارت ، شناسایی و متوقف کردن تهدیدات احتمالی خودی مهم است.

شاخص های مشترک تهدیدات خودی

علائم رایج دیجیتال و رفتاری تهدیدهای خودی را در زیر مشاهده کنید. [19659002] علائم هشدار دهنده دیجیتال

- بارگیری یا دسترسی به مقادیر قابل توجهی از داده

- دسترسی به داده های حساس که با عملکرد شغلی در ارتباط نیستند

- دسترسی به داده هایی که خارج از مشخصات رفتاری منحصر به فرد آنهاست

- درخواست های متعدد برای دسترسی به منابعی که با عملکرد شغلی آنها ارتباطی ندارد

- با استفاده از دستگاههای ذخیره سازی غیر مجاز (به عنوان مثال ، درایوهای USB یا فلاپی)

- خزیدن شبکه و جستجوی داده های حساس

- احتکار داده ها ، کپی کردن پرونده ها از پوشه های حساس

- داده های خارج از سازمان

علائم هشدار رفتاری

- تلاش برای دور زدن امنیت

- مكرر در مطب در ساعات خارج

- رفتار ناخوشایند را نسبت به همكاران ارائه می دهد

- نقض خط مشی شرکتها

- بحث استعفا یا فرصتهای جدید

در حالی که هشدارهای رفتاری انسان می تواند نشانه ای از موضوعات بالقوه باشد ، پزشکی قانونی و تجزیه و تحلیل دیجیتال کارآمدترین راه برای تشخیص خودی است. تهدیدات تجزیه و تحلیل رفتار کاربر (UBA) و تجزیه و تحلیل امنیتی کمک می کند تا تهدیدات احتمالی خودی ، تجزیه و تحلیل و هشدار در هنگام رفتار کاربر به طور مشکوک یا خارج از رفتار معمولی خود کمک کند.

نمونه های تهدیدات خودی

چند مثال اخیر از تهدیدهای خودی از طرف اخبار.

تسلا: یک سیستم خرابکارانه خودی مخرب و داده های اختصاصی را به اشخاص ثالث ارسال می کند.

Facebook: یک مهندس امنیتی از دسترسی خود به زنان ساقه سوءاستفاده کرد.

Coca-Cola: یک خودی مخرب یک هارد دیسک را به سرقت برد. [اطلاعاتمربوطبهپرسنل

Suntrust Bank: خودی مخرب داده های شخصی ، از جمله اطلاعات حساب را ، برای ارائه 1.5 میلیون مشتری به یک سازمان جنایی به سرقت برد.

Fighting Threats Insider

نقض داده 10 میلیون سوابق یک سازمان را در حدود 3 میلیون دلار هزینه می کند – و همانطور که این آگهی می گوید ، "یک اونس پیشگیری ارزش یک پوند درمانی دارد."

زیرا خودی ها از قبل در داخل هستند ، نمی توانید برای محافظت از شرکت خود به اقدامات امنیتی سنتی پیرامون اعتماد کنید. علاوه بر این ، از آنجا که خودی است – چه کسی در درجه اول مسئول مقابله با اوضاع است؟ آیا IT ، یا HR ، یک مسئله حقوقی است؟ یا اینکه این سه نفر و تیم CISO هستند؟ ایجاد و معاشرت یک سیاست برای اقدام در مورد تهدیدهای احتمالی خودی باید از صدر سازمان باشد.

کلید پاسخ دادن و رفع تهدیدات خودی داشتن رویکرد صحیح – و راه حل های مناسب برای کشف و محافظت علیه تهدیدات خودی.

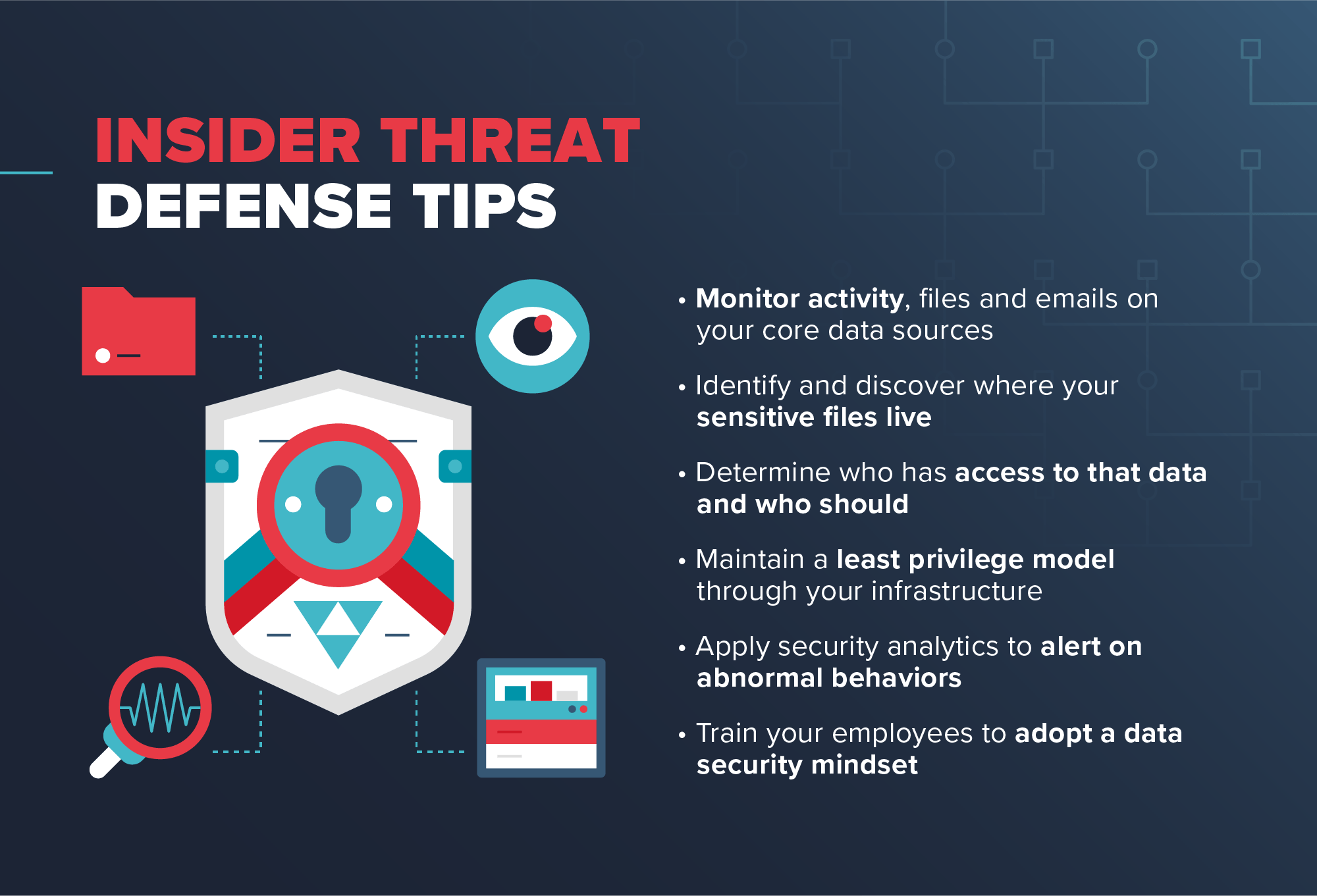

برنامه دفاع و پاسخ تهدید خودی

- نظارت بر پرونده ها ، ایمیل ها و فعالیتها در منابع داده اصلی خود

- شناسایی و کشف کنید که پرونده های حساس شما در کجا زندگی می کنند

- تعیین کنید چه کسی به آن داده دسترسی دارد و چه کسی باید به آن داده ها دسترسی داشته باشد

- از طریق زیرساخت های شما حداقل الگوی امتیاز را پیاده سازی و نگهداری کنید

- گروه دسترسی جهانی را حذف کنید

- صاحبان داده را مسئول مدیریت مجوزهای داده های خود قرار دهید و دسترسی موقت را به سرعت منقضی می کنید

- برای هشدار در مورد رفتارهای غیر طبیعی از تجزیه و تحلیل های امنیتی استفاده کنید از جمله:

- تلاش برای دسترسی به داده های حساس که جزئی از عملکرد شغلی عادی نیست

- تلاش برای بدست آوردن مجوزهای دسترسی به داده های حساس در خارج از فرآیندهای عادی

- افزایش فعالیت پرونده در پوشه های حساس

- تلاش برای تغییر سیاهههای مربوط به سیستم یا حجم زیادی از داده ها را حذف کنید

- مقادیر زیادی از داده های ارسال شده به خارج از شرکت ، خارج از کار عادی

- معاشرت و آموزش کارمندان خود برای اتخاذ یک طرز فکر امنیتی داده ها

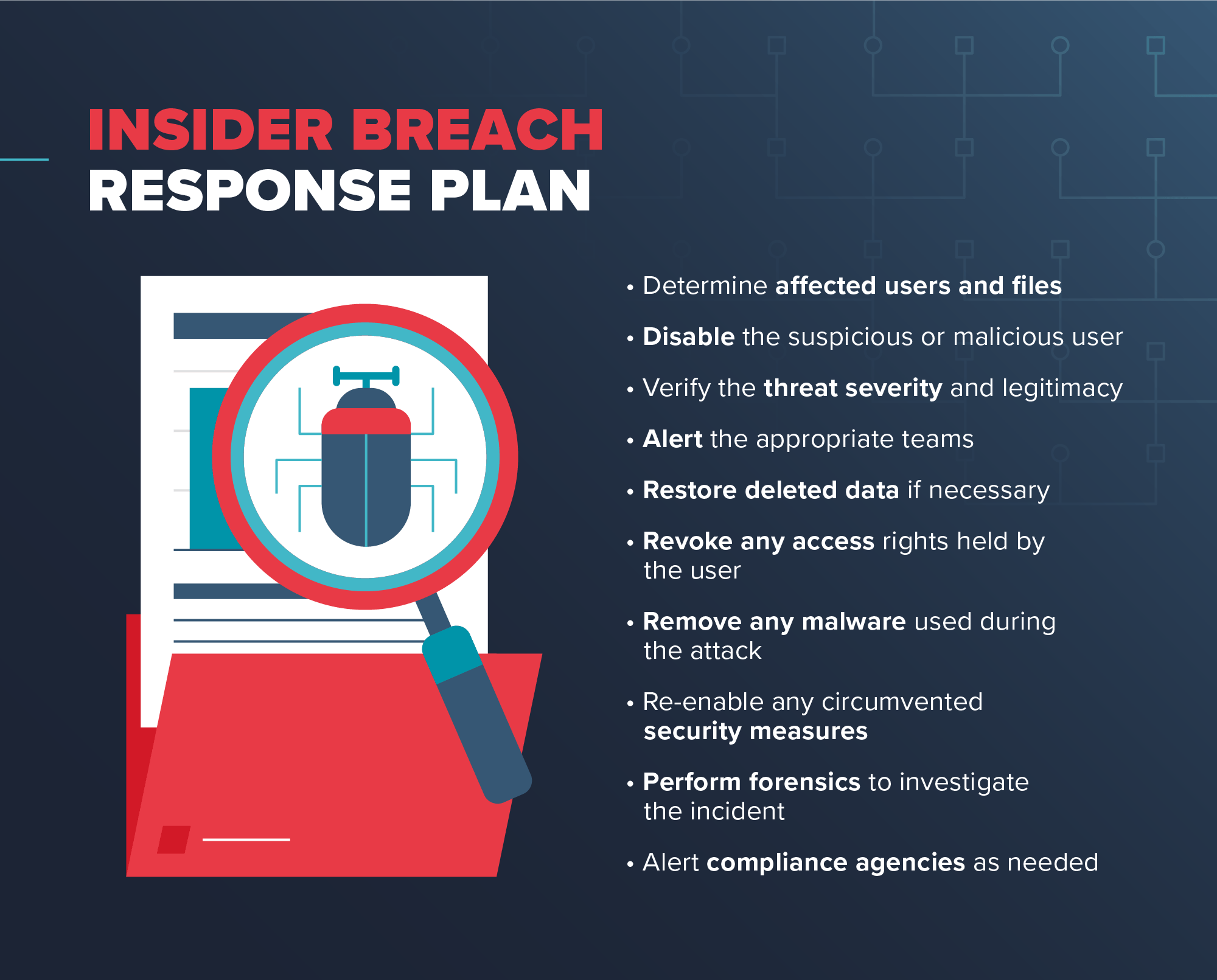

داشتن یک برنامه پاسخگویی به همان اندازه مهم است که بتواند به یک نقض احتمالی داده پاسخ دهد:

- تهدید را شناسایی کرده و اقدام کنید

- هنگام شناسایی فعالیت یا رفتار مشکوک ، کاربر را غیرفعال کنید و یا از سیستم خارج شوید

- مشخص کنید چه کاربران و پرونده هایی تحت تأثیر قرار گرفته اند

- صحت (و شدت) تهدید و هشدار به تیم های مناسب (حقوقی ، منابع انسانی ، IT ، CISO)

- را اصلاح کنید

- داده های حذف شده را در صورت لزوم بازیابی کنید

- حق دسترسی اضافی را که توسط خودی استفاده شده است حذف کنید

- هرگونه بدافزار بکار رفته در طول حمله را اسکن کرده و حذف کنید

- اقدامات امنیتی دور زده را دوباره فعال کنید

- در مورد حادثه امنیتی تحقیقات پزشکی قانونی را انجام دهید

- آژانسهای انطباق و تنظیم مقررات هشدارها در صورت نیاز

راز دفاع در برابر تهدیدهای خودی ، نظارت بر داده های شما ، جمع آوری اطلاعات و ایجاد هشدار در مورد رفتارهای غیر طبیعی است.

سوالات متداول تهدیدات خودی

بخش زیر را برای سؤالاتی که اغلب در مورد تهدیدات خودی مطرح می شود ، بررسی کنید.

س: شاخص های تهدیدات خودی چیست؟

A: شاخص های تهدیدات خودی سرنخ هایی هستند که می توانند به شما کمک کنند جلوی حمله خودی را بگیرید. نقض داده می شود. رفتارهای انسانی شاخصهای اصلی تهدیدهای احتمالی خودی است. تیم خود را آموزش دهید تا رفتارهای غیر طبیعی مختلف را تشخیص دهد و از واریونیس برای شناسایی فعالیت هایی استفاده کند که نشان دهنده یک تهدید بالقوه برای خودی است. مانند یک کاربر دسترسی به داده ها ، آنها قبلاً هرگز مقادیر زیادی از داده ها را از یک مکان به مکان دیگر لمس نکرده اند.

س: چه چیزی باعث ایجاد تهدید خودی می شود؟

پاسخ: انگیزه اصلی برای حمله خودی پول است. 34٪ از نقض اطلاعات در سال 2019 حملات خودی است. 71٪ از نقض داده ها توسط پول ایجاد می شود. 25٪ تخلفات ناشی از جاسوسی یا تلاش برای به دست آوردن مزیت استراتژیک است و همین امر انگیزه دوم را ایجاد می کند.

س: چگونه شخصی خودی را که قرار است به داده های حساس دسترسی پیدا کند ، شناسایی می کنید؟

پاسخ: کاربران باید به عنوان بخشی به داده های حساس دسترسی پیدا کنند. شغل آنها شما ، حرفه ای امنیتی ، باید به این نكته توجه داشته باشید كه این كاركنان كار خود را انجام می دهند. شما نمی توانید هدف را با یک ورودی واحد تعیین کنید – به چندین داده داده نیاز دارید. از خود بپرسید – آیا کاربر مرتباً به این داده ها دسترسی پیدا می کند؟ آیا کاربر رفتارهای غیر طبیعی دیگری را نشان می دهد؟ آیا آنها مقادیر زیادی داده را برای ارسال ایمیل ارسال می کنند؟ شما همچنین می توانید از Varonis برای تجزیه و تحلیل رفتارهای کاربر استفاده کنید و به شما در تعیین آنچه طبیعی است یا نه کمک می کند.

س: آیا هشدارهای مبتنی بر آستانه مستعد مثبت کاذب هستند؟ (به عنوان مثال ، ساختار دادن مجدد پوشه ها به سادگی)

الف: هشدارهای مبتنی بر آستانه در تعیین هدف بد نیستند ، و می توانند جوانب امنیتی را در شکارهای اسنایپ وحشی یا وضعیت "صدای فریاد" پیش ببرند. در اینجا یک سناریوی ساده وجود دارد – کاربر یک پوشه از داده های حساس را به یک مکان جدید منتقل می کند. اگر یک هشدار مبتنی بر آستانه برای "500 عملیات پرونده بر روی داده های حساس در یک دقیقه" دارید ، کاربر فقط آن را فریب داد (من نمی خواهم به جزئیات دلیل فقط به من اعتماد کنید.) زمان تیم امنیتی شما گرانتر از تعقیب کردن تغییر پوشه است. در عوض از آنالایزهای امنیتی استفاده کنید تا هشدارهای هوشمندانه تری داشته باشید.

س: لیست های تماشا چقدر مفید هستند؟

A: لیست های تماشایی – لیست کاربرانی که شما باید آنها را به چشم خود نگه دارید – می تواند مفید باشد ، اما آنها واقعی هستند طرف تاریک نیز هست اگر به اندازه کافی سخت به لیست تماشا فکر می کنید ، می توانید به راحتی ببینید که چگونه می توانند بیش از حد مورد استفاده قرار بگیرند و تیم امنیتی خود را با بقیه کاربران خود در وضعیت دشوار قرار دهند. از طرف تلنگر ، شما می خواهید کاربران خود را "آگاه از امنیت" و داشتن یک روش امن برای گزارش فعالیت مشکوک است. شما باید در لیست ساعت خود بهترین راهکارها را توسعه داده و نگه دارید. کاربران را از لیست تماشا به سرعت بررسی کرده و رها کنید و به تجزیه و تحلیل امنیتی خود تکیه دهید تا در رفتار غیر طبیعی برای شما زبانه ها نگه داشته شود.

تهدیدات خودی را جدی بگیرید و از همه مهمتر ، کاربران و داده های خود را کنترل کنید. Varonis به شما آرامش می بخشد که داده های شما و کاربران شما در خطوط خود بمانند. اما اگر آنها یک هشدار متن کامل و ورود به سیستم را ندارند ، می توانید یک تحقیق کامل را آغاز کنید.

سری فیلم آموزشی Troy Hunt را با عنوان "Enemy Within: Understanding Th ته های خودی" تماشا کنید.