امنیت Endpoint چیست؟ راهنمای کامل

Security Endpoint ، نظم و انضباط در قفل کردن هر عنصر سازمانی است که قادر به دستیابی به منابع داخلی مانند پایگاه داده یا سرورها باشد. این موضوع گسترده ای است که متخصصان امنیت سایبری را وادار می کند تا هر راه دسترسی ممکن را که هکر ممکن است در هنگام اجرای حمله انجام دهد ، بررسی کنند.

وقتی هکرها به دنبال اجرای حمله به یک شرکت هستند ، ابتدا انتخاب می کنند که چه مکانیزمی را جستجو می کنند. برای بهره برداری این می تواند یک وب سایت ، یک قطعه نرم افزار یا یک دستگاه شبکه ای باشد. سپس آنها به دنبال شكارهایی می روند كه برنامه خود را به مرحله اجرا درآورد ، همه در حالی كه تلاش می كنند فعالیتهای خود را از سیستمهای دفاعی پنهان كنند.

در این مقاله ، ما خواهیم دید كه امنیت نهایی در عمل به چه معناست و چگونه شركتها باید آن را عملی كنند.

برای راهنمایی ، بینش و فرصت کسب اعتبار CPE به وبینارهای امنیتی آینده ما مراجعه کنید.

چرا امنیت نقطه پایانی برای مشاغل مهم است؟

در اوایل اینترنت ، وقتی شرکت ها تازه شروع به پذیرش فناوری های جدید محاسباتی در محیط های خود می کردند ، شبکه های محلی حاشیه های کاملاً واضحی و سفت و سخت داشتند. برای دسترسی به مخازن مرکزی و سرورها ، شما باید از همان لحاظ جسمی در همان دفتر قرار داشته باشید و از طریق درگاه مشترکی بگذرید.

در محل کار مدرن ، با تغییر به میزبانی ابری و نرم افزار به عنوان سرویس ، وضعیت این است. کاملاً متفاوت شما کارمندان ، شرکا و فروشندگان دارید که همه از دستگاه های خود و اغلب از مکان های از راه دور به شبکه سازمانی شما متصل می شوند. این امر انجام تجارت در جهان را آسانتر کرده است ، اما همچنین طیف وسیعی از تهدیدهای جدید در مورد امنیت سایبری را معرفی کرده است که سازمانها باید بطور روزانه با آن روبرو شوند. فراموش نکنید که بخش اعظمی از حملات سایبری به دلیل تهدیدهای خودی رخ داده است.

تمرین هدف های امنیتی نهایی ، تیم های فناوری اطلاعات را مجبور می کند تا همه ورودی های احتمالی را که ممکن است افراد خارجی در شبکه داخلی خود داشته باشند ، بررسی کنند. چه چیزی به عنوان یک نقطه پایان در نظر گرفته شده است؟ هر وسیله جدیدی که کارمندان از آن استفاده می کنند ، از جمله تلفن های هوشمند و تبلت ها ، یک خطر در حال ظهور و آسیب پذیری دیگری است که باید در نظر گرفته شود.

چگونه Endpoint Security

![کار می کند] امنیت امنیتی Endpoint نحوه اجرای](https://film2018downloadb.ir/wp-content/uploads/2019/10/1571356133_989_امنیت-endpoint-چیست؟-راهنمای-کامل.png)

به منظور انتخاب بهترین امنیت امنیتی نقطه پایانی برای تجارت ، مهم است که درک کنیم چگونه امنیت نقطه پایانی با سایر عناصر امنیتی ارتباط برقرار می کند و همچنین چگونه می توان آن را متمایز کرد. بیایید ابتدا فرایند اساسی اجرای امنیت نقطه پایانی را اجرا کنیم ، که هر سازمانی باید بدون در نظر گرفتن صنعت خود در نظر بگیرد.

- اولین کاری که یک شرکت باید انجام دهد جمع آوری اطلاعات است. شما قادر نخواهید بود از شبکه خود در برابر حمله دفاع کنید مگر اینکه درک کاملی از تمام نقاط دستیابی به آن داشته باشید. این فعالیت همچنین باید شامل هویت و مدیریت دسترسی (IAM) باشد ، بنابراین می دانید چه کسی به چه منابعی نیاز به دسترسی دارد.

- پس از بررسی و فهرست بندی نقاط انتهایی مختلف در شبکه ، باید برای هر لایه فناوری راه حل امنیتی انتخاب کنید. . این شامل حفاظت از سخت افزار ، محافظت از نرم افزار ، محافظت از ابر و محافظت از شبکه است. به خاطر داشته باشید که برخی از فروشندگان ممکن است مجموعه ای از خدمات را برای تأمین نیازهای کامل شما ارائه دهند.

- در این مرحله ، شما آماده اجرای راه حل های انتخاب شده و تغییر وضعیت هستید. باید عملکرد هر راه حل را از نزدیک آزمایش و اندازه گیری کنید و مشخص کنید که آیا هنوز هم آسیب پذیری های عمده شبکه وجود دارد یا خیر. اگر این کار را انجام دهند ، شما مجدداً این روند را آغاز می کنید.

اکنون ما با بررسی چگونگی تعامل ابزارهای مختلف ، به عناصر دقیق یک سیاست امنیتی نقطه پایانی خواهیم پرداخت. ما شبکه ها ، برنامه های ضد ویروس ، فایروال ها و محیط های ابری را پوشش خواهیم داد.

Endpoint Security and the Network

ساده ترین فکر کردن درباره یک شبکه رایانه ای مانند نقشه راه های یک شهر ساده است. هر مسیری اجازه می دهد تا افراد – یا در این حالت بسته های داده – از یک نقطه به نقطه دیگر سفر کنند. بعضی از جاده ها سرعت بیشتری نسبت به بقیه دارند و همچنین امکان مسافرت در خارج از منطقه اصلی را می دهند که به آن شبکه محلی نیز معروف است.

وقتی امنیت نقطه پایانی به میان می آید ، مهم است که تعریف کنید که محیط شبکه محلی شما چیست. همه سرورهای اصلی تجارت ، بانک اطلاعاتی و برنامه های کاربردی شما باید در شبکه محلی باشند. آنها ممکن است بین قطعه های مختلف زیرساخت های ابری توزیع شوند ، اما به لطف جادوی آدرس دهی IP ، همه آنها می توانند در داخل یک شبکه واحد کنترل شوند.

تمرین امنیت endpoint شما را ملزم می کند که محیط شبکه محلی خود را بررسی کنید و هر اتصال ورودی را که سعی در نفوذ به آن دیوار دارد ردیابی کنید. هر درخواست ، صرف نظر از اینکه چه نوع دستگاه یا کاربر آن را تولید می کند ، تهدیدی برای امنیت نقطه پایانی شما محسوب می شود. ابزارهایی مانند Varonis Edge به شما امکان می دهد تا حفاظت از شبکه خود را به صورت خودکار انجام دهید.

تفاوت بین نرم افزار آنتی ویروس و Endpoint Security

هنگام مقایسه نرم افزار آنتی ویروس با یک راه حل کامل امنیتی نهایی ، تمام تفاوت ها به دامنه مورد نظر می رسد. یک ابزار ضد ویروس برای اجرای بر روی یک رایانه یا دستگاه واحد و اسکن مطالب آن طراحی شده است تا به دنبال نرم افزارهای مخرب شناخته شده یا سایر پرونده های خطرناک مانند پرونده های مرتبط با حملات رمزنگاری اخیر باشد. اکثر برنامه های آنتی ویروس به دفعات به روز می شوند و به طور خودکار داده های مشکوک را قرنطینه می کنند.

از طرف دیگر ، یک راه حل امنیتی نهایی ، به کل شبکه سازمان و نه فقط یک دستگاه واحد نگاه نمی کند. این اسکن ها در لبه محیط شبکه برای شناسایی ، پرچم گذاری و مسدود کردن بدافزار احتمالی اجرا می شود. هر دستگاه جدیدی که وارد شبکه می شود ، بطور خودکار در محافظت از endpoint قرار می گیرد.

Endpoint Security and Firewalls

در اوایل اینترنت ، فایروال ها به طور معمول دستگاه های سخت افزاری بودند که به طور مستقیم به پورتال اصلی شبکه شما وصل می شدند. بسیاری از راه حل های فایروال امروزی مبتنی بر نرم افزار هستند اما هنوز همان هدف را محقق می کنند: نظارت بر کلیه ترافیک وب ورودی و فیلتر کردن آدرس های IP خاص بر اساس خط مشی های تنظیم شده توسط کاربر.

برخی سازمان ها اشتباه فرض می کنند که یک فایروال قوی می تواند در خدمت باشد. به عنوان یک راه حل جامع امنیتی نهایی این مورد به ویژه برای شرکتهایی که درصد بالایی از مردم از راه دور کار می کنند ، اینگونه نیست. یک استراتژی امنیتی کامل با نقطه پایانی باید این اتصالات خارجی را به خود اختصاص دهد ، که فایروال همیشه نمی تواند آن را کنترل یا کنترل کند.

Endpoint Security in the Cloud

جنبش محاسبات ابری طیف گسترده ای از مزایا را برای شرکتهای نرم افزاری در هر اندازه معرفی کرده است. اکنون به جای هدر دادن وقت ، پول و منابع مدیریت و نگهداری سرورهای محلی یا مراکز داده ، می توانید به سادگی قدرت محاسباتی را از یک ارائه دهنده میزبانی ابری اجاره کنید.

اما یکی از مشکلات جانبی برای زیرساخت های مبتنی بر ابر پیچیدگی جدید است وقتی که می آید امنیت هر سطح دسترسی در معماری ابری شما به یک نقطه پایانی جدید تبدیل می شود که باید محافظت شود. هنگام مدیریت ریسک داخلی ، به خاطر داشته باشید که اعتبار امنیتی ارائه دهنده میزبان شما نقش مهمی در قابلیت اطمینان نقطه پایانی شما خواهد داشت.

مدیریت Endpoint Security

همانطور که قبلاً بحث شد ، ابزارهای آنتی ویروس که بر روی یک دستگاه واحد اجرا می شوند ، معمولاً به نگهداری کمی نیاز دارند. و بدون هیچ گونه تعامل مورد نیاز کاربر در پس زمینه اجرا می شود. در مورد راه حل های امنیتی نهایی با مقیاس کامل نیز همین موضوع صادق نیست. اینها معمولاً برای نظارت و نگهداری به یك تیم اختصاصی IT احتیاج دارند.

برای سازمانها مهم است كه از امنیت نقطه پایان به عنوان یك فرآیند در حال انجام استفاده كنند. مسدود کردن یک قطعه خاص از بدافزار یا آدرس IP مشکوک برای اطمینان از امنیت آینده کافی نیست. هکرها و مجرمان سایبری مرتباً در حال توسعه اشکال جدید حمله هستند و برای ایمن ماندن ، مدیران امنیتی endpoint باید آماده تنظیم و تنظیم مجموعه ابزارهای خود باشند.

انتخاب بهترین امنیت نهایی برای مشاغل شما

اکثر سازمان ها امیدوارم پیش از این اقدامات اولیه اقدامات امنیتی فناوری اطلاعات را انجام دهند. بنابراین ، هنگامی که به موضوع امنیت نقطه پایانی نگاه می کنیم ، آنها باید تصمیم بگیرند که آیا ابزار فعلی خود را رها کنند و در یک مجموعه کاملاً جدید سرمایه گذاری کنند و یا اینکه سعی کنند اجزای انفرادی را برآورده سازند تا بتوانند نیازهای خود را به طور کامل برآورده کنند.

بدیهی است که هزینه مهم است. عامل هنگام انتخاب یک راه حل امنیتی نهایی. قیمت گذاری فروشنده بسته به تعداد کاربران شرکت شما و شبکه ای که در آن فعالیت می کنید به طور معمول متفاوت خواهد بود. به خاطر داشته باشید که ، بسته به اینکه صنعت یا بخش تجاری شما در چه حوزه ای فعالیت دارد ، ممکن است پروتکل های امنیتی خاصی را تنظیم کند که شما باید از آنها پیروی کنید.

مؤلفه های اصلی امنیت Endpoint

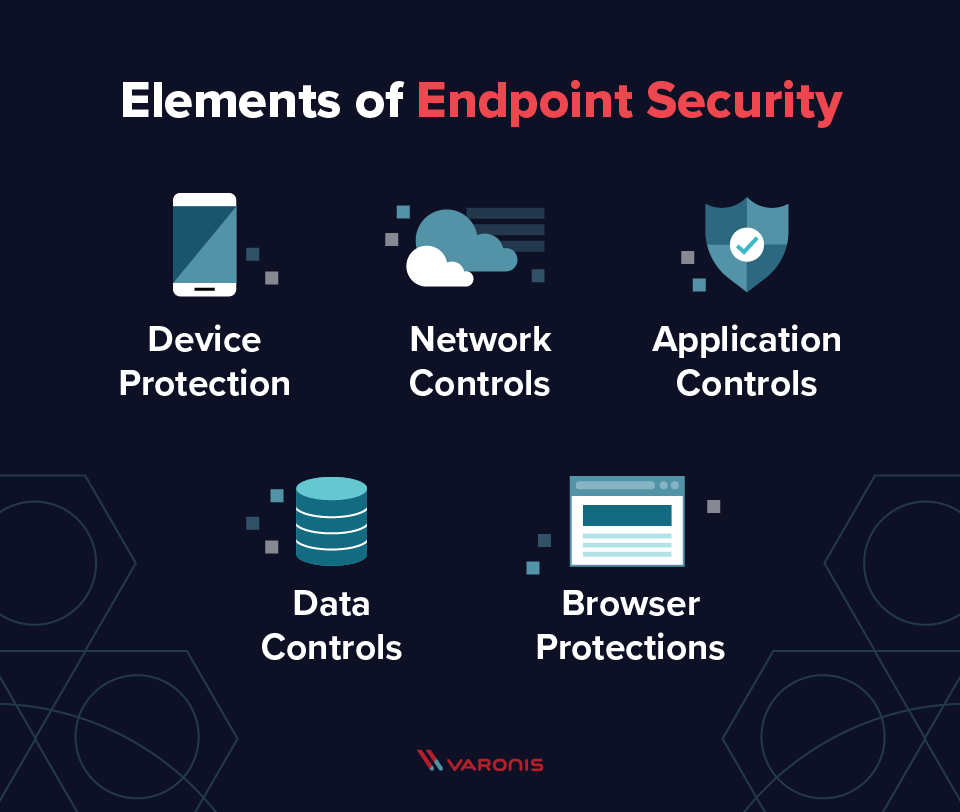

هنگام انجام خرید مقایسه برای یک راه حل نقطه انتهایی ، شما باید دقیقاً دقیقاً آنچه را برای سرمایه گذاری خود دریافت خواهید کرد ، بررسی کنید. برخی از فروشندگان ادعا می کنند مجموعه کاملی را ارائه می دهند اما در واقع ممکن است فاقد اجزای خاصی باشد که گزینه های دیگر شامل آن هستند. در اینجا عناصر اصلی برای جستجوی اینها ذکر شده است:

- محافظت از دستگاه – امنیت نقطه پایانی موبایل چگونه کار می کند؟ راه حل شما باید از آنتی ویروس و محافظت از بدافزار برای هر دو رایانه و دستگاه های تلفن همراه مانند تلفن و تبلت ، محافظت در برابر حملات مانند باج افزار استفاده کند.

- Controls Network – سیستم امنیتی نهایی باید مانند یک فایروال جامع کار کند که همه را فیلتر می کند. ترافیک ورودی و شناسایی خطرات احتمالی.

- Controls Application – این شامل ادغام با سرورهای برنامه برای نظارت و محدود کردن نوع دسترسی نهایی آنهاست.

- Control Data – این شامل ابزارهایی است که به جلوگیری از نشت داده ها و بهبود امنیت داده ها با رمزگذاری اطلاعات حساس کمک می کند.

- Browser Protection – سیستم های امنیتی Endpoint اغلب شامل یک گزینه فیلتر وب هستند ، به گونه ای که می توانید انواع سایت های کاربران خود را انتخاب کنید. دسترسی به آنها هنگام اتصال به شبکه مجاز است.

انواع امنیت Endpoint

یکی از تصمیمات بزرگی که یک شرکت دارد ساختن این است که آیا باید در یک راه حل امنیتی پایان نقطه مبتنی بر ابر یا برای سرمایه گذاری سرمایه گذاری کنید. گزینه های ابر انعطاف پذیر تر و راحت تر برای سازگاری با معماری موجود شما هستند. با این حال ، برخی از مقررات دولت یا صنعت ممکن است دیکته کند که ابزارهای امنیتی شما باید در همه زمانها در محل زندگی کنند.

در سطح سازمانی ، شما می خواهید یک بسته جامع مانند مجموعه کنترل نهایی و پاسخگویی Endpoint از وارونیس را در نظر بگیرید. این فراتر از نظارت ساده و هشدار مسئله است. یک راه حل پاسخگویی کامل شامل تجزیه و تحلیل پیشرفته و پزشکی قانونی در مورد تمام حوادث امنیتی است.

هنگام بررسی راه حل های مختلف امنیتی نهایی ، حتماً در مورد انواع مختلف محصولات موجود تحقیق کنید.

- Endpoint Encryption – این توابع شبیه به یک سرویس دهنده مجازی شبکه خصوصی (VPN) است و مسئول رمزگذاری همه ترافیک وب است که سیستم شما را ترک می کند. اگر همه انتقال های خروجی را رمزگذاری کنید ، می توانید خطر نشت داده ها و نقض ها را به حداقل برسانید.

- تجزیه و تحلیل پزشکی قانونی – ابزارهایی که در پزشکی قانونی تخصص دارند ، به شما امکان می دهند تا عمیق تر در مورد موضوعات شناخته شده حفر شوید و تشخیص دهید که مشکلات در چه جایی آغاز می شوند شبکه شما.

- IoT Protection – اگر سازمان شما به دستگاههای هوشمند و متصل به اینترنت مانند سنسورها یا ابزارهای وابسته به اینترنت متکی است ، که به طور جمعی به عنوان اینترنت اشیاء شناخته می شوند (IoT) ، می خواهید یک لایه اضافی اضافه کنید. امنیت سایبری در اطراف آنها.

- Email Gateways – تعداد زیادی از حوادث سایبری از طریق کلاهبرداری فیشینگ و سایر حملات مبتنی بر ایمیل آغاز می شود. با افزودن امنیت دروازه ایمیلی به استراتژی نقطه پایانی خود ، می توانید پیام های مشکوکی را از دسترسی کاربران خود مسدود کنید.

- Protection Quarantine – برخی راه حل های امنیتی endpoint به شما کمک می کنند یک منطقه قرنطینه ایجاد کنید تا بتوانید سیستم ها را قرار دهید یا

سؤالات متداول درباره امنیت

در اکثر موارد ، فروشندگان امنیت نهایی ، شما را به یک قرارداد سالانه قفل می کنند ، به خصوص اگر یک بسته مبتنی بر ابر را انتخاب کرده باشید. برای اطمینان از انتخاب بهترین گزینه ، بیایید به برخی از سؤالات متداول نگاه کنیم.

س: آنچه به عنوان یک نقطه پایانی در نظر گرفته می شود؟

A: مقصد نهایی هر دستگاه ، اتصال یا پورتال است که به یک دسترسی دارد شبکه داخلی سازمانی.

س: ابزارهای امنیتی انتهایی چیست؟

A: ابزارهای امنیتی Endpoint طیف وسیعی از فعالیتهایی را که هدف از آنها قفل کردن نقاط انتهایی بدون قطع عملیات تجاری است ، پوشش می دهند. آنها به طور خاص به دنبال ویروس ها ، بدافزارها و سایر خطرات حمله سایبری هستند.

س: چرا امنیت نقطه پایانی مهم است؟

پاسخ: با رشد شرکت ها ، آنها به طور کلی نقاط انتهایی بیشتری را به شبکه خود معرفی می کنند. بدون داشتن یک استراتژی امنیتی واضح واضح ، این می تواند سازمان را در معرض خطر حملات افراد خارجی قرار دهد.

س: بهترین امنیت نهایی چیست؟

A: بهترین امنیت نقطه پایان بستگی به نیازهای خاص شما دارد. توجه کنید که کدام محافظت را شامل می شود و اطمینان حاصل کنید که مجموعه مناسب را با توجه به اندازه و بودجه خود انتخاب می کنید.

برای شرکت های مدرن ، داده های دیجیتال اغلب با ارزش ترین دارایی است که در اختیار دارند. سرمایه گذاری در یک راه حل امنیتی بهترین نقطه در کلاس ، یک گام مهم برای محافظت از داده های شما است. Varonis محصولی به نام Datalert ارائه می دهد که قادر به شناسایی تهدیدات مربوط به نقض اطلاعات و تحریک فرآیندهای پاسخگویی است. این نوع ابزار هنگام بررسی استراتژی امنیتی لایه ای شما می تواند بسیار با ارزش باشد.