استفاده از برنامه های مخرب لاجورد برای نفوذ به یک مستاجر مایکروسافت 365

فیشینگ یکی از موفق ترین راه ها برای نفوذ به سازمان است. ما شاهد تعداد زیادی آلودگی به بدافزارها هستیم که ناشی از بازکردن پیوستهای آلوده یا کلیک بر روی پیوندهایی است که آنها را به سایتهای مخرب ارسال می کند که سعی می کنند مرورگرها یا افزونه های آسیب پذیر را به خطر بیاندازند.

اکنون سازمان ها با چنین سرعتی به Microsoft 365 می روند. ، ما در حال مشاهده یک بردار حمله جدید هستیم: برنامه های لاجوردی .

همانطور که در زیر می بینید ، مهاجمان می توانند برنامه های مخرب لاجوردی را ایجاد کرده ، مبدل و مستقر کنند تا در فعالیت های فیشینگ خود استفاده کنند. برنامه های لاجورد نیازی به تأیید مایکروسافت ندارند و مهمتر از همه ، آنها نیازی به اجرای کد در دستگاه کاربر ندارند ، و این امر می تواند از تشخیص انتهای نقطه و A / V جلوگیری کند.

پس از اینکه مهاجم قربانی را مجبور به کلیک کرد – برای نصب برنامه های مخرب لاجورد ، آنها می توانند سازماندهی کاربر را نقشه برداری کنند ، به پرونده های قربانی دسترسی پیدا کنند ، ایمیل آنها را بخوانند ، از طریق آنها ایمیل ارسال کنند (عالی برای فیشینگ داخلی نیزه) و موارد بسیار دیگری.

لاجوردی چیست برنامه های کاربردی؟

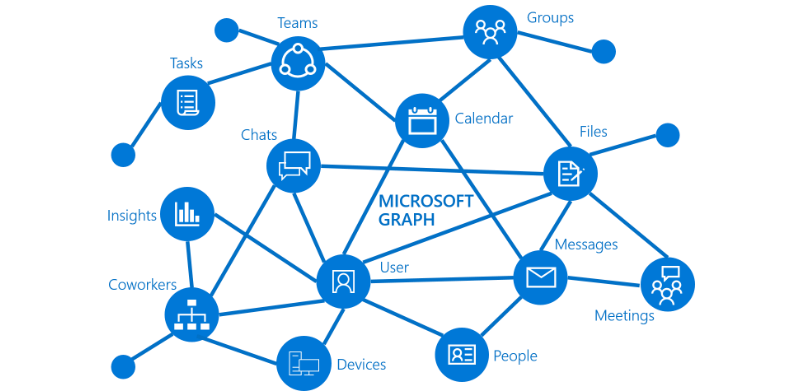

مایکروسافت سرویس Azure App را ایجاد کرد تا به کاربران امکان ایجاد برنامه های ابری سفارشی را بدهد که بتواند به راحتی با API ها و منابع لاجورد تماس گرفته و مصرف کند ، و ساخت برنامه های قدرتمند و قابل تنظیم را که با اکوسیستم مایکروسافت 365 بهم می پیوندند آسان می کند. [19659002] یکی از رایج ترین API های لاجوردی ، API MS Graph است. این API به برنامه ها اجازه می دهد تا با محیط 365 کاربر ارتباط برقرار کنند – از جمله کاربران ، گروه ها ، اسناد OneDrive ، صندوق پستی آنلاین و مکالمات.

مشابه نحوه سؤال از تلفن iOS شما. اگر دسترسی به یک برنامه برای مخاطبین یا موقعیت مکانی شما مناسب باشد ، روند مجوز برنامه Azure از کاربر می خواهد دسترسی به برنامه مورد نظر خود را به منابع مورد نیاز خود اعطا کند. یک مهاجم باهوش می تواند از این فرصت برای فریب کاربر برای دسترسی به برنامه مخرب خود به یک یا چند منبع حساس ابر استفاده کند.

چگونه Attack

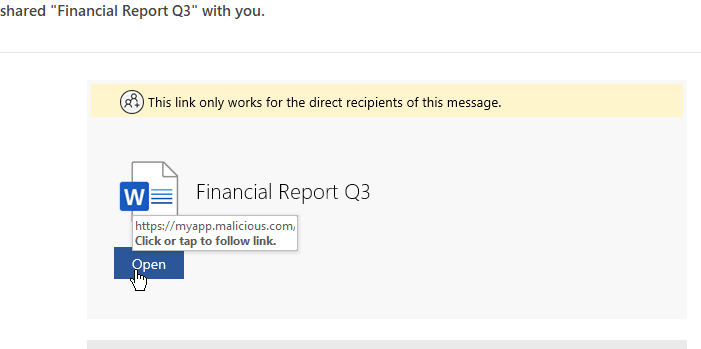

کار می کند] برای انجام این حمله ، دشمن باید یک برنامه وب و یک لاجورد داشته باشد. مستاجر آن را میزبانی کنید. پس از راه اندازی فروشگاه ، می توانیم کمپین فیشینگ را با پیوند برای نصب برنامه لاجوردی ارسال کنیم:

پیوند موجود در ایمیل کاربر را هدایت می کند به وب سایت تحت کنترل مهاجم ما (به عنوان مثال ، https://myapp.malicious.com) که یکپارچه قربانی را به صفحه ورود مایکروسافت هدایت می کند. جریان تأیید اعتبار کاملاً توسط مایکروسافت اداره می شود ، بنابراین استفاده از تأیید هویت چند عاملی یک کاهش قابل قبول نیست.

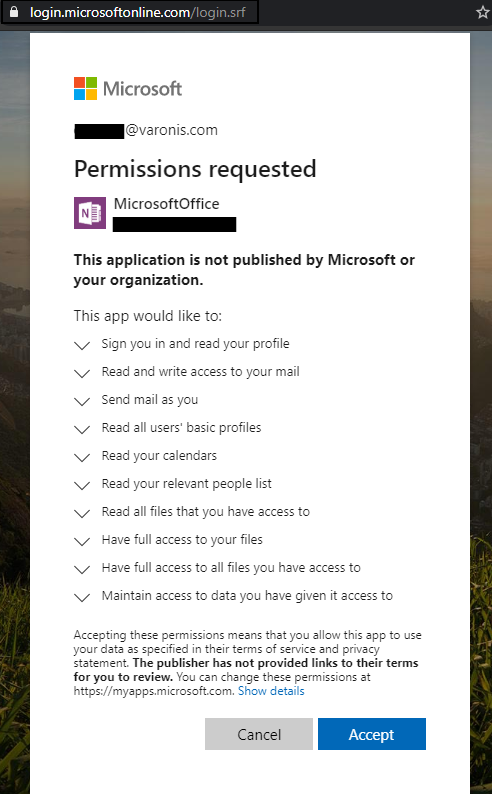

پس از ورود کاربر به نمونه O365 ، یک نشانه برای برنامه مخرب ما ایجاد می شود و از کاربر خواسته می شود مجوزهای لازم را به آن اجازه دهید و به آن بدهید. اینگونه به نظر کاربر نهایی می رسد (و در صورت نصب برنامه ها در شیرپوینت یا تیم ها ، بسیار آشنا به نظر می رسد):

در سمت مهاجم ، اینجا قرار دارد MS Graph API مجوزهایی را که می خواهیم در برنامه برنامه خود درخواست کنیم:

همانطور که می بینید ، مهاجم کنترل کننده نام برنامه است (ما را ساختیم "MicrosoftOffice ") و آیکون (ما از نماد OneNote استفاده کردیم). URL یک آدرس اینترنتی معتبر مایکروسافت است و گواهی آن معتبر است.

با این حال ، تحت نام برنامه نام مستاجر حمله کننده و یک پیام هشدار دهنده است که هیچکدام از آنها نمی توانند پنهان شوند. امید مهاجم این است که یک کاربر عجله کند ، آیکون آشنا را ببیند و به سرعت و بدون فکر از طریق صفحه نمایش حرکت کند زیرا می خواهد از طریق شرایط اخطار خدمات حرکت کند.

با کلیک بر روی "قبول" ، قربانی مجوزها را به نمایندگی از کاربر خود اعطا می کند – یعنی برنامه می تواند ایمیل های قربانی را بخواند و به پرونده هایی که به آنها دسترسی دارید دسترسی پیدا کنید.

این مرحله تنها شخصی است که رضایت قربانی را می طلبد – از این نقطه به بعد ، مهاجم کنترل کاملی روی حساب و منابع کاربر دارد.

پس از رضایت دادن به برنامه ، قربانی به وب سایت مورد نظر ما هدایت می شود. یک ترفند خوب می تواند برای دسترسی به پرونده اخیر کاربر و تغییر مسیر آنها به یک سند داخلی SharePoint باشد تا تغییر مسیر مشکوکتر باشد.

امکانات پس از حمله

این حمله برای این موارد خارق العاده است:

- بازآفرینی (شمارش کاربران ، گروه ها ، اشیاء در مستاجر 365 کاربر)

- فیشر Spear (داخلی به داخلی)

- سرقت پرونده ها و ایمیل ها از Office 365

برای نشان دادن قدرت برنامه Azure ما ، یک کنسول سرگرم کننده ساختیم تا منابعی را که ما در اثبات مفهوم خود به آنها دسترسی پیدا کردیم نمایش دهید:

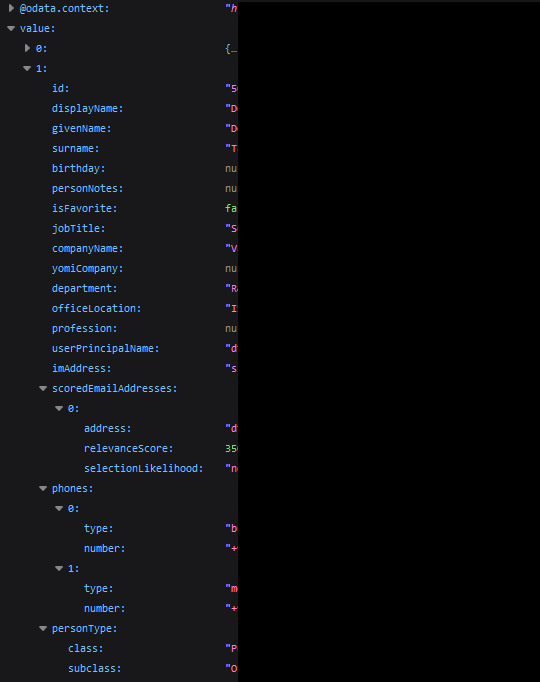

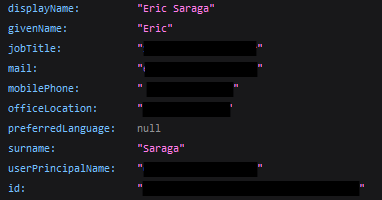

گزینه Me قربانی را که ما از آن خواسته ایم نشان می دهد:

کاربران ابرداده فوق را برای هر کاربر سازمان ، شامل آدرس های ایمیل ، شماره تلفن همراه ، عناوین شغلی و موارد دیگر بسته به ویژگی های فهرست فعال سازمان نشان می دهد. این تماس API به تنهایی می تواند یک نقض گسترده PII را ایجاد کند ، خصوصاً تحت GDPR و CCPA.

گزینه تقویم رویدادهای تقویم قربانی را به ما نشان می دهد. ما همچنین می توانیم جلساتی را به نمایندگی از آنها تنظیم کنیم ، جلسات موجود را مشاهده کنیم و حتی با حذف جلساتی که در آینده تعیین کرده ایم وقت خود را در روز آزاد کنیم.

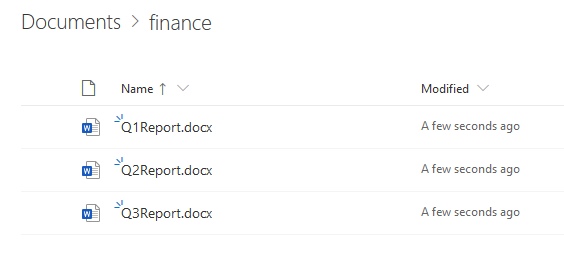

شاید مهمترین عملکرد در برنامه کنسول ما پرونده های اخیر باشد. تابعی که به ما امکان می دهد هر پرونده ای را که کاربر در OneDrive یا SharePoint به آن دسترسی داشته باشد ببینیم. ما همچنین می توانیم فایلها (ماکروهای مخرب برای تداوم ، هر کسی؟) را بارگیری یا تغییر دهیم.

مهم: هنگامی که از طریق این API به یک فایل دسترسی پیدا می کنیم ، لاجورد یک لینک منحصر به فرد ایجاد می کند. این پیوند برای هرکسی از هر مکانی امکان پذیر است – حتی اگر سازمان اجازه نمی دهد پیوندهای اشتراک ناشناس را برای کاربران 365 عادی داشته باشد.

پیوندهای API ویژه هستند. ما صادقانه مطمئن نیستیم که چرا آنها با خط مشی پیوند به اشتراک گذاری سازمان مسدود نشده اند ، اما ممکن است به این دلیل باشد که اگر این سیاست تغییر کند ، مایکروسافت نمی خواهد برنامه های سفارشی را بشکند. یک برنامه می تواند یک لینک بارگیری یا یک پیوند اصلاح برای یک پرونده از طریق PoC ما که هر دو درخواست کردیم درخواست کنیم.

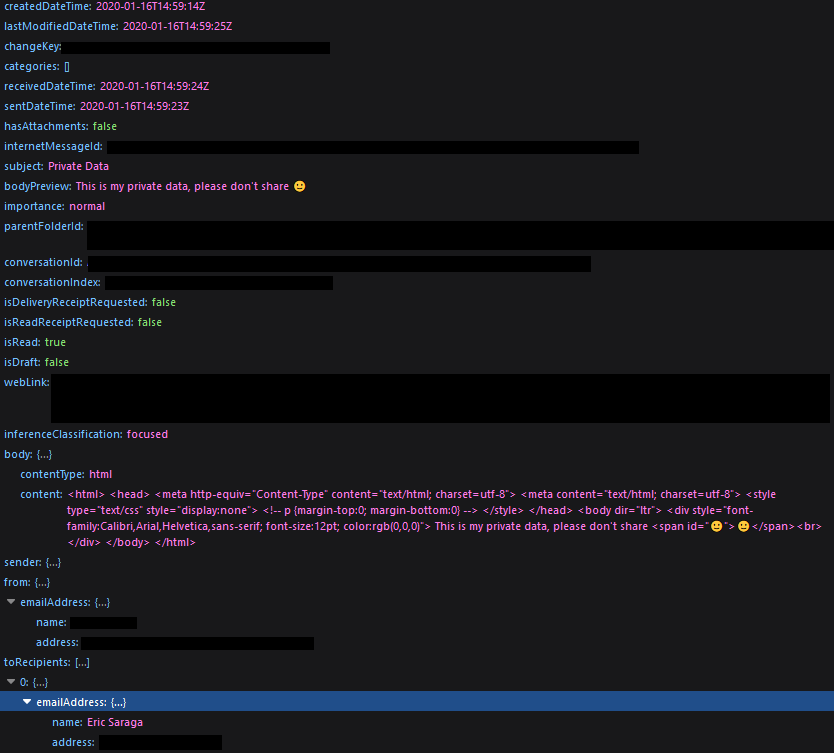

گزینه Outlook به ما امکان دسترسی کامل به ایمیل قربانیان ما را می دهد. ما می توانیم گیرندگان هر پیام را مشاهده کنیم ، توسط ایمیل های دارای اولویت بالا فیلتر می شوند ، ایمیل ارسال می کنند (یعنی نیزه فیش کاربران دیگر) و موارد دیگر.

با خواندن ایمیل های کاربر ، ما می توانیم رایج ترین و آسیب پذیرترین مخاطبین را شناسایی کنیم ، ایمیل های فیشینگ داخلی را که از جانب قربانی ما می آید ارسال کنیم و همسالان خود را آلوده کنیم. ما همچنین می توانیم از حساب ایمیل قربانی برای استفاده از اطلاعات موجود در 365 استفاده کنیم.

علاوه بر این ، مایکروسافت بینش همسالان قربانی را نیز با استفاده از API ارائه می دهد. از داده های همتا می توان برای مشخص کردن سایر کاربران استفاده کرد که قربانی بیشترین تعامل را با آنها داشته است:

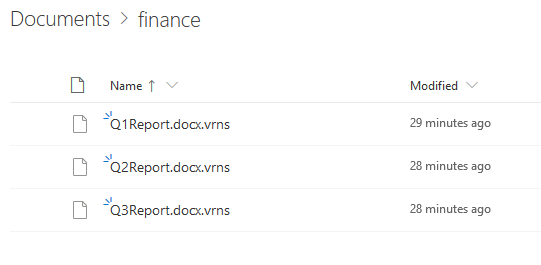

همانطور که در بالا ذکر شد ، می توانیم پرونده های کاربر را با مجوزهای درست هوم ، چه کاری می توانستیم با یک API اصلاح پرونده انجام دهیم؟ 😊

یکی از گزینه ها این است که برنامه Azure مخرب ما را به ransomware تبدیل کنیم که پرونده هایی را که از راه دور از طریق کاربر به SharePoint و OneDrive دسترسی پیدا می کند ، رمزگذاری می کند:

[19659002] اگرچه این روش رمزگذاری پرونده ها ضد حریق نیست ، زیرا ممکن است برخی از پرونده ها از طریق تنظیمات پشتیبان گیری دقیق تر بازیابی شوند ، مستاجرین با پیکربندی پیش فرض می توانند خطر از دست دادن داده ها را برای همیشه فراهم کنند. اما باز هم ، ما همیشه می توانیم داده های حساس را از هم جدا كنیم و تهدید كنیم كه آن را نشت خواهیم داد ، مگر آنكه باج ما پرداخت شود.

[19659002] اگرچه این روش رمزگذاری پرونده ها ضد حریق نیست ، زیرا ممکن است برخی از پرونده ها از طریق تنظیمات پشتیبان گیری دقیق تر بازیابی شوند ، مستاجرین با پیکربندی پیش فرض می توانند خطر از دست دادن داده ها را برای همیشه فراهم کنند. اما باز هم ، ما همیشه می توانیم داده های حساس را از هم جدا كنیم و تهدید كنیم كه آن را نشت خواهیم داد ، مگر آنكه باج ما پرداخت شود.

منابع دیگر:

Detection & Miligations

این روش فیشینگ امروزه نسبتاً كم آگاهی دارد. بسیاری از مدافعان با میزان خسارت وارده به یک قربانی تنها با دسترسی به یک برنامه مخرب لاجورد آشنا نیستند. اعطای رضایت به برنامه Azure تفاوت چندانی با اجرای exe مخرب یا فعال کردن ماکروها در یک سند از یک فرستنده ناشناخته ندارد – اما به دلیل اینکه این یک وکتور جدیدتر است که نیازی به اجرای کد در قسمت انتهایی ندارد ، تشخیص آن سخت تر است و

بنابراین ، در مورد غیرفعال کردن برنامه های شخص ثالث همه با هم چیست؟

طبق گفته مایکروسافت ، عدم اجازه کاربران به رضایت برنامه ها توصیه نمی شود:

"شما می توانید برنامه های یکپارچه را برای اجاره نامه خود خاموش کنید. این یک اقدام جدی است که توانایی استفاده کنندگان نهایی در اعطای رضایت نامه را به طور گسترده در مورد مستاجران غیرفعال می کند. این مانع از دسترسی شما کاربران ناخواسته به یک برنامه مخرب می شود. این به شدت توصیه نمی شود زیرا به شدت توانایی کاربران شما در تولید برنامه های شخص ثالث را مختل می کند. "

چگونه ما سوء استفاده از برنامه آزور را تشخیص دهیم؟

ساده ترین راه برای کشف غیرقانونی کمک های مالی رضایت از طریق نظارت بر وقایع رضایت در Azure AD و بررسی منظم "برنامه های سازمانی" در پرتال Azure است.

این سؤالات را از خود بپرسید:

- آیا من این برنامه را می دانم؟

- آیا توسط سازمانی که به آن اعتماد دارم؟

برای مشتریان وارونیس: DatAlert شامل مدل های تهدیدی است که کمک های مالی رضایت مضر را کشف می کنند. همچنین می توانید قوانین سفارشی ایجاد کنید تا هشدارهای خاصی راجع به هر برنامه ای که رضایت داده شده باشد ، فراهم کنید.

برای تأیید اجرای جدیدترین نسخه DatAlert در حال اجرا و داشتن مدل های تهدید صحیح فعال هستید ، لطفاً به تیم حساب خود مراجعه کنید. یا پشتیبانی Varonis.

چگونه برنامه های مخرب را حذف کنیم؟

با استفاده از پورتال لاجوردی ، به "Enterprise Applications" در تب "Azure Active Directory" بروید و برنامه ها را حذف کنید. یک کاربر معمولی همچنین می تواند با مرور در https://myapps.microsoft.com ، تأیید برنامه های ذکر شده در آنجا ، و لغو امتیازات در صورت لزوم دسترسی را حذف کند.

برای دستورالعمل های دقیق ، به این لینک مراجعه کنید: https://docs.microsoft.com/ en-us / microsoft-365 / Security / office-365-Security / detect-and-remediate-legal-رضایت-کمک مالی

دیدار با تیم های IR و پزشکی قانونی ما

اگر در مورد این حمله سؤالی دارید یا می خواهید یک جلسه ساعت اداری با تیم های پاسخ حادثه و پزشکی قانونی داشته باشید تا ببینید چه چیز دیگری در این زمینه را می بینید ، به سادگی می توانید دسترسی پیدا کنید و ما شما را تنظیم خواهیم کرد.